本文为看雪论坛优秀文章

看雪论坛作者ID:L0x1c

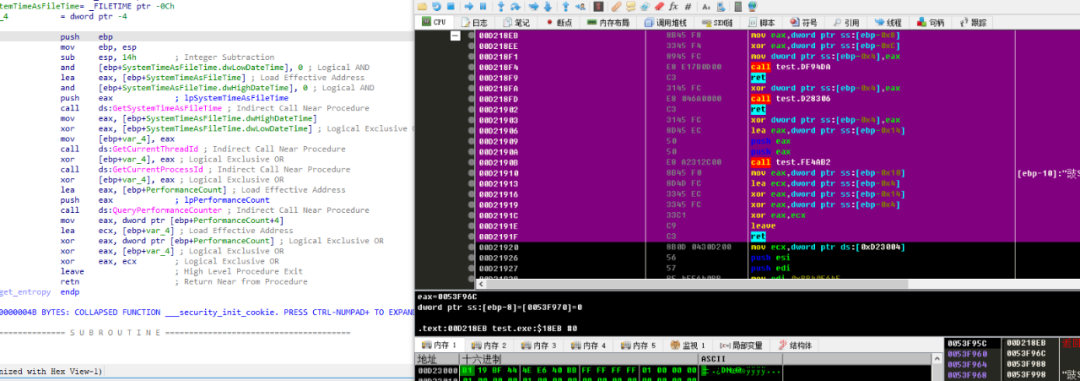

VMP寻找OEP

VMP寻找iat

.vmp00:004FBE6B 90 nop ; No Operation.vmp00:004FBE6C 9F lahf ; Load Flags into AH Register.vmp00:004FBE6D 98 cwde ; AX -> EAX (with sign).vmp00:004FBE6E 58 pop eax.vmp00:004FBE6F E9 62 5A EC FF jmp loc_3C18D6.vmp00:003C18D6 87 04 24 xchg eax, [esp-4+arg_0] ; Exchange Register/Memory with Register.vmp00:003C18D9 E9 F5 D8 F2 FF jmp loc_2EF1D3 ; Jump.vmp00:002EF1D3 50 push eax.vmp00:002EF1D4 B8 3F 15 28 00 mov eax, 28153Fh.vmp00:002EF1D9 E9 2F 45 16 00 jmp loc_45370D ; Jump.vmp00:0045370D 8B 80 51 E1 00 00 mov eax, [eax+0E151h].vmp00:00453713 8D 80 CD 4A 08 4C lea eax, [eax+4C084ACDh] ; Load Effective Address.vmp00:00453719 87 04 24 xchg eax, [esp+0] ; Exchange Register/Memory with Register.vmp00:0045371C E9 8C 35 E4 FF jmp nullsub_32 ; Jump.vmp00:00296CAD C3 retn ; Return Near from Procedure

mov eax, 28153Fhmov eax, [eax+0E151h]lea eax, [eax+4C084ACDh]xchg eax, [esp+0]

iat脚本

看雪ID:L0x1c

https://bbs.pediy.com/user-home-873515.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458428134&idx=1&sn=90a3eca5f502317c302dc647b0f59679&chksm=b18f926c86f81b7a8a387c1e5485577328158c2bbb2972f13e64e64fe2c2378fd734b66897ac#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh