【漏洞预警】Nexus Repository Manager 2.x远程命令执行(CVE-2019-5475)

2019-09-10 11:23:34 Author: www.secpulse.com(查看原文) 阅读量:244 收藏

2019-09-10 11:23:34 Author: www.secpulse.com(查看原文) 阅读量:244 收藏

Nexus Repository Manager 2.x远程命令执行漏洞

漏洞编号:(CVE-2019-5475)

严重

Nexus Repository Manager 2.x版本默认部署权限账号 admin/admin123,攻击者可登录后直接利用“createrepo”或“mergerepo”配置可实现远程命令执行。

使用默认账号登陆后访问/nexus目录确认版本是否在受影响范围内

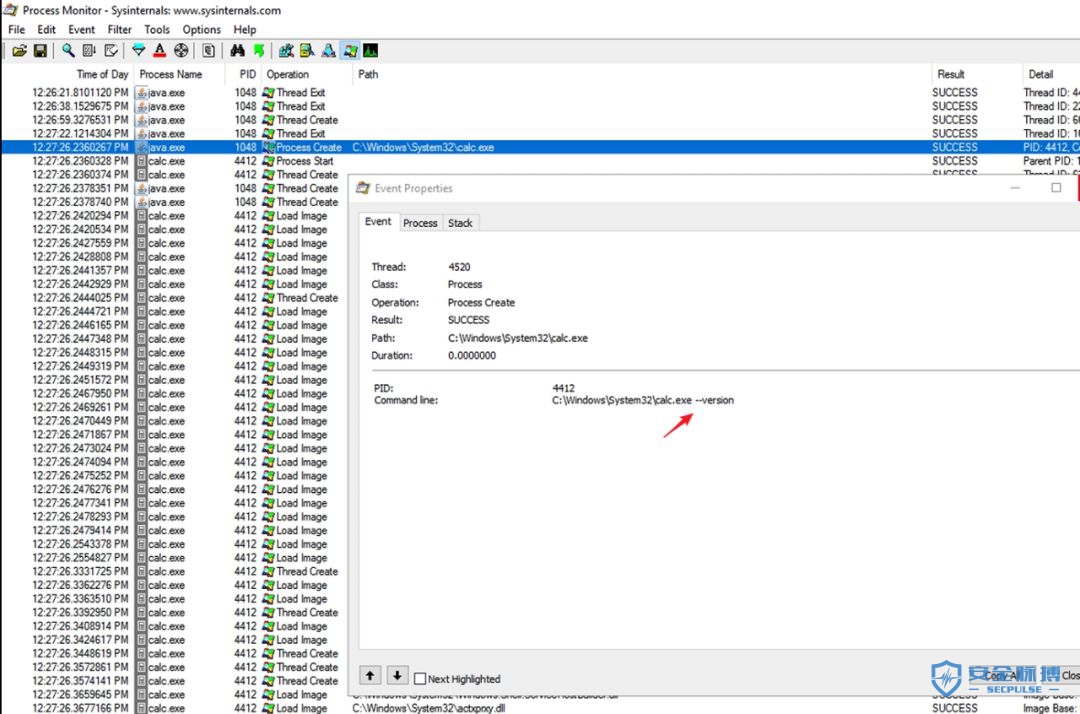

访问createrepo功能将先前填入的value数值进行抓包修改

修改为将要执行的绝对路径和命令参数

(显示是无法执行实际后端是已经处理并执行了命令)

进程表

漏洞原因是路径为plugin/src/main/java/org/sonatype/nexus/yum/internal/capabilities/YumCapability.java 文件中参数值可控,没有对请求接受到的value值做校验和过滤,导致任何参数都可以直接带入exec执行。而其后Nexus会将

--version附加到OS命令,最终导致远程命令执行。

升级Nexus Repository Manager 2.x 至最新版本2.14.14

参考链接:

https://support.sonatype.com/hc/en-us/articles/360033490774-CVE-2019-5475-Nexus-Repository-Manager-2-OS-Command-Injection-2019-08-09?spm=a2c4g.11174386.n2.3.2b201051XiWoM0

关注我们 ,一起寻求合作吧

文章来源: https://www.secpulse.com/archives/112290.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh