今天的远程医疗不仅仅涉及通过视频会议应用程序与医生沟通,它已成为快速发展的技术和产品的完整集合,包括专业应用程序、可穿戴设备、可植入传感器和云数据库,其中许多都是在过去几年才出现的。

然而,当前形式的远程医疗是在在 20 世纪末视频咨询首次出现时形成的。甚至在新冠疫情发生之前,远程医疗领域就得到了很大的发展。例如,早在 2014 年,初创公司 Proteus Digital Health 就创造了支持传感器的药物,并获得了数亿美元的投资。该项目的目标是帮助医疗专业人员跟踪患者的用药情况。患者服用后,平板电脑应该向可穿戴贴片发送信号,最后,数据将被发送到一个特殊的应用程序。不过随着该技术的出现,就有关于服务数据存储的安全性及其被滥用的可能性的严重问题。 2020 年,Proteus 破产了。

随着新冠疫情的开始,发展远程医疗就有了新的必要。根据 CDC 组织的数据,从 2020 年 6 月 26 日到 11 月 6 日,美国大约 30% 的医生咨询是远程进行的,而在印度,远程医疗从 2020 年 3 月开始得到政府的支持。

医疗数据泄露

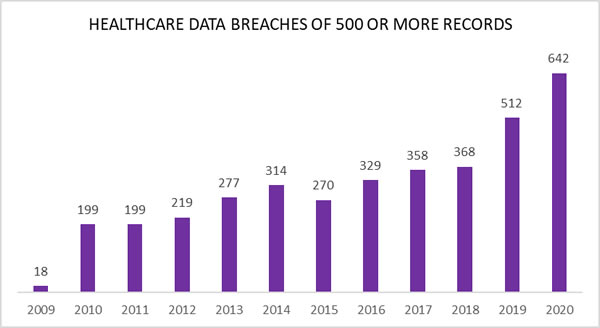

根据 Constella 的一份报告,2020 年医疗行业的个人数据泄露数量比 2019 年增长了 1.5 倍,这是基于对暗网上发布的信息的分析。专注于美国医疗机构报告的泄密事件的 HIPAA 杂志也注意到泄密事件的数量和由此导致的平均受害者人数的增加。 2021 年,HIPAA 注意到来自医疗机构的 642 次数据泄露,而 2019 年为 512 次。

2009-2020 年医疗机构的数据泄露数量

2021年,情况并没有好转。根据美国卫生与人类服务部(OCR HHS)民权办公室的数据,仅在美国,医疗数据泄露的受害者人数比2020 年增长了1.5倍以上。

远程医疗应用和可穿戴设备中的漏洞状况

在 2021 年夏天,研究人员审查了 50 个流行的远程医疗应用程序是否存在已知漏洞。此外,研究人员检查了用于模仿此类应用程序或尝试访问其中数据的已知恶意代码。

目前,研究人员尚未在所检查的 50 个应用程序中发现任何已知漏洞。没有已知漏洞并不意味着此类应用程序是安全的。这意味着研究人员根本没有分析他们的安全性,或者只是进行了简单地分析。在 2020 年之后,人们对远程医疗应用程序的使用程序大幅增加,但是,目前还没有全球性的做法来规范该行业,不同的国家以自己的方式许可和控制此类应用程序,甚至有些地方根本没有规定。在其他情况下,只有直接医疗服务需要获得许可,而监管机构对协助提供此类服务的应用程序不感兴趣。更重要的是,还有一些大型的国际应用程序,例如 GTHE,允许患者咨询另一个国家的医生,这进一步使远程医疗的法律监管复杂化。

在法律监控缺失的情况下,它们的安全性可能因产品而异。像初创企业这样的小公司根本没有足够的人力和资源来控制其应用程序的质量和安全性。因此,此类应用程序可能包含许多当前公众不知道的漏洞,网络犯罪分子可以找到并使用这些漏洞。

另一方面,由于应用程序的数量如此之多,犯罪分子往往对每一个单独的应用程序不感兴趣,而如果应用程序数量较少,或者一个特定地区的所有诊所都使用相同的服务,犯罪分子就不会那么感兴趣。也就是说,这只会降低特定应用程序受到攻击的可能性,它并没有完全消除它。

可穿戴设备和传感器的漏洞

如前所述,远程医疗不仅仅是与医生进行视频聊天。它包括一系列以前在传统医学中看不到的新的患者护理可能性。具体来说,这些是可穿戴设备和传感器,它们可以持续或在特定的诊断间隔期间监测健康指标,例如心脏活动。

让研究人员看看这些可穿戴设备是否存在任何信息安全问题。用于从可穿戴设备和传感器传输数据的最广泛协议是 MQTT,最常用的端口是 1883。使用此端口传输数据的身份验证是完全可选的,即使存在身份验证,也没有加密;换言之,身份验证数据以可读文本的形式发送。所有这些都使得协议容易受到中间人攻击,因为在大多数情况下,MQTT 运行在 TCP/IP 之上。对于用户来说,这意味着如果可穿戴设备公开连接到互联网,那么攻击者可以轻松拦截它发送的数据。

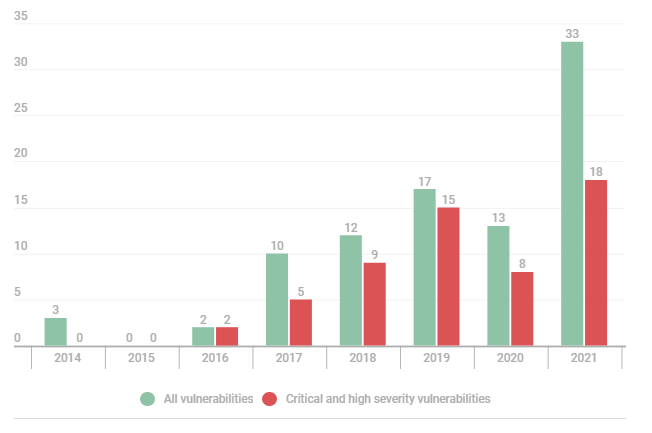

MQTT 协议中的漏洞

MQTT 协议在物联网 (IoT) 设备上使用起来非常方便,因此不仅可以在可穿戴设备中找到,而且可以在几乎所有智能设备中找到。随着人们对物联网设备的兴趣不断增长,人们对 MQTT 的兴趣也随之增加。从安全的角度来看,这是令人担忧的。下图显示了 2014 年到 2021 年 MQTT 协议中漏洞数量的变化。红色列代表那些严重和高优先级的漏洞。迄今为止,该图表中的漏洞很少得到修补。

2014-2021 年 MQTT 协议中发现的漏洞数量

2019年,MQTT协议发现的严重漏洞数量为15个; 2020 年有 8 个,2021 年有 18 个。这是一个令人担忧的严重问题,特别是因为物联网设备的更新很少发生(如果有的话),这取决于提供商。

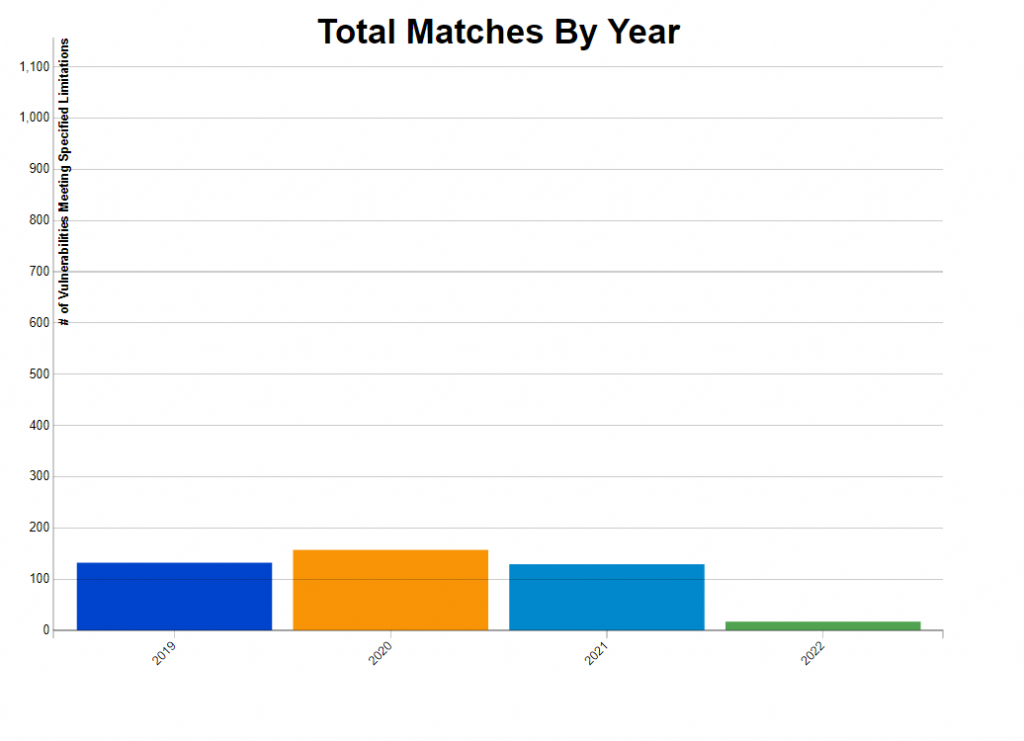

漏洞不仅存在于物联网协议中,还存在于特定的设备和平台中。在这些可穿戴设备中,最脆弱的平台之一是高通骁龙(Qualcomm Snapdragon)。自从它作为各种可穿戴设备的一部分推出以来,已经发现了400多个漏洞,而且很多漏洞还没有修复。但是,如上所述,漏洞的数量不仅表明该产品从安全角度来看是危险的,而且该产品已经通过了了解该平台漏洞的分析师和开发人员的许多测试和检查。

2019 - 2022年1月在Qualcomm Snapdragon中发现的漏洞数量

FitBit等其他供应商用于患者监控的可穿戴设备也发现了几个已知的漏洞。

上述漏洞使网络犯罪分子能够侵入用户的设备,窃取患者最敏感的数据,即医疗信息。同样重要的是要记住,某些可穿戴设备(例如 Apple Watch)不仅可以跟踪医疗数据,还可以跟踪位置和运动。这不仅为数据盗窃提供了可能性,还为跟踪提供了可能性。

以医学为主题的钓鱼攻击

自新冠疫情开始以来,包括卡巴斯基在内的许多信息安全领域的公司都在讨论这样一个事实,即药物已成为网络犯罪诈骗中更常见的诱饵。这一趋势于 2020 年首次出现,并在 2021 年持续增加。

随着远程医疗的积极发展,医学话题只会成为更常用的诱饵,正如银行的数字化已经将银行网络钓鱼变成了最流行的网络钓鱼类型之一。

由于网络钓鱼和恶意攻击中的远程医疗主题很难与一般医疗主题区分开来,因此以下统计数据均以使用任何类型的医疗主题为诱饵。另请注意,正是这种医疗服务的数字化使得以医学为主题的网络钓鱼和以网站和来自医疗组织的消息为幌子的恶意代码传播成为可能。

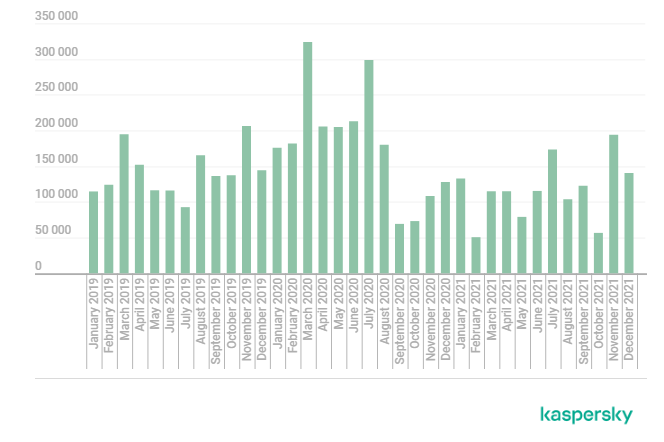

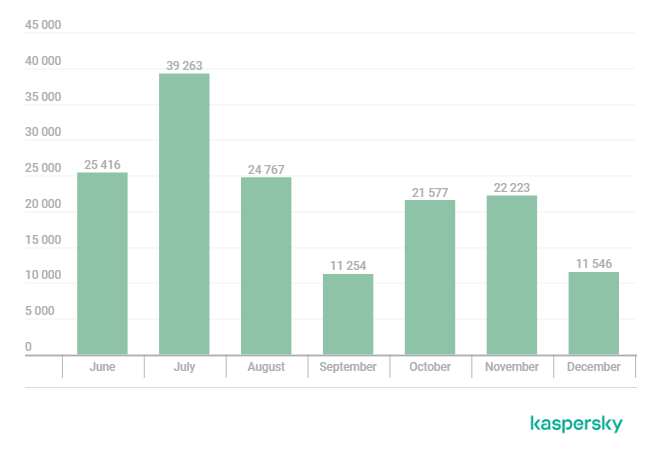

从 2021 年 6 月到 12 月,研究人员发现了超过 150000 次使用医学主题的网络钓鱼攻击。

2021 年 6 月至 12 月使用医学主题作为诱饵的网络钓鱼攻击数量

与此同时,使用医疗网站的网络攻击在 2020 年达到顶峰,到了 2021 年,或许是因为新冠疫情的加剧,这种诱饵的使用比 2019 年少了很多。

2019年1月至2021年12月利用医疗网站的网络攻击次数

总结

未来几年,远程医疗仍将是医疗保健领域的一个重要话题。根据预测,远程医疗市场将继续增长。利用医学主题的网络钓鱼和恶意软件攻击将继续存在,并且随着远程医疗的发展,欺诈者用作诱饵的服务数量只会增加。此外,网络犯罪分子很可能会尝试入侵远程医疗服务。为确保其数据安全,远程医疗用户应执行以下操作:

1.在将个人数据传输到任何类型的远程医疗服务之前,请尝试了解这些数据将如何存储以及谁可以访问它,尽量不要使用不关心数据安全的服务。

2.注册远程医疗服务时,请始终使用强密码,无论该服务存储数据多么安全,一个简单的密码都可以让攻击者访问它。

3.即使主题很有趣,也不要点击陌生人电子邮件中的链接。即使你收到来自远程医疗服务的意外通知,也不要点击电子邮件中的链接而是始终使用应用程序本身。

4.使用远程医疗的医疗保健专业人员应使用强密码保护他们的工作帐户,并使用双因素身份验证。

本文翻译自:https://securelist.com/telehealth-report-2020-2021/105642/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh