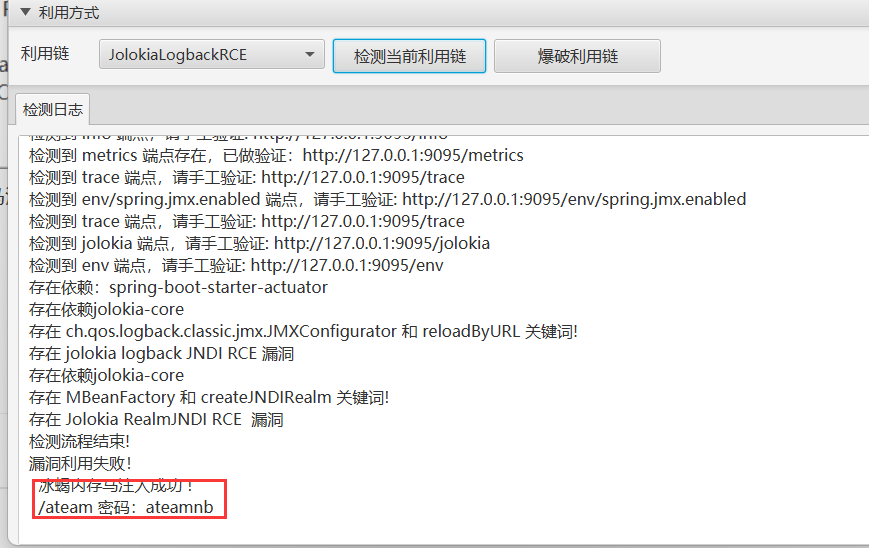

一款针对SpringBootEnv页面进行快速漏洞利用

📝 TODO

- 支持Eureka XStream deserialization RCE

- 支持Fastjson 内存马注入

- 支持更多可以使用JNDI内存马注入反序列化漏洞

- 支持内存马路径和密码修改

........

🐉 来龙去脉

项目是根据Spring Boot Vulnerability Exploit Check List清单编写,目的hvv期间快速利用漏洞、降低漏洞利用门槛。

⚡ 下载安装

- 从releases下载最新版Spring Boot Exploit压缩包,配合JNDIExploit使用。(

⭐ 推荐) -

- git clone https://github.com/0x727/SpringBootExploit

- git clone https://github.com/0x727/JNDIExploit

- mvn clean package -DskipTests 分别打SpringBootExploit包和JNDIExploit

🎬 使用方法

- 首先在服务器上上传打包好的JNDIExploit工具,解压。使用命令启动java -jar JNDIExploit-1.2-SNAPSHOT.jar

- 输入目标地址和配置服务器地址,点击连接。出现如下图所示代表连接成功。

🅱️ 免责声明

该工具仅用于安全自查检测

由于传播、利用此工具所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

本人拥有对此工具的修改和解释权。未经网络安全部门及相关部门允许,不得善自使用本工具进行任何攻击活动,不得以任何方式将其用于商业目的。

📖 参考项目

https://github.com/woodpecker-appstore/springboot-vuldb