图源:老资料网

雷达是现代战争中精确制导武器的核心组件,它像一台射灯和一双眼睛,让导弹在充满未知的战场空间明察秋毫。

现代防空作战离不开各类的雷达,而对雷达斗争有两种途径,一种是硬杀伤,另一种是软杀伤。软杀伤是相对于利用导弹、火炮等进行硬杀伤相比较而言的。雷达干扰是一种主要的软杀伤方式。对雷达进行硬杀伤是最有效,也是最彻底的方法。但要实现硬杀伤,需要各种侦察手段,发现、定位目标,不可能经常实现。

因此,就需要依靠雷达干扰,特别是有源干扰手段,能够破坏雷达的正常工作。雷达干扰可以干扰敌方的警戒雷达,破坏雷达对目标的探测,阻止敌方获取空情或者得到错误的空情。

雷达干扰也可以干扰敌方武器系统的跟踪雷达,制导雷达,降低敌方武器系统的命中率。利用雷达有源干扰这根看不见的“针”可以“刺瞎”雷达这双“千里眼”,为己方机群开辟空中通道,实现战术目的。

而许多导弹防御雷达在打开时会干扰开源卫星图像,基于此,Ollie Ballinger 创建了一种新工具——雷达干扰跟踪器(RIT),它允许任何人搜索并可能定位地球上任何地方的有源军用雷达系统。

SAR 图像存在强烈的干扰模式

2018 年,以色列地理空间工程师 Harel Dan 在查看Sentinel-1 卫星捕获的合成孔径雷达(SAR) 图像时,原本打算过滤掉 Sentinel-1 通常拾取的背景噪声,但意外地发现生成的图像中竟然有一个奇怪的图案,显示中东大部分地区存在强烈的干扰模式。

https://medium.com/@HarelDan/x-marks-the-spot-579cdb1f534b

Sentinel-1 检测到的干涉图案

原来,这些干扰均是来自部署在巴林、卡塔尔、约旦、以色列、也门及其他地区的MIM-104 Patriot PAC-2 等作战导弹防御系统造成的。在公开的卫星图像上,这一切都是有迹可循的。

虽然大多数卫星图像都是光学的,它可以捕获地球表面反射的阳光,但 Sentinel-1 等合成孔径雷达 (SAR) 卫星的工作原理是通过发射无线电波脉冲并测量有多少信号反射回来来工作。这类似于蝙蝠使用声纳通过发出呼叫和聆听回声在黑暗中“看到”的方法。

合成孔径雷达如何工作的演示。图片©:Ollie Ballinger

巧合的是,一些导弹防御系统和其他军用雷达上的雷达使用北约 G 波段(4,000 到 6,000 兆赫兹)的频率运行,该频率与开源 SAR 常用的民用 C 波段(4,000 到 8,000 兆赫兹)重叠。

也就是说当爱国者电池之类的雷达打开时,Sentinel-1 会从自己的无线电波脉冲中拾取回波,以及来自地面的强大无线电波爆炸基于雷达。这表现为垂直于卫星轨道路径的干扰条纹。

Sentinel-1如何发现有源军用雷达?

在上图中,上升的卫星在其成像的 250 公里乘 5 公里的条带中记录了无线电频率干扰,形成了一条鲜红色的条纹。随后,下降的卫星也会在一条带中记录 RFI,变为亮蓝色。

通过观察这些叠加的图像,我们可以很轻松地找到相交 RFI 的来源。由于雷达一般只开启很短的时间,因此可能只能捕捉一个角度的干扰。这也扩大了我们的搜索范围,但在后面查看信号下方区域来定位雷达的过程保持不变。

此外,能产生这种干扰的除了爱国者导弹,还有其他使用相同 C 波段频率的军用雷达,如日本 FCS-3、中国 381 型和俄罗斯 S-400地对空导弹系统等海军雷达。这些雷达在开机并处于 "哨兵一号 "的视野中时都可以被探测到。

Dan 通过使用Google 地图上的图像和Strava 运行应用程序的数据确认了他在最初研究期间发现的雷达的位置。他还强调了其他有趣的导弹电池位置,例如瑞典的 STRIL 阵列,它是该国针对俄罗斯飞机和导弹的预警系统。

Sentinel-1 图像捕获的瑞典 STRIL 阵列

但是,如果能够及时回顾分析导弹防御系统和其他军用雷达在重要时刻的潜在位置,收集几年内所有相关的 Sentinel-1 数据并使其易于搜索,那又会怎样呢?

由于整个地球是一个覆盖广泛区域,Sentinel-1 接收了太多的 SAR 数据,这些数据筛选起来很费时间。因此,在 Harel Dan 最初的工作和发现的基础上,Ollie Ballinger 构建了一个称为雷达干扰跟踪器(RIT) 的工具,它允许任何人轻松地在大范围和大时间尺度上搜索军用雷达的射频干扰 (RFI)。

C 波段干扰的年度汇总也可以轻松计算并以简单易懂的方式显示在大范围的关注区域上。如果雷达在某一年仅一次在 Sentinel-1 上空时打开,该工具将拾取它并显示干扰条纹。只需单击一下,用户就可以通过在该位置生成 RFI 图表来查看过去七年中的任何其他时间点是否打开了雷达,如下图沙特阿拉伯达曼的一个站点的详细信息:

通过 RIT 这个工具,我们可以使任何拥有互联网连接的人跟踪某些军事雷达系统的部署时间和地点。事实证明,RIT 工具可用于提供有关俄罗斯西部潜在部队和装备移动的线索,例如,去年 9 月,RIT在俄罗斯城镇 Pogonovo 和 Liski附近检测到两个强信号。

RIT 工具在 2021 年检测到俄罗斯与乌克兰边境附近的干扰

奇怪的是,在 2019 年和 2020 年这些地点并未检测任何信号。然而,在 2021 年末,随着俄罗斯军队开始向该国西部边境移动,这些信号却突然出现了。媒体在报道中也提到了波戈诺沃的军事集结,但并未指出雷达系统的存在,也有报道称俄罗斯在 7 月下旬将军事硬件从波戈诺沃移走,但在2021 年 9 月 29 日还是检测到了干扰信号。

图源:谷歌地图

与此同时,利斯基是一个军事基地的所在地,尽管目前还没有关于该地区军队集结的主要媒体报道。这个信号是否表明这是一个值得研究人员和分析师研究的领域?

虽然许多记者和观察员已经使用商业获得的高分辨率卫星图像来监测俄罗斯军队在其西部边境的集结,但这可能是一个耗时的过程。

研究人员首先必须弄清楚在哪里寻找卫星以及将卫星指向哪里。然后,梳理收集的每张图像,用肉眼寻找视觉证据,访问此类图像通常也需要付费,而且并非所有部队集结或感兴趣的区域都会被军用雷达系统的信号泄露。

2021年,福布斯发布的报道中指出,2014 年乌克兰东部的冲突中至少有一个 SNAR-10M1(雷达系统)有助于在冲突期间集中火力。配备雷达的移动防空系统也经常出现在战区,以保护前方部署的部队。在一架俄罗斯喷气式飞机被击落后,俄罗斯于 2015 年向叙利亚发送了几套 S-400 地对空导弹 (SAM) 系统。

近期,RIT 工具在俄罗斯西部捕捉到的另一个有趣信号是在距离乌克兰边境约 70 公里的顿河畔罗斯托夫市。使用来自谷歌地图的高分辨率图像(如下图所示)扫描信号下的区域,发现一个无线电通信机构是一个潜在的来源,该区域的其余部分似乎只是农田和几个小地方城市。

尽管 RIT 工具可以帮助确定感兴趣的区域,但需要手动搜索信号下方的内容来识别干扰的候选对象。本文后面也会向大家进一步演示如何使用 RIT 工具定位信号源的 GIF。

虽然顿河畔罗斯托夫已经发现了重要的军事集结,并拥有俄罗斯第 4 防空和防空部队司令部的总部,但谷歌地图和街景显示了一个天线罩——一个类似于巨大高尔夫球的大型结构,其中包含一个雷达系统。

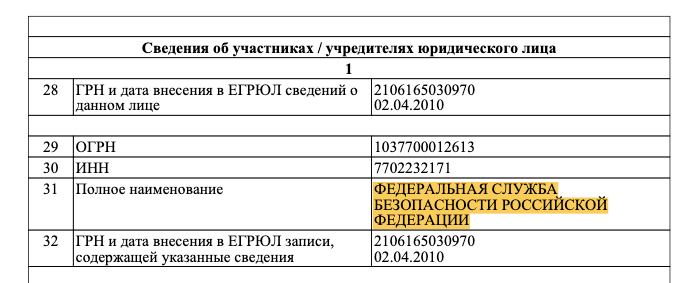

根据Wikimapia的说法,该设施由俄罗斯联邦安全局 (FSB) 的子公司罗斯托夫无线电通信研究所( RNIIRS ) 运营。来自俄罗斯税务服务网站的注册文件条目提供了 RNIIRS 可以进行的“授权活动”列表,包括“为安全服务提供建议”。尽管无法确定该雷达系统的确切性质,但鉴于该设施似乎已注册为 FSB 的子公司,它不太可能是气象雷达。

罗斯托夫无线电通信研究所的俄罗斯税务服务网站注册

在此期间,在继续前进之前,该地区是否已经存在另一种类型的军用雷达或移动导弹防御系统,或者该设施是否是最有可能的来源?鉴于与乌克兰边境附近的发展形势,进一步的研究似乎会有所发现。

关于 RIT 工具和一般的 Sentinel-1 需要注意的一件事是,随着卫星绕地球一周,传统上会有五天的重访时间。然而,最近与星座中的一颗卫星发生的问题使这一时间翻了一番。当 Sentinel-1 完全运行并捕获特定地点时,它至少要再过五天才能再次查看同一地点。

如果军用雷达在此期间打开然后再次关闭,Sentinel-1 将不会捕获它。话虽如此,使用 RIT 工具可以看到大量有源地面雷达。 干扰表明可能存在导弹防御系统的其他关注领域包括美国新墨西哥州的白沙导弹靶场和以色列的迪莫纳雷达设施。

在以色列的 Dimona 雷达设施检测到干扰

Bellingcat 已将 RIT 工具包含在其工具包中,并将其源代码发布在其Github 页面上。 研究人员和分析师可以试用 RIT 工具并分享他们的发现。

https://github.com/bellingcat/sar-interference-tracker

值得注意的是,并非所有的 C 波段射频干扰都是由军用雷达引起的。一系列地面系统使用相同的频率,从气象雷达到电信基础设施——所有这些都被 Sentinel-1 接收。

https://www.mdpi.com/2072-4292/9/11/1183

https://wrd.mgm.gov.tr/Home/Wrd

例如,上图显示的地图显示了欧洲上空的干扰,用大头针指示气象站的位置,在世界气象组织网站上可见。尽管某些天气雷达和城市周围的干扰似乎确实要高一些,但与军用雷达相比,它们只会产生微弱的信号。

如何使用雷达干扰跟踪器?

接下来,我们就要向大家进一步演示如何使用 RIT 工具定位信号源。尽管 RIT 工具操作页面还比较直观,我们还是会向大家一一介绍 RIT 工具仪表板上每个突出显示的组件的作用及用法。

下面是使用五个标记组件的工具的屏幕截图,我们将分别查看每个组件。在此示例中,该工具以驻扎在沙特阿拉伯达曼的 MIM-104 Patriot PAC-2 导弹防御系统为中心。

雷达干扰跟踪器的注释界面,2022年1月以来雷达干扰的集合

现在分析了达曼的站点,如果我们现在想看看其他地方怎么办?

在下面的 GIF 中,我们通过拖动地图导航到位于达曼以北的另一个干扰信号。我们单击该信号,就会生成一个提供提供这些坐标处的 RFI 历史信息的新图表。

通过将鼠标悬停在图表上,我们可以看到,由于 2021 年 4 月、9 月和 2021 年 12 月的可见干扰峰值,该雷达在最近的三个主要时间点处于活动状态。

通过单击 4 月的峰值,我们可以加载历史图像从那个时期开始,透出强烈的干扰信号。通过单击图表中没有峰值的随机时间段(2020 年 7 月),加载显示没有干扰的图像。

默认情况下,工具中显示的图像按月聚合。这意味着如果在给定月份的任何时间检测到干扰,它将显示在地图上。

按年份聚合需要更长的加载时间,但对于监控大面积区域非常有用;如果在一年中的任何时候检测到干扰,它就会出现。下面的 GIF 显示了如何使用年度汇总来发现乌克兰边境附近的雷达。

GIF 从 2021 年 5 月开始的图像开始。在此期间未检测到任何信号,因此没什么可看的。但是,如果我们将工具左侧仪表板中的时间范围更改为按年汇总,我们会突然看到两个强烈信号:一个在 Liski,另一个在 Pogonovo。

通过单击 Liski 中的信号,我们可以看到雷达仅在 2021 年的一天,即 11 月 13 日被检测到。如果我们按年汇总,就能发现它所需的全部内容。单击图表上的峰值会加载该日期的图像,我们可以加载该日期的特定图像。每日图像将显示为紫色。

发现雷达后,你可以通过放大干扰条纹找到精确的源。通过降低不透明度来显示高分辨率卫星底图。在下面的 GIF 中,我们放大了 Liski 的信号,并降低了不透明度,以找到似乎是镇中心的军事基地。

为了使用一个不同的例子,我们甚至可以识别可能导致干扰的实际武器系统,让我们回到沙特阿拉伯的达曼。

通过从“访问示例位置”下的下拉菜单中选择达曼,视图放大到干扰条纹中心的点,以显示MIM-104 Patriot PAC-2 导弹防御系统。系统的中心是用高亮框表示的三辆车:AN/MPQ-53 雷达(红色)、控制站(蓝色)和发电机卡车(绿色)。黑框表示导弹发射车。美国国民警A卫队在这段视频中提供了爱国者导弹电池组件的特写视图。

https://www.youtube.com/watch?v=NG8wF1o6r58&t=29s

这一步有两个重要的提醒。首先是高分辨率卫星底图不一定是最新的。虽然图像通常是相当新的,但它可能是几年前的。例如,如果 S-400 地对空导弹于 2021 年设置在随机场中,但底图图像来自 2020 年,我们将无法看到武器系统本身。可能需要更近期的或特别委托的商业卫星图像来进一步调查。

第二个提醒是不能保证信号来自给定的设施。干扰条纹中可能有多个潜在来源,仅仅因为某物看起来像军事基地,并不意味着它就是。

回顾一下,为了在过去七年中监测大面积地面雷达的存在,请遵循以下步骤:

开源调查人员面临的最大挑战之一是要清楚地知道在哪里寻找或发现能够显著缩小搜索范围的第一条线索。雷达干扰跟踪器允许任何有互联网连接的人对大面积区域进行拉网监测,以发现军用雷达的存在。

了解军事雷达的部署时间和地点可以揭示以前未知的军事设施、部队部署或经常由一个国家的海军或海岸警卫队巡逻的海上走廊。信号的时间可以揭示设施何时处于高度戒备状态(即它们何时开启导弹防御系统)。

该工具旨在让对特定领域有知识或感兴趣的人(但不一定是雷达爱好者)能够轻松识别和研究军用雷达的部署模式。要想开始,请打开该工具并使用“访问示例位置”下的下拉菜单探索已知的军用雷达装置。

本篇文章为福韵原创内容,未经授权禁止转载

福韵原创IP形象设计,原创勿盗,侵权必究

封面来源:摄图网可商用图片

长按识别下面的二维码可加入星球

里面已有近千篇资料可供下载

越早加入越便宜

续费五折优惠

如有侵权请联系:admin#unsafe.sh