阅读:

16

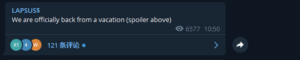

2022年3月30日,Lapsus$组织在其Telegram频道宣布结束休眠期,并泄露美国知名IT服务提供商Globant Confluence、Github等多个平台登录凭据以及该公司55G敏感数据。此前该组织就曾接连泄露微软、三星、英伟达等世界著名公司,在伦敦警方宣布逮捕涉嫌该组织主要成员的7名英格兰青少年期间该组织宣布休眠。此次死灰复燃必然会对网络安全造成巨大的威胁,对传统密钥认证、数据安全以及企业信息安全规范管理都可能进行巨大的冲击。

在2021年年末,一个叫做Lapsus$的黑客组织因窃取并泄露巴西卫生部50T数据被广大安全研究人员以及执法机构所关注。

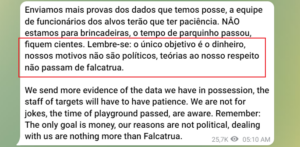

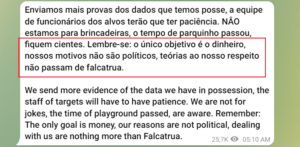

通过持续监测并分析该组织Telegram频道以及被其攻击的公司发出的攻击事件调查报告可以初步判定,Lapsus$通过购买0 Day漏洞以及收买目标公司内部人员获取目标系统访问权限,然后窃取目标公司敏感数据,是以获取经济效益为目的黑客组织。因为Lapsus$组织成员在该组织创建的Telegram频道中经常使用葡萄牙语和英语宣布他们的攻击目标以及攻击战况,所以有理由怀疑该组织成员可能来自于上述地区或是以这些语言为母语的人。

在短短几个月时间里Lapsus$黑客组织连续泄露三星电子、英伟达、育碧、微软等国际知名公司数据,导致英伟达公司CEO黄仁勋在接受采访时表示英伟达公司即将开始使用零信任机制对公司内部数据访问机制进行重新规划设计;著名游戏公司育碧不得不勒令全公司工作人员对其所管理设备进行密码重置;微软也在源代码被泄露后紧急发布详细的Lapsus$组织技战术分析和威胁检测报告并表示将持续追踪分析该组织。由此可见Lapsus$组织的破坏性不容小觑。

Lapsus$ 组织2021年12月10日渐入大众视野,2022年3月23日宣布暂时休眠,通过上述这段时间对该组织的持续追踪,对该组织从主要人员、主要攻击事件和主要攻击手法进行了梳理分析,供大家参考交流。

二、主要人员

二、主要人员

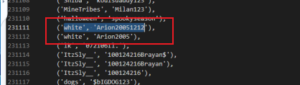

根据对该组织的持续追踪,尽管没有完全锁定该组织的主要人员身份,但是捕捉到两位疑似组织主要成员的Telegram ID。目前也没有证据表明该组织的主要成员的现实身份,只是通过该组织一位成员的Telegram头像以及他们时常在群组中使用表情包可以判断该组织成员可能很年轻。根据BBC等多家媒体报道,Lapsus$主要成员为17岁的英格兰少年。收集资料发现这种说法源自于2022年1月文档共享和发布网站doxbin发生的数据泄露事件。因为在doxbin泄露数据中存在一个用户名为white的用户,所以安全研究人员将这个用户跟外号为white的Lapsus$组织主要成员关联起来。又因这位white用户的密码为Arion20051212,所以安全研究人员认为这个外号为“white”的Lapsus$主要成员是一位出生于2005年12月12日的17岁的少年。据BBC新闻2022年3月24日报道,伦敦警方逮捕了被认为是Lapsus$组织主要成员的7位英国籍青少年,但是于同年3月25日这些成员已经被伦敦警方释放,因此Lapsus$组织幕后主要成员应该还另有其人,并非英国牛津青少年white或者英国牛津青少年white只是其中一个角色。

通过长时间对Lapsus$组织的追踪分析,我们对Lapsus$组织从去年12月开始的主要攻击事件进行了简要梳理,攻击时间线如下:2021年12月10日,Lapsus$在Telegram群组披露其成功攻击巴西卫生部,并声称窃取并删除卫生部50T数据。

2021年12月16日,Lapsus$在Telegram群组公布泄露一些文档资料,并称之为来自华为公司的机密文档。

2021年12月19日,Lapsus$在Telegram群组公开泄露iPhone X示意图。

2021年12月23日,Lapsus$在Telegram群组宣布攻击了Correios。

2021年12月31日,Lapsus$在Telegram群组宣布攻击Claro并窃取1000TB数据。

2022年1月2日,Lapsus$在Telegram群组宣布攻击葡萄牙最大的媒体公司Impresa,在短短几天内关闭了 Impresa 公司多个网站。

2022年1月11日,Lapsus$在Telegram群组宣布攻击拉丁美洲/世界上最大的汽车租赁公司之一Localiza,并将其官网重定向到色情网站。

2022年2月28日,Lapsus$在Telegram群组宣布其成功攻击英伟达,并声称窃取英伟达1T数据,3月1日公开了数据下载种子。

2022年3月5日,Lapsus$在其Telegram频道宣布其成功攻击SAMSUNG,并公开泄露190G数据。

2022年3月20日,Lapsus$在其Telegram频道宣布其成功攻击微软Azure DevOps服务器,3月22日晚,该组织公开了9GB与Bing源代码、Bing Maps和Cortana代码有关的文件。

2022年3月22日,Lapsus$在其Telegram频道宣布其成功攻击OKTA。

2022年3月30日,Lapsus$在其Telegram频道宣布休眠结束,随即泄露了IT 服务提供商Globant 55G敏感数据,并且公布该公司confluence、github等登录密码,在密码发出2分钟内泄露登录凭据已无法使用。

3月22日,微软威胁情报团队发布了对Lapsus$组织的详细分析报告,报告中详细说明了Lapsus$组织所使用的技战术。结合对Lapsus$组织的持续监测,参考微软的分析报告对Lapsus$组织的攻击手法做了一个简单的总结,梳理如下:1. Lapsus$组织使用社会工程学的方法收集有关目标组织业务运营的相关信息。

2. Lapsus$组织使用各种方法获取目标组织的初始访问权限,例如:

3. Lapsus$组织使用多种策略来发现其他凭据或入侵点以扩展其访问权限,例如:

· 利用内部可访问服务器(包括 JIRA、Gitlab 和 Confluence)上的未修补漏洞

· 搜索代码存储库和协作平台以获取公开的凭据和机密

4. Lapsus$组织利用Mimikatz工具或者Confluence、JIRA和GitLab漏洞进行权限提升。

5. Lapsus$组织利用专门的IT基础设施对目标组织的敏感数据进行远程下载以供将来勒索获取经济效益或公开发布提高组织知名度。

通过Lapsus$的攻击手法可以看出该组织大量使用社会工程学的手段和0 Day利用对目标进行攻击。因此我们要提高对社会工程学攻击的认识,要重视员工信息安全意识培训和网络安全法普及培训,要加强企业资产暴露面管理减少敏感文件泄露风险,要积极落实最小权限原则并使用多因素认证机制,要保持操作系统和应用软件的更新及时安装软件供应商发布的安全补丁程序,要通过定期宣传、举办信息安全意识考试等办法检查并提高企业员工信息安全意识。版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。

文章来源: http://blog.nsfocus.net/lapsus-it-globant/

如有侵权请联系:admin#unsafe.sh

二、主要人员

二、主要人员