6.2亿,再破记录:Ronin Bridge攻击事件技术分析与资金流向分析

3月29日,Ronin官方发布消息,Ronin Bridge遭到黑客攻击,黑客盗取了173600 ETH以及25.5M USDC,根据当时的价格,共计约6.25亿美元。

SharkTeam第一时间对此事件进行了技术分析和资金流向分析,并总结了安全防范手段,希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。

攻击者地址:0x098b716b8aaf21512996dc57eb0615e2383e2f96

发起攻击的交易如下:

发起攻击资金来源于币安的钱包账户,交易为:

0xe0669bbaaa12cf5ecc682848ddc373a9b86e1351bccc01092b744099bf52a87d

攻击者账户接收到币安钱包账户Binance 20的转账,转账金额为1.0569 Ether。

第一笔攻击交易如下:

0xc28fad5e8d5e0ce6a2eaf67b6687be5d58113e16be590824d6cfa1a94467d0b7

该交易中,攻击者从Ronin Bridge合约中提取了172600 Ether。

第二笔攻击交易如下:

0xed2c72ef1a552ddaec6dd1f5cddf0b59a8f37f82bdda5257d9c7c37db7bb9b08

该交易中,攻击者从Ronin Bridge合约中提取了25.5M的USDC。

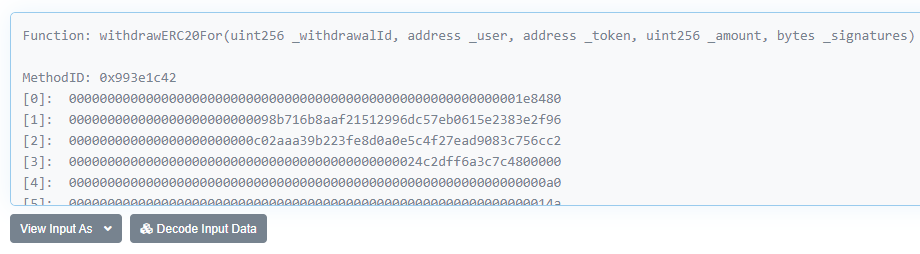

这两笔攻击交易调用的都是Ronin Bridge合约中的withdrawERC20For函数:

我们分析了withdrawERC20For函数,该函数在提取Token的时候需要5个签名:

这里的5个签名账户如下:

0x11360eacdedd59bc433afad4fc8f0417d1fbebab,

0x1a15a5e25811fe1349d636a5053a0e59d53961c9,

0x70bb1fb41c8c42f6ddd53a708e2b82209495e455,

0xb9e59d56fd1632fc250935182bdd5c59188b2302,

0xf224beff587362a88d859e899d0d80c080e1e812

而攻击者明显成功获得了这5个签名者账户的签名,最终交易才能够成功。

此次攻击事件发生在2022年3月23日,而根据Axie Infinity官方发布的消息,此次攻击事件被发现是在3月29号,用户报告无法从Bridge中提取5k Ether之后。

- 初始资金来源

攻击者通过Binance(币安)交易所提币获得了1.0569ETH的资金,作为这次攻击的初始资金。

- 资金链路分析

攻击者通过Ronin Bridge跨链桥合约获取173,600枚ETH和25,500,000枚USDC。

攻击者将25,500,000枚USDC分五笔分别转移给0xe708f地址及0x6656地址,并从该地址兑换获取约8564枚ETH。随后攻击者将6250枚ETH转移至5个地址,其他资金目前仍在攻击者钱包地址。

- 资金流向追踪

黑客将部分资金转移至火币和FTX,其中3750 枚ETH 转移至 Huobi,1250 ETH转移至FTX。另外有1枚ETH转移至Crypto.com地址。

剩余资金:

| 地址 | 资金量(ETH) |

| 0x5b5082214D62585D686850Ab8D9E3f6b6a5c58FF | 1234 |

| 0xa9BFdC186c6Bcf058Fbb5Bf62046D7bC74E96Ce2 | 15 |

| 0x098b716b8aaf21512996dc57eb0615e2383e2f96 (攻击者地址) | 175914 |

ChainAegis链上风险监控平台已开启对上述地址的实时动账监控:

本次安全事件产生的根本原因在于Axie Infinity系统安全性不足,造成了攻击者可以获取到验证账户的签名,从而盗取Brige合约中的数字资产。因此,建议Axie Infinity官方加强系统安全建设。

SharkTeam提醒您,在涉足区块链项目时请提高警惕,选择更稳定、更安全,且经过完备多轮审计的公链和项目,切不可将您的资产置于风险之中,沦为黑客的提款机。

SharkTeam作为领先的区块链安全服务团队,为开发者提供智能合约审计服务。智能合约审计服务由人工审计和自动化审计构成,满足不同客户需求,独家实现覆盖高级语言层、虚拟机层、区块链层、业务逻辑层四个方面近两百项审计内容,全面保障智能合约安全。

Website: https://www.sharkteam.org/

Telegram: https://t.me/sharkteamorg

Twitter:https://twitter.com/sharkteamorg

更多区块链安全咨询与分析,点击下方链接查看

D查查|链上风险核查 https://m.chainaegis.com/

如有侵权请联系:admin#unsafe.sh