2022.03.31~04.07

攻击团伙情报

FIN7 活动演变过程分析

海莲花组织攻击活动动态浅析

UAC-0056 针对乌克兰实体的新活动分析

Lazarus 利用木马化 DeFi 应用程序分发恶意程序

COZY BEAR APT组织供应链攻击活动分析

攻击行动或事件情报

TellYouThePass 勒索再度来袭

攻击者使用SocGholish 和 BLISTER 分发LockBit 勒索软件

WhatsApp 语音邮件网络钓鱼攻击活动披露

与俄乌战争相关的第7个擦除器恶意软件AcidRain

恶意代码情报

Colibri Loader结合任务计划程序和PowerShell以实现持久化

AsyncRAT 活动采用新版本的 3LOSH 加密器

Remcos RAT分析报告

基于Mirai的DDoS活动Beastmode利用TOTOLINK漏洞进行攻击

新的信息窃取程序Mars利用谷歌广告传播

漏洞情报

Spring Framework远程代码执行漏洞(CVE-2022-22965)安全风险通告

攻击团伙情报

01

FIN7 活动演变过程分析

披露时间:2022年04月04日

情报来源:https://www.mandiant.com/resources/evolution-of-fin7

相关信息:

近日,研究人员发布了近两年来对FIN7组织的分析研究。研究表明,与 FIN7 有重叠的威胁团体已转变为涉及 REVIL、DARKSIDE、BLACKMATTER 和 ALPHV 勒索软件的有针对性的勒索软件操作。研究人员还强调了 FIN7 活动在这段时间内的显著变化,包括它们使用新型恶意软件、合并新的初始访问向量,以及可能发生的货币化策略转变。

FIN7 在整个入侵过程中继续利用 PowerShell,包括在一个名为 POWERPLANT 的新后门中,FIN7 在过去两年中不断开发该后门。我们还确定了正在开发的 BIRDWATCH 下载器的新版本,它们被跟踪为 CROWVIEW 和 FOWLGAZE。

FIN7 的初始访问技术已经多样化,除了传统的网络钓鱼技术外,还包括软件供应链入侵和使用被盗凭证。研究人员观察到 FIN7 在较新的入侵中使用 POWERPLANT 作为他们的第一阶段恶意软件,而不是 LOADOUT 和/或 GRIFFON。

02

海莲花组织攻击活动动态浅析

披露时间:2022年04月02日

情报来源:https://mp.weixin.qq.com/s/tBQSbv55lJUipaPWFr1fKw

相关信息:

APT-C-00(海莲花)组织,是一个有政府背景的境外黑客组织,攻击目标主要是东亚国家的企业和政府部门。自2020年起,海莲花组织的攻击逐渐从鱼叉式网络钓鱼转变为使用渗透的方式对目标进行攻击活动,在其后续的内网横向移动过程中多为使用DLL侧加载技术以逃避一些安全软件的检测。

本文将浅析海莲花组织的部分攻击动态:

1. 使用VBS脚本进行环境信息探测;

2. 使用开源免杀加载器的趋势有所上升;

3. 投递修改系统程序代码的定制化攻击载荷。

03

UAC-0056 针对乌克兰实体的新活动分析

披露时间:2022年04月01日

情报来源:https://blog.malwarebytes.com/threat-intelligence/2022/04/new-uac-0056-activity-theres-a-go-elephant-in-the-room/

相关信息:

UAC-0056 也称为 SaintBear、UNC2589 和 TA471,是一个网络间谍活动,自 2021 年初以来一直活跃,主要针对乌克兰和格鲁吉亚。众所周知,该组织于 2022 年 1 月对多台乌克兰政府计算机和网站进行了擦除攻击。

3 月初,该组织使用名为 GrimPlant、GraphSteel 和 CobaltStrike Beacon 的恶意植入物针对乌克兰的国家组织。

3 月下旬,该组织使用包含宏代码的 Excel 文档针对乌克兰多个实体进行鱼叉式网络钓鱼攻击。恶意宏会释放文档中嵌入的有效负载。下一阶段的有效载荷将从攻击者服务器以 Base64 格式下载,最终部署GrimPlant 后门

04

Lazarus 利用木马化 DeFi 应用程序分发恶意程序

披露时间:2022年03月31日

情报来源:https://securelist.com/lazarus-trojanized-defi-app/106195/

相关信息:

近日,研究人员发现了一个木马化的 DeFi 应用程序,该应用程序于 2021 年 11 月编译。该应用程序包含一个名为 DeFi Wallet 的合法程序,该程序可以保存和管理加密货币钱包,但在执行时还会植入恶意文件。该恶意软件是一个功能齐全的后门,包含足够的功能来控制受感染的受害者。在研究了这个后门的功能后,发现与 Lazarus 小组使用的其他工具有许多重叠之处。

该恶意软件运营商专门使用位于韩国的受感染 Web 服务器进行此次攻击。攻击者服务器设置为多个阶段。第一阶段是后门的来源,而第二阶段服务器的目标是与植入物进行通信。这是 Lazarus 基础设施中使用的常见方案。

05

COZY BEAR APT组织供应链攻击活动分析

披露时间:2022年03月31日

情报来源:http://blog.nsfocus.net/cozy-bear-apt/

相关信息:

Cozy Bear又称为Nobelium(APT29),被认为与俄罗斯情报局有关,最早的活动可追溯至2008年,主要以搜集情报以支持外交和安全政策的决策。该组织的主要攻击目标为欧洲及北约成员国的政府部门。

SolarWinds入侵事件是一起典型的供应链攻击事件,Cozy Bear组织通过对恶意DLL进行合法数字签名,再替换官方DLL文件,让恶意DLL正常执行。当Solorigate后门成功被部署后,攻击者即可远程控制受害主机,而且形成非常隐蔽的僵尸网络,具备向外发起DDoS攻击的条件。该样本是一个基于C#开发的32位DLL文件,其会先进行运行环境的检测,当检测通过后,update()函数中的核心功能便会被执行:

1.利用DGA算法,获取C2服务器域名

2.使用https协议与C2通信

3.执行指令功能

攻击行动或事件情报

01

TellYouThePass 勒索再度来袭

披露时间:2022年04月02日

情报来源:https://mp.weixin.qq.com/s/R9aPkT-I1GpiJMztUcgeSQ

相关信息:

近期奇安信病毒响应中心在云端检测到TellYouThePass勒索家族存在异常活动,此家族启用了新C2,黑客通过业务漏洞(通常是OA系统漏洞)获取权限,并最终调用msiexec.exe执行从C2下载的恶意msi文件。

由于新C2前期均无活动,因此奇安信病毒响应中心认为这是此家族背后团伙重新开始活动的重要征兆。

新变种由C#或Golang语言编写而成,会加密多种后缀的文件,包括:"1cd","3dm","3ds","3fr","3g2","3gp","3pr","602","7z","ps1","7zip","aac","ab4","accdb","accde","accdr","accdt","ach","acr","act","adb","adp","ads","aes","agdl","ai","aiff","ait","al","aoi","apj","arc","arw","asc","asf","asm","asp","aspx","asx","avi","awg","back","backup","backupdb","bak","bank","bat","bay","bdb","bgt","bik","bin","bkp","blend","bmp","bpw","brd","c","cdf","cdr","cdr3","cdr4","cdr5","cdr6","cdrw","cdx","ce1","ce2","cer","cfg","cgm","cib","class","cls","cmd","cmt","conf","config","contact","cpi","cpp","cr2","craw","crt","crw","cs","csh","csl","csr","css"等。

02

攻击者使用SocGholish 和 BLISTER 分发LockBit 勒索软件

披露时间:2022年04月05日

情报来源:https://www.trendmicro.com/en_us/research/22/d/Thwarting-Loaders-From-SocGholish-to-BLISTERs-LockBit-Payload.html

相关信息:

近日,研究人员发现了一系列涉及BLISTER和 SocGholish加载程序的攻击活动。BLISTER和SocGholish都以其隐身和规避策略而闻名,以提供破坏性的有效载荷。研究发现,攻击者使用SocGholish 释放 BLISTER 作为第二阶段加载程序,最终释放LockBit 有效载荷。

在这种情况下,用户在不知情的情况下访问了一个受感染的合法网站,这将使恶意文件下载到他们的系统中。这种分发恶意文件的方法是 SocGholish 的一个明显标志。下载的恶意文件伪装成浏览器的更新以释放下一阶段的有效载荷,攻击者还使用以下几种技术来避免检测:

使用有效的代码签名证书在系统中持久化

使用直接系统调用来避免反病毒 Userland 的钩子

代码执行延迟 10 分钟以规避沙盒检测

将有效负载注入到werfault.exe等合法进程中,并重命名 Rundll32.exe 等合法DLL以保持低调。

03

WhatsApp 语音邮件网络钓鱼攻击活动披露

披露时间:2022年04月04日

情报来源:https://www.armorblox.com/blog/whatsapp-voicemail-phishing-attack/

相关信息:

近日,研究人员分析了一种网络钓鱼攻击,该攻击会欺骗来自国际移动消息应用程序 WhatsApp 的语音消息通知。单击该链接会尝试将 Infostealer 恶意软件安装到计算机上。

钓鱼邮件的标题是“新传入语音消息”,单击电子邮件中的“播放”链接后,收件人被重定向到试图安装特洛伊木马 JS/Kryptik 的页面。这是嵌入在 HTML 页面中的恶意混淆 JavaScript 代码,可将浏览器重定向到恶意 URL 并实施特定漏洞利用。

一旦目标登陆恶意网页,就会提示他或她确认他们“不是机器人”。如果目标在 URL 中的弹出通知上单击“允许”,则可能会通过浏览器广告服务将恶意负载安装为 Windows 应用程序,以绕过用户帐户控制。一旦安装了恶意软件 (Infostealer),它就可以窃取敏感信息,例如存储在浏览器中的凭据。

04

与俄乌战争相关的第7个擦除器恶意软件AcidRain

披露时间:2022年03月31日

情报来源:https://www.sentinelone.com/labs/acidrain-a-modem-wiper-rains-down-on-europe/

相关信息:

近日,研究人员发现了新的数据擦除恶意软件“AcidRain”,这是与俄罗斯入侵乌克兰有关的第 7 个擦除恶意软件。经分析,AcidRain 是一种 ELF MIPS 恶意软件,旨在擦除调制解调器和路由器,同时Viasat 证实在 2 月 24 日对他们的调制解调器的攻击中使用了 AcidRain 雨刷器。

AcidRain 的功能相对简单,并且会进行暴力尝试,执行文件系统和各种已知存储设备文件的深入擦除。如果代码以 root 身份运行,AcidRain 将对文件系统中的非标准文件执行初始递归覆盖和删除。此擦除器使用最多 0x40000 字节的数据覆盖文件,或者(在 /dev/mtd* 设备文件的情况下)使用IOCTLS 擦除数据,完成各种擦除过程后,将重新启动设备。

恶意代码情报

01

Colibri Loader 结合任务计划程序和PowerShell以实现持久化

披露时间:2022年04月05日

情报来源:https://blog.malwarebytes.com/threat-intelligence/2022/04/colibri-loader-combines-task-scheduler-and-powershell-in-clever-persistence-technique/

相关信息:

研究人员最近发现了一个新的 Colibri Loader 活动,将 Vidar Stealer 作为最终有效载荷,发现攻击者使用了以前从未见过的持久性技术,即创建一个执行带有隐藏窗口的PowerShell的计划任务。

同时Colibri 将其副本放置在 %APPDATA%\Local\Microsoft\WindowsApps 中,并将其命名为 Get-Variable.exe,碰巧Get-Variable是一个有效的 PowerShell cmdlet(cmdlet 是在 Windows PowerShell 环境中使用的轻量级命令),用于在当前控制台中检索变量的值。此外,WindowsApps 默认位于执行 PowerShell 的路径中。因此,当在执行 PowerShell 时发出 Get-Variable 命令时,系统首先会在路径中查找 Get-Variable 可执行文件并执行恶意二进制文件,而不是查找 PowerShell cmdlet。

02

AsyncRAT 活动采用新版本的 3LOSH 加密器

披露时间:2022年04月05日

情报来源:https://blog.talosintelligence.com/2022/04/asyncrat-3losh-update.html

相关信息:

近期,研究人员观察到了一系列利用新版本3LOSH 加密器的活动。这些活动背后的攻击者一直在使用 3LOSH 生成负责初始感染过程的混淆代码。分析发现,同一攻击者可能正在分发各种商品 RAT,例如 AsyncRAT 和 LimeRAT。

感染过程从包含恶意 VBScript 的 ISO 开始,执行时会启动多阶段感染过程。VBS 包含垃圾数据并使用字符串替换来尝试混淆执行的代码,它从攻击者控制的服务器中检索并执行下一个阶段。

在分析第 2 阶段 PowerShell 的代码执行时,我们发现3LOSH 构建器/加密器的新版本被用于混淆 RAT 有效负载并促进感染过程。这个新版本的加密器与以前的版本相比具有以下显著变化。

二进制有效负载现在使用 GZIP 压缩而不是简单的 Base64 编码嵌入,并且脚本具有在两个样本集群中相同的解压缩功能。

感染链更为复杂,其特点是使用多个基于脚本的组件(BAT、VBS、PS1)来促进感染过程。

03

Remcos RAT分析报告

披露时间:2022年04月04日

情报来源:https://www.rewterz.com/articles/malware-analysis-report-rewterz-remcos-rat

相关信息:

Remcos 是一个广泛而强大的远程管理工具,于 2016 年下半年首次在地下论坛上市销售。自出现以来,它经历了许多更新,为其添加了更多功能。已经观察到它的有效载荷通过许多活动在野外分布。

近日,研究人员捕获了用于分发Remcos 的 doc 文件,分析发现 doc 文件包含恶意 VB 宏。在进一步分析该文件后,发现此 doc 文件在 %temp% 文件夹中放置了一个带有 .exe 扩展名的 dropper。该 exe 扩展文件执行一些恶意活动,例如尝试与 C&C 服务器通信。它还将密钥输入到 Windows 注册表中。

04

基于Mirai的DDoS活动Beastmode利用TOTOLINK漏洞进行攻击

披露时间:2022年04月01日

情报来源:https://www.fortinet.com/blog/threat-research/totolink-vulnerabilities-beastmode-mirai-campaign

相关信息:

被追踪为 Beastmode(又名 B3astmode)的基于 Mirai 的分布式拒绝服务 (DDoS) 僵尸网络已更新其漏洞利用列表,其中包括几个新漏洞,其中三个针对各种型号的 Totolink 路由器:

CVE-2022-26210 ,命令注入漏洞使攻击者能够通过特制请求执行任意命令。影响 Totolink A800R、A810R、A830R、A950RG、A3000RU 和 A3100R。

CVE-2022-26186 ,通过 cstecgi.cgi 的 export0vpn 接口的命令注入漏洞,影响 Totolink N600R 和 A7100RU。

CVE-2022-25075到 25084 ,一组严重的严重缺陷,允许远程攻击者通过 QUERY_STRING 参数执行任意命令。影响 Totolink A810R、A830R、A860R、A950RG、A3100R、A3600R、T6 和 T10 路由器。

05

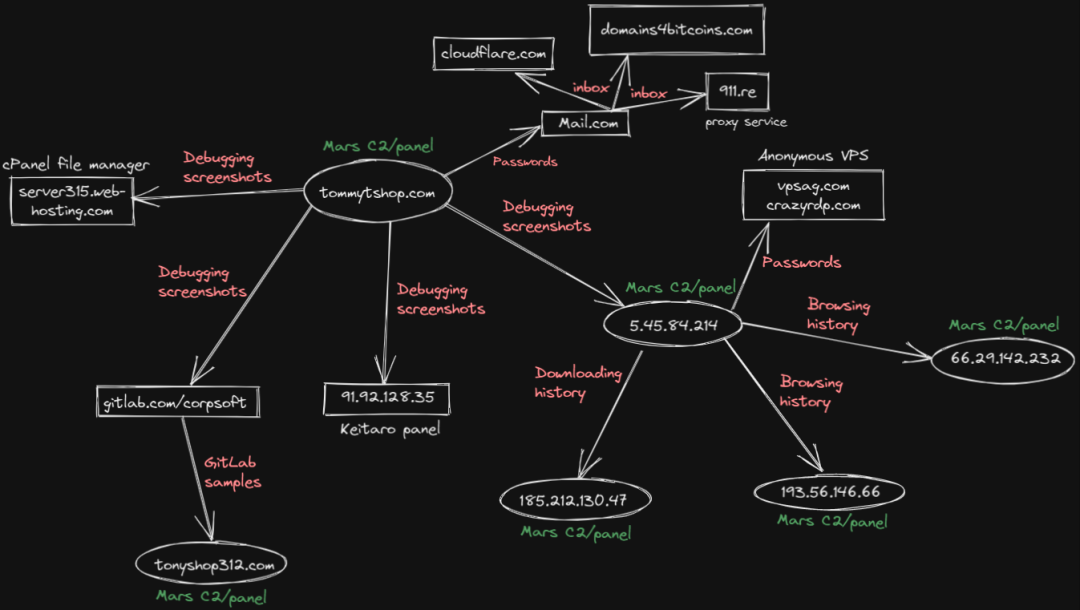

新的信息窃取程序Mars利用谷歌广告传播

披露时间:2022年03月30日

情报来源:https://blog.morphisec.com/threat-research-mars-stealer

相关信息:

近日,研究人员对新的Mars Stealer活动进行了研究。Mars Stealer 窃取存储在各种浏览器以及许多不同的加密货币钱包中的用户凭据,其正在通过社会工程技术、恶意垃圾邮件活动、恶意软件破解和注册机进行分发。

在此活动中,攻击者通过知名软件的克隆网站分发 Mars Stealer。他们使用 Google Ads 广告平台诱使搜索原始软件的受害者访问恶意网站,诱使受害者下载由Babadeda加密程序或 Autoit 加载程序打包的Mars Stealer有效负载。攻击者通过被盗信息为这些 Google Ads 广告活动付费。

漏洞相关情报

01

Spring Framework远程代码执行漏洞(CVE-2022-22965)安全风险通告

披露时间:2022年03月31日

情报来源:https://mp.weixin.qq.com/s/X1PsizROen_9ST2hxK7gsA

相关信息:

Spring Framework是一个开源应用框架,旨在降低应用程序开发的复杂度。它是轻量级、松散耦合的。它具有分层体系结构,允许用户选择组件,同时还为 J2EE 应用程序开发提供了一个有凝聚力的框架。

近日,奇安信CERT监测到Spring Framework存在远程代码执行漏洞(CVE-2022-22965),由于12年前对CVE-2010-1622漏洞的修复代码存在缺陷,导致补丁绕过,在 JDK 9 及以上版本环境下,远程攻击者可利用该漏洞写入恶意代码导致远程代码执行。

鉴于此漏洞严重性,国外将Spring Framework远程代码执行漏洞(CVE-2022-22965)命名为“Spring4Shell”,虽是受Log4Shell(CVE-2021-44228)启发,但两者并不相关。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh