本文为看雪论坛精华文章

看雪论坛作者ID:p1yang

一

漏洞

if (iVar2 == 0) {iVar1 = strcmp((char *)&sa58,"ie8");if (iVar1 == 0) {pcVar1 = "/login_ie.html";}else {iVar1 = atoi((char *)&sa58);if (iVar1 == 1) {pcVar2 = "/login.html";pcVar1 = "http://%s%s%s";pcVar3 = "/phone";LAB_409114:sprintf(param_2,pcVar1,acStack1860,pcVar3,pcVar2);return 1;}pcVar1 = "/login.html";}sprintf(param_2,"http://%s%s",acStack1860,pcVar1);return 1;}

二

模拟

binwalk TOTOLINK_C8343R-1C_X5000R_IP04433_MT7621A_SPI_16M256M_V9.1.0u.6118_B20201102_ALL.webbinwalk -Me TOTOLINK_C8343R-1C_X5000R_IP04433_MT7621A_SPI_16M256M_V9.1.0u.6118_B20201102_ALL.webbinwalk ./bin/busyboxetc/ #这里会存放系统启动文件如openwrt的rcS文件sbin/ #这里一般会存放厂商制作的功能性文件和提供web服务的文件www/ #这里会存放一些web静态页面和后台服务文件文件

cp (which qemu-mipsel-static) ./sudo chroot . ./qemu-mipsel-static ./usr/sbin/lighttpd

sudo chroot . ./qemu-mipsel-static ./usr/sbin/lighttpd -f ./lighttp/lighttpd.confsudo ./start-mipsel.shifconfig eth0 192.168.5.12 up #qemu中设置ip,qemu里边scp -r squashfs-root/ [email protected]168.5.12:/root/ #在主机chroot ./squashfs-root/ /bin/sh./user/sbin/lighttpd -f ./lighttp/lighttpd.conf三

分析

我个人浅薄的经验,不要单纯去无目的的分析某个应用,我之前犯过这种错误,太容易对着一个程序漫无目的的乱逛,希望你没有这种情况。

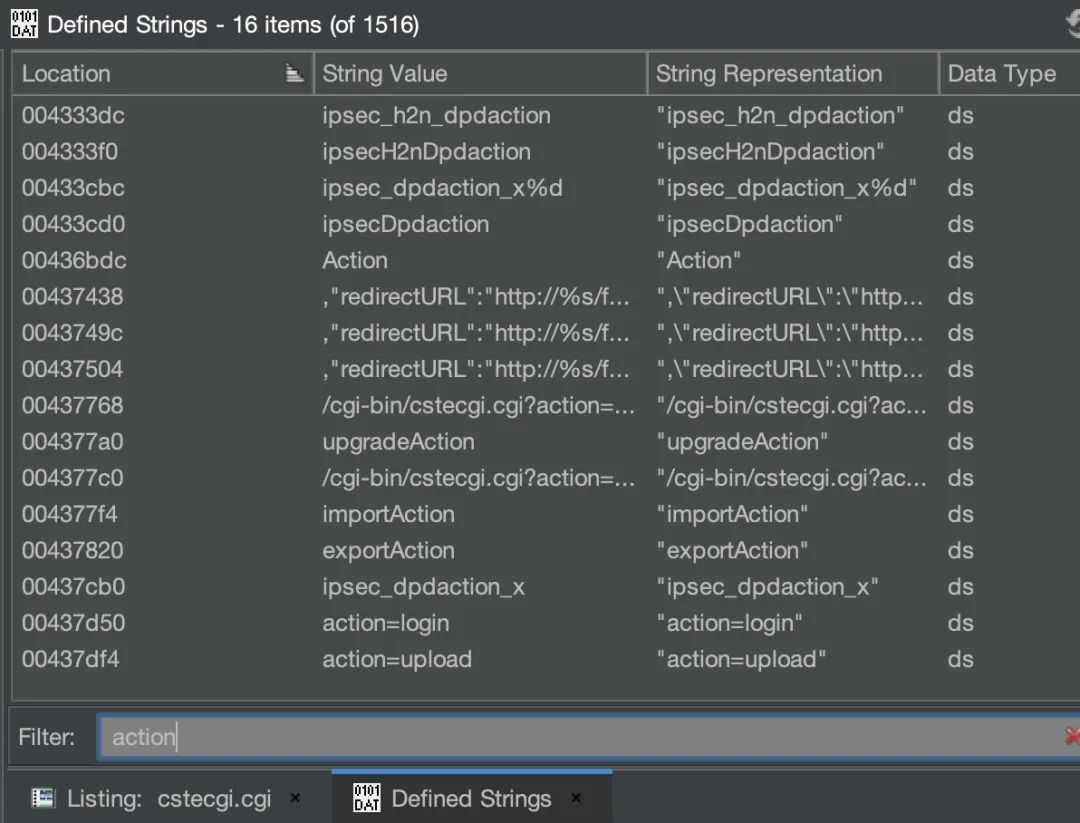

ghidra open!!!Link 死大头!!!search "action"!!!

ghidra open!!!Link 死大头!!!search "formLoginAuth"!!!

看雪ID:p1yang

https://bbs.pediy.com/user-home-934060.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458437312&idx=2&sn=166a0528366a6f6e15f05724e9ac4279&chksm=b18ff64a86f87f5c910d1c5f9ab0538f9d36846c574324497034eaa17781e90ef371be47a377#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh