2022.02.03~02.10

攻击团伙情报

疑似Lazarus组织针对韩国企业的攻击活动分析

“盲眼鹰”近期伪造司法禁令的攻击活动分析

Sandworm使用新版Industroyer攻击乌克兰能源公司

双尾蝎针对以色列官员进行攻击

Bahamut组织近期攻击活动揭露

攻击行动或事件情报

NB65黑客组织利用泄露的Conti勒索软件攻击俄罗斯

研究人员发现BlackCat勒索软件与BlackMatter存在关联

攻击者利用FFDroider针对社交媒体平台用户

恶意代码情报

新的Fodcha僵尸网络正在快速传播

攻击者滥用 Spring4Shell 漏洞传播 Mirai 僵尸网络

新Android木马Fakecalls主要针对韩国的金融机构

漏洞情报

微软4月份安全更新

攻击团伙情报

01

疑似Lazarus组织针对韩国企业的攻击活动分析

披露时间:2022年04月11日

情报来源:https://mp.weixin.qq.com/s/kcIaoB8Yta1zI6Py-uxupA

相关信息:

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获到了大量针对韩国企业的鱼叉式网络钓鱼攻击样本。其通过带漏洞的文档或chm文件进行感染,并区分当前操作系统位数,执行对应系统位数的宏代码,以达到最佳的攻击效果。经研判,本次攻击活动的特点如下:

1. 初始感染文档均使用CVE-2017-0199远程执行代码漏洞下载后续执行;

2. 后续攻击利用本地RPC接口的UAC Bypass技术进行权限提升;

3. 后续载荷加壳干扰分析,并使用简单手段来检测是否在沙箱中。

02

“盲眼鹰”近期伪造司法禁令的攻击活动分析

披露时间:2022年04月07日

情报来源:https://mp.weixin.qq.com/s/XU2QPzp7weLrrrHCh1XM_A

相关信息:

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获到了盲眼鹰的攻击活动样本。在此攻击活动中,盲眼鹰组织的感染链与之前的攻击活动保持相对一致,使用诱饵PDF作为入口点,诱导受害者点击短链接下载压缩包,解压后点击执行伪装为pdf的VBS脚本,从而开启一个复杂的多阶段无文件感染链。经研判,本次攻击活动的特点如下:

03

Sandworm使用新版Industroyer攻击乌克兰能源公司

披露时间:2022年04月12日

情报来源:https://www.welivesecurity.com/2022/04/12/industroyer2-industroyer-reloaded/

相关信息:

近日,ESET研究人员分析了针对乌克兰能源公司的攻击,发现此次攻击背后的攻击者为APT组织Sandworm,其破坏行动原定于2022 年 4 月 8 日进行,但恶意程序时间戳表明攻击至少于两周前开始计划。该攻击使用了针对ICS系统的恶意软件Industroyer2和针对Windows、Linux 和 Solaris 操作系统的磁盘擦除器:CaddyWiper,Linux wiper和Solaris wiper。

ESET研究人员认为,Industroyer2是新版本的Industroyer,该恶意软件于2016年用于切断乌克兰的电力供应。攻击者使用擦除器旨在阻碍系统恢复过程并防止能源公司运营商重新获得对ICS的控制权,同时掩盖攻击踪迹。

Industroyer2用IEC-104(又名IEC 60870-5-104)协议来与工业设备通信,包括用于变电站的保护继电器。变体与2016年出现的Industroyer略有不同,后者是一个完全模块化的平台,具有多种ICS协议的有效负载。但Industroyer2也具有丰富的配置选项,其组件能够控制特定的ICS系统以切断电源。

04

双尾蝎针对以色列官员进行攻击

披露时间:2022年04月06日

情报来源:https://www.cybereason.com/blog/operation-bearded-barbie-apt-c-23-campaign-targeting-israeli-officials

相关信息:

Cybereason 研究人员最近发现了APT-C-23组织一项针对以色列个人的新的精心策划的活动,其中包括一组为敏感防御工作的知名目标,执法和紧急服务组织。

攻击者使用虚假的 Facebook 个人资料诱骗特定个人下载适用于 Android 和 PC 的木马直接消息应用程序,从而允许他们访问受害者的设备,最终旨在为 Windows 和 Android 设备提供以前未记录的后门。攻击背后的目标是从受害者设备中提取敏感信息用于间谍活动。

调查显示,APT-C-23 新活动使用了两个以前未记录的恶意软件,称为Barb(ie) Downloader和BarbWire Backdoor,两者都使用增强的隐身机制来保持不被发现。此外,研究人员还观察到了名为VolatileVenom的 Android 植入物的升级版本。此次针对以色列个人的新活动似乎有一个专门的基础设施,该基础设施几乎完全与已知的 APT-C-23 基础设施分开。

05

Bahamut组织近期攻击活动揭露

披露时间:2022年04月12日

情报来源:https://mp.weixin.qq.com/s/YAAybJBAvxqrQWYDg31BBw

相关信息:

Bahamut是一个针对中东和南亚的高级威胁组织,其于2017年被Bellingcat披露并命名,随后BlackBerry又对该组织进行了详细全面的分析,并认为该组织属于网络攻击雇佣军。Bahamut组织主要使用钓鱼网站、假新闻网站、社交网站进行攻击。

近期,研究人员观察到疑似该组织的移动端攻击活动,本次攻击活动开始于1月份,使用钓鱼网站投递移动RAT样本。攻击使用的RAT属于未被披露过的新家族,推测属于该组织的特有攻击武器。

本次攻击活动中使用的样本为具备远控功能的聊天软件,聊天功能和远控功能单独开发。聊天功能的服务器地址和远控功能的C&C使用同一个地址。

攻击行动或事件情报

01

NB65黑客组织利用泄露的Conti勒索软件攻击俄罗斯

披露时间:2022年04月09日

情报来源:https://www.bleepingcomputer.com/news/security/hackers-use-contis-leaked-ransomware-to-attack-russian-companies/

相关信息:

近期,NB65黑客组织利用Conti勒索软件组织泄露的源代码创建了自己的勒索软件,用于攻击俄罗斯组织。过去一个月,NB65一直在攻击俄罗斯实体,窃取其数据并泄露到网上,并警告称,这些攻击的起因是俄罗斯入侵乌克兰。据称,受到黑客组织攻击的俄罗斯实体包括文件管理公司Tensor、俄罗斯航天局和俄罗斯国有电视台和广播公司VGTRK。

NB65黑客组织的一名代表告诉BleepingComputer,他们的加密器是基于第一次泄露的Conti源代码。他们对每个受害者的源代码进行了修改,这样现有解密器将无法工作。他们在每次部署时都会根据其为每个目标改变的几个变量生成一个随机密钥。

02

研究人员发现BlackCat勒索软件与BlackMatter存在关联

披露时间:2022年04月07日

情报来源:https://securelist.com/a-bad-luck-blackcat/106254/

相关信息:

网络安全研究人员发现了 BlackCat(又名 AlphaV)和 BlackMatter 勒索软件系列之间的进一步联系,后者在去年国际审查后成为替代品。

遥测表明,至少新 BlackCat 组织的一些成员与 BlackMatter 组有链接,因为他们修改并重复使用了被称为 Fendr 的自定义渗透工具,该工具仅在 BlackMatter 活动中观察到。

这种修改后的 Fendr(也称为 ExMatter)的使用代表了将 BlackCat 与过去的 BlackMatter 活动联系起来的新数据点。该组织试图在 2021 年 12 月和 2022 年 1 月在组织内广泛部署恶意软件。BlackMatter 优先与 Fendr 一起收集敏感信息,以成功支持他们的双重强制计划。此外,对这种重用工具的修改展示了一种更复杂的规划和开发方案,可以使需求适应目标环境,这是成熟犯罪企业的特征。

03

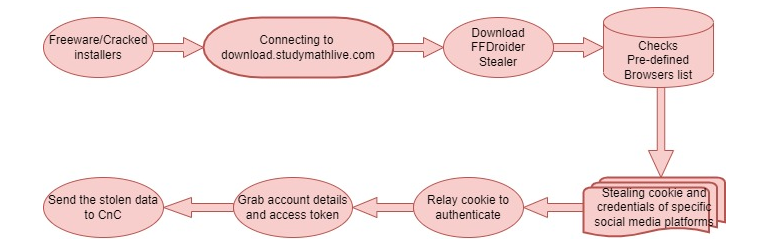

攻击者利用FFDroider针对社交媒体平台用户

披露时间:2022年04月06日

情报来源:https://www.zscaler.com/blogs/security-research/ffdroider-stealer-targeting-social-media-platform-users

相关信息:

研究人员发现攻击者利用新的恶意软件FFDroider窃取存储在浏览器中的凭据和 cookie 以劫持受害者的社交媒体帐户。

FFDroider 通过软件破解、免费软件、游戏和其他从 torrent 站点下载的文件传播。在安装这些下载的同时,FFDroider 也会被安装,并在受害者的机器上伪装自己看起来像即时消息应用程序‘Telegram‘。该恶意软件针对的 Web 浏览器包括 Google Chrome、Mozilla Firefox、Internet Explorer 和 Microsoft Edge。目标网站包括 Facebook、Instagram、Twitter、亚马逊、eBay 和 Etsy。相关活动主要特征如下:

恶意代码情报

01

新的Fodcha僵尸网络正在快速传播

披露时间:2022年04月13日

情报来源:https://blog.netlab.360.com/men-sheng-fa-da-cai-fodchajiang-shi-wang-luo/

相关信息:

近期,研究人员监测到一个新的且在互联网上快速传播的DDoS僵尸网络,其每日上线境内肉鸡数(以IP数计算)已超过1万、且每日会针对超过100个攻击目标发起攻击,给网络空间带来较大威胁。由于该僵尸网络最初使用的C2域名folded.in,以及使用chacha算法来加密网络流量,将其命名为Fodcha。

通过跟踪监测,发现Fodcha主要通过NDay漏洞和Telnet/SSH弱口令传播,另外根据数据分析,Fodcha的运营者还会利用Telnet暴破工具进行Telent暴力破解。

Fodcha僵尸网络包括针对mips、mpsl、arm、x86等CPU架构的样本。在近3个月的时间中,其样本已经迭代了两个版本。当Fodcha在被侵入设备运行时,首先会检测运行时的参数,如果不带参数,则直接退出,这是一种对通过沙箱抽取IOC的简单对抗;如果带有参数,则首先解密出敏感资源,在Console上输出here we are,然后使用随机字串伪装进程名,最后和C2建立通信,等待执行C2下发的指令。

02

攻击者滥用 Spring4Shell 漏洞传播 Mirai 僵尸网络

披露时间:2022年04月08日

情报来源:https://www.trendmicro.com/en_no/research/22/d/cve-2022-22965-analyzing-the-exploitation-of-spring4shell-vulner.html

相关信息:

Mirai 是一种恶意软件,它将运行 Linux 的网络设备变成僵尸网络中的无人机。该恶意软件于 2016 年 8 月首次出现,主要影响IP摄像头和家庭路由器等硬件设备。

近日,研究人员观察到对分配为 CVE-2022-22965的Spring4Shell 漏洞的积极利用,攻击者利用该漏洞将 Mirai 样本下载到“/tmp”文件夹,并在使用“chmod”更改权限后执行它们。

此外,研究人员还发现恶意软件文件服务器具有针对不同 CPU 架构的其他变体。其中,脚本“wget.sh”从恶意服务器下载二进制文件并执行所有样本。兼容的运行,而其余的则不运行。执行后,文件将从磁盘中删除。

03

新Android木马Fakecalls主要针对韩国的金融机构

披露时间:2022年04月11日

情报来源:https://www.kaspersky.com/blog/fakecalls-banking-trojan/44072/

相关信息:

Fakecalls 于去年首次出现,其模仿韩国流行银行的移动应用程序,其中包括 KB(国民银行)和 KakaoBank。安装后,木马会立即请求一系列权限,包括访问联系人、麦克风和摄像头、地理定位、呼叫处理等。

与其他银行木马不同,Fakecalls 可以模仿与客户支持的电话交谈。如果受害者拨打银行的热线电话,木马会谨慎地断开连接并打开自己的假电话屏幕,而不是常规的通话应用程序。

通话被拦截后,有两种可能的情况。首先,Fakecalls 将受害者与网络犯罪分子直接联系起来,因为该应用程序有权拨打电话。在第二种情况下,木马会播放预先录制的音频,模仿银行的标准问候语。

漏洞相关情报

01

微软4月份安全更新

披露时间:2022年04月13日

情报来源:https://mp.weixin.qq.com/s/5eRcKN8sf2WhRVdW53tZ-w

相关信息:

本月,微软共发布了120个漏洞的补丁程序,修复了Windows Network File System、Remote Procedure Call Runtime、Windows Hyper-V等产品中的漏洞。经研判,其中18个重要漏洞值得关注(包括10个紧急漏洞和8个重要漏洞)。

其中,CVE-2022-26904 Windows User Profile Service权限提升漏洞PoC已公开披露,CVE-2022-24521 Windows Common Log File System Driver权限提升漏洞已检测到在野利用。以下11个漏洞被微软标记为 “Exploitation More Likely”,这代表这些漏洞更容易被利用:

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh