攻防演练场景下的加密流量概况

日期:2022年05月10日 阅:70

概述

近年来,攻防演练持续开展,对抗烈度逐渐增强,攻防演练场景下产生的加密流量也逐年增多。本文针对攻防演练场景下的加密流量进行大致梳理。通过分析,我们可以发现,加密流量在整个攻防演练的所有环节都会出现。在演练场景不断贴近实战化的情况下,针对加密流量的检测已经成为不可回避的课题。

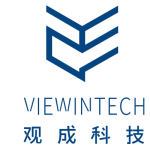

攻防演练场景中,攻击者一般会经历初始信息搜集、初始打点、横向移动、命中靶标等几个阶段。在几个阶段中,均会产生不同的加密流量。根据加密流量的流向,我们将攻防演练场景下的加密威胁划分为出联,入联和横向三类。出联威胁是指资产受控后主动向外部互联网C2与攻击者进行加密通信的流量;入联威胁是指攻击者主动发起针对资产的探测、攻击所产生的加密流量,或者是攻击者向已预置后门的服务(如各类Webshell)主动发起连接的流量;横向威胁是指攻击者在横向移动阶段产生的资产与资产间的加密流量。

信息搜集:对主机和系统信息的收集,主要是为了建立攻击面而进行的活动。常见的通过互联网搜索引擎对域名和资产进行调查外。还会通过主动探测来收集开放的系统服务和API接口信息,其中会产生入联流量,例如针对HTTPS服务进行探测的流量。

初始打点:建立攻击据点,该部分的工作主要执行攻击。通过对员工的社工钓鱼,以及对暴露资产的暴力破解、漏洞利用等方式攻陷某一台主机。其中产生的多种加密流量(例如SMTPS钓鱼邮件投递)属于入联威胁,钓鱼邮件中木马或链接被点击运行后的流量属于出联威胁。另一部分,针对资产的SSH、RDP暴力破解产生的加密流量、针对HTTPS站点漏洞利用等产生的流量属于入联威胁加密流量。

横向移动:在建立初始据点后,大多数的情况初始据点权限不够或不是最终靶标,此时攻击者需要进行横向移动持续获取权限。这个过程会产生各种类型的加密流量:首先是横向移动技术本身涉及的信息搜集、渗透突破过程涉及SSH、RDP扫描暴破、漏洞利用等加密流量;其次,在横向移动的过程中,攻击者不可避免的要维持一条或多条出联通道,这类通道可能通过加密反弹木马、部署Webshell提供,也可以通过加密反弹Shell、加密代理转发等实现。

命中靶标:这一部分主要是拿下目标机器权限并成功获取数据,主要涉及数据回传,属于出联的流量,包括木马回联和代理的转发到外网等会产生加密流量。

攻击流量的产生离不开攻击工具,攻击工具的来源决定了攻击的质量。从攻击的烈度来看,低烈度的攻击一般会采用已有的工具,比如常见的Hydra、Medusa、漏洞扫描器等,这些工具直接拿来使用,几乎不用配置;中等烈度的则会通过配置策略和魔改的方式对工具进行调整,绕过流量检测,如我们常见的Cobalt Strike通过Profile文件可以配置证书和请求头等信息,各种Webshell参数支持深度定制等,这些修改都是为了达到流量绕过检测的目的;高烈度的攻击一般由红队自研,比如自研漏洞、自研反弹木马、Webshell等。这类非公开工具的检测难度更高,攻击者为了避免暴露,在非必要情况下也不会轻易使用此类工具。从近几年攻防演练看,使用原始工具、木马的情况越来越少,攻击者大部分转向对原始工具进行魔改,甚至自研工具、木马进行攻击。

针对攻防演练场景下的加密流量,我们选择以下几个有代表性的示例进行说明:

- RDP暴力破解,对远程桌面进行登录口令的破解,一般使用3389端口。

图1 RDP暴力破解截图

- SSH暴力破解,对SSH远程进行登陆口令的破解,一般使用22端口。

图2 SSH暴力破解截图

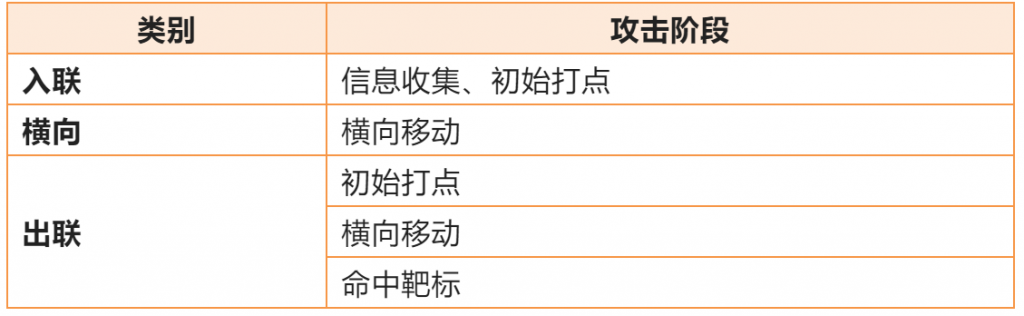

- WEB漏洞扫描,目前大多数的站点已经启用了HTTPS的安全协议,所以我们在进行web渗透的时候中间流量只能看到加密的流量,无法看到执行了什么POC和探测请求。一般标准的HTTPS协议开放443端口。

图3 web漏洞扫描截图

- 端口转发,由于防火墙的策略设备,导致很多端口被封,那么这个时候就需要合理利用开放的端口将数据转发出去,本地端口的复用。如下图的188通过53端口转发187的3389端口流量给79。

图4 端口转发截图

- 加密转发,neo-regeorg加密代理HTTPS流量。

图5 neo-regeorg代理流量

- 反弹shell,通过openssl可以加密反弹shell执行命令。

图6 反弹shell流量

- C2回联,这个在攻防中主要是一些可自动生成木马的平台工具,比如Cobalstrike,而且它们通常支持多种上线方式,下图为Cobalt Strike通过HTTPS协议上线的流量截图。

图7 C2上线

- 隐蔽隧道,通过DNS协议、HTTP协议、ICMP协议等,下图为DNS隧道示例。

图8 DNS隐蔽隧道

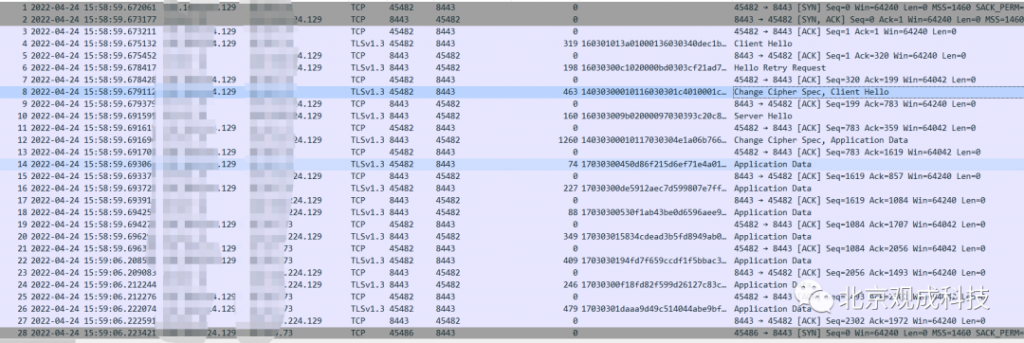

- CDN隐藏,通过配置CDN,使得C2地址隐藏,产生的流量直接走CDN地址。

图9 CDN隐藏流量

![]()

观成科技

观成科技成立于2018年8月,由国内一流安全团队创建,团队核心成员拥有十余年的攻防对抗、产品研发、安全分析、人工智能的实战经验。 观成科技坚持“自主研发、持续创新”,公司将人工智能、攻防技术和密码技术相结合,在国内首家推出针对加密流量AI安全检测、防御的创新型产品,产品已申请加密流量检测相关国家发明专利20余篇,应用在军工、网信、部委、央企等重要客户,并被多个央企、龙头安全企业选为合作伙伴。 公司2019年6月获得联想之星、基石基金的天使轮投资;2021年2月获得奇安投资、基石基金的Pre-A投资。

如有侵权请联系:admin#unsafe.sh