2022-5-27 09:26:21 Author: mp.weixin.qq.com(查看原文) 阅读量:8 收藏

印度第二大航司遭勒索软件攻击,大量乘客滞留在机场

印度第二大航司香料航空遭勒索软件攻击,内部系统受影响离线,导致多个航班延误数小时,大量乘客滞留在机场;

这次对香料航空运营体系的网络攻击,直接影响到飞往印度及海外各国的众多乘客,数小时的延误将转化为巨大的经济损失;

这是近期又一起网络攻击影响航班运转事件,此前4月,加拿大老牌航空公司阳翼航空遭网络攻击,致使航班严重延误近一周时间,大量乘客在机场滞留多天。

安全内参5月26日消息,印度香料航空公司(SpiceJet)表示,由于系统在周二(5月24日)受“勒索软件攻击”影响,已有多次航班延误,大量乘客滞留机场。

目前香料航空官网只有主页能够正常访问,大部分底层系统和网页均无法加载。

但航班状态表仍然正常显示,可以看到其中有大量航班发生了延误,时间从两小时到五小时不等。

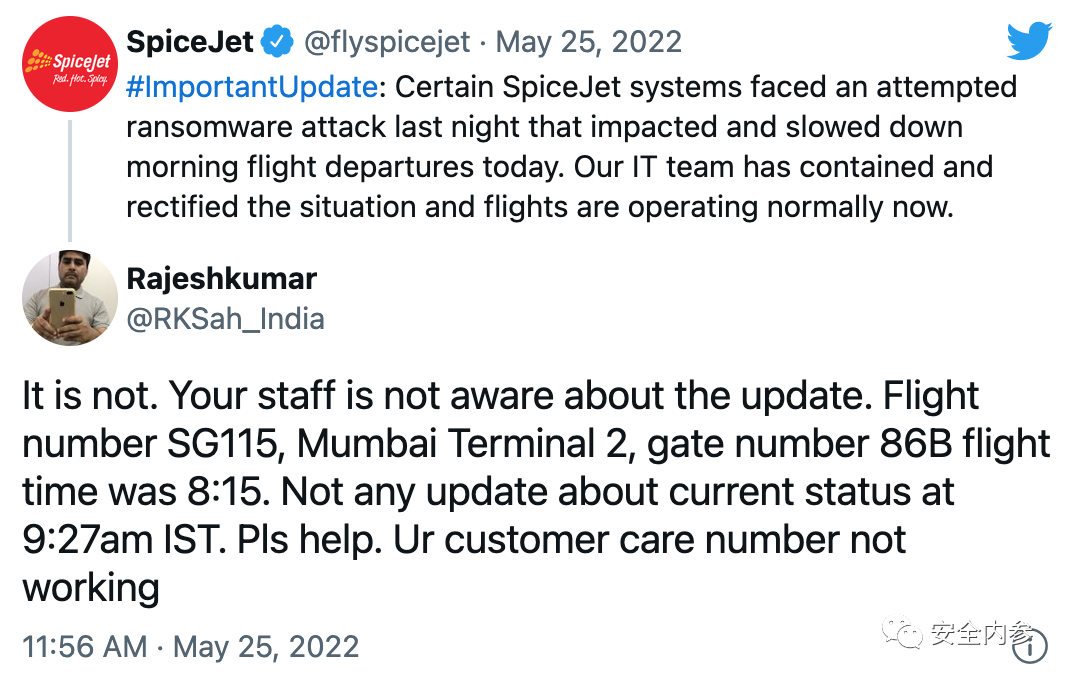

官方声称已解决问题,

但仍有大量乘客被困机场

5月25日,数个航班仍然延误,乘客们也因服务不到位而牢骚满腹。

大量乘客在推特发布照片和视频,抱怨登机后已经枯等几个小时,但香料航空方面未做任何回应。

香料航空后来在一份声明中指出,问题已经得到解决。

该公司在推文中写道,“我们的IT团队控制并解决了当前问题,现在航班运行已恢复正常。”

但就在推文发布之后,不少乘客在社交媒体上表示自己仍被困在各地机场,已经在饥渴难耐下等待了好几个小时,而期间地勤人员几乎未做任何沟通。

其中一名乘客Mudit Shejwar在推特上提到,他飞往达兰萨拉镇的航班已经延误了三个多小时。

“我们已经登机80分钟了,还是没有起飞。机组人员传达的唯一消息就是有服务器宕机,另外跟燃油相关的文书手续存在问题。真是这样吗?”

有其他乘客在推文中@香料航空,向他们询问航班状态信息。也有人抱怨“登机口那边的地勤人员不知道哪去了”。

还有人提到运营并未恢复,而且工作人员自己也不了解情况。

一位乘客在推文中写道,“我们这边有老人、有孩子,大家被困在没吃没喝的地方。舱门那边没人,也得不到任何新消息。”另有乘客抱怨打不通航空公司的客服热线。

东部西孟加拉邦机场的一名乘客还发出他妻子脚部骨折的照片,同样提到他们的航班延误达数小时。

香料航空经营出现问题,

遇到严重的财务困境

根据公开数据,香料航空是印度第二大航空公司,运营着总计102架飞机组成的机队,航班覆盖60多个目的地。香料航空员工超过14000名,在印度国内拥有约15%的市场份额。

因此,这次对香料航空运营体系的网络攻击,直接影响到飞往印度及海外各国的众多乘客。几个小时的延误,将转化为巨大的经济损失。

2020年1月,香料航空就曾经确认过一起数据泄露事件。该公司某个未受妥善保护的服务器遭到未授权个人访问,数据库备份文件意外流出。

这个备份文件包含过去一个月中,曾使用香料航空服务的120万乘客的未加密信息,包括乘客全名、航班信息、电话号码、邮件地址和出生日期。

自2020年以来,管理印度各地机场的印度机场管理局就明确将香料航空划入“现结现付”模式,即取消该公司的信用资格,理由是香料航空根本无力结清机场使用费。

2021年,香料航空因新冠抗疫政策而遭遇严重的财务困境。疫情直接导致机队停飞,年收入大跌28%,进而威胁到了公司业务的可持续运营。

不难想象,糟糕的财务状况自然也挤压了网络安全与事件响应的投资预算。本次攻击中的恶意黑客也许正是看准时机,才决定向香料航空果断发难。

参考资料:bbc.com、bleepingcomputer.com

ChromeLoader恶意软件激增,恐将威胁全球浏览器

据调查,相较年初以来的稳定,ChromeLoader恶意软件的数量在本月有所上升,这将导致浏览器劫持成为一种普遍的威胁。ChromeLoader是一种浏览器劫持程序,它可以修改受害者的网络浏览器设置,以宣传不需要的软件、虚假广告,甚至会在搜索页面展示成人游戏和约会网站。威胁行为者将用户流量重定向到广告网站,通过营销联盟系统获得经济收益。虽然这类劫持者并不少见,但ChromeLoader因其持久性、数量和感染途径而脱颖而出,其中包括对滥用PowerShell。

今年2月以来,Red Canary 研究人员一直保持对ChromeLoader的追踪,据他说,劫持者使用恶意ISO存档文件来感染他们的受害者。ISO文件会被伪装成游戏或商业软件的破解可执行文件,所以受害者在不知情的情况下会从torrent或恶意网站下载它。研究人员还注意到,Twitter上有帖子推广破解的Android游戏,并提供二维码,这也会导致用户进入恶意软件托管网站。

当在Windows 10及以上版本操作系统双击ISO文件时,会将ISO文件挂载为虚拟光驱。这个ISO文件包含一个可执行文件,它使用“CS_Installer.exe”这样的名称,假装是一个游戏破解程序或keygen。

最后,ChromeLoader执行并解码PowerShell命令,从远程资源获取存档并加载为谷歌Chrome扩展。完成此操作后,PowerShell 将删除计划任务,使Chrome感染一个静默注入的扩展程序,该扩展程序劫持浏览器并操纵搜索引擎结果。

ChromeLoader恶意软件同时也针对macOS系统,意在同时操纵Chrome和Apple的Safari 网络浏览器。macOS上的感染链也类似,但威胁参与者使用DMG(Apple 磁盘映像)文件代替ISO,这是该操作系统上更常见的格式。不过macOS变体使用安装程序bash脚本下载并解压ChromeLoader扩展到“private/var/tmp”目录,而不是安装程序可执行文件。

为了保持持久性,macOS版本的ChromeLoader会在‘/Library/LaunchAgents’目录下追加一个首选项(' plist ')文件,这确保了每次用户登录到一个图形会话,且ChromeLoader的Bash脚本可以持续运行.

参考来源:https://www.bleepingcomputer.com/news/security/new-chromeloader-malware-surge-threatens-browsers-worldwide/

文章来源 :安全内参、FreeBuf.COM;如有侵权请联系我们删除!

精彩推荐

如有侵权请联系:admin#unsafe.sh