2022.05.19~05.26

攻击团伙情报

Sandworm 使用新版 ArguePatch 攻击乌克兰目标

Turla组织新的间谍活动瞄准东欧目标

Wizard Spider团伙开发的加密器分析

攻击行动或事件情报

搜狐中招钓鱼邮件诈骗的技术和基础设施分析

未知组织多次针对俄罗斯

攻击者利用假 Windows 漏洞验证程序针对信息安全社区

针对哥伦比亚组织的间谍活动披露

针对GitLab CI管道的供应链攻击披露

恶意代码情报

攻击者利用沙特能源采购订单钓鱼邮件分发GuLoader

PDF邮件附件传播Snake Keylogger

发现新的 Chaos Ransomware Builder 变体“Yashma”

EnemyBot僵尸网络源代码分析

漏洞情报

Spring Security 身份认证绕过漏洞 (CVE-2022-22978)通告

攻击团伙情报

01

Sandworm 使用新版 ArguePatch 攻击乌克兰目标

披露时间:2022年05月20日

情报来源:https://www.welivesecurity.com/2022/05/20/sandworm-ukraine-new-version-arguepatch-malware-loader/

相关信息:

Sandworm是世界上一些最具破坏性的网络攻击背后的 APT 组织,它继续更新其针对乌克兰的活动的武器库。

近日,有研究团队发现 ArguePatch 恶意软件加载程序的更新版本,该加载程序用于针对乌克兰能源提供商的Industroyer2攻击以及涉及名为CaddyWiper的数据擦除恶意软件的多次攻击。

ArguePatch 的新变种由乌克兰计算机应急响应小组 (CERT-UA) 命名,现在包括在指定时间执行下一阶段攻击的功能,并且这绕过了在 Windows 中设置计划任务的需要,并且可能旨在帮助攻击者保持警惕。

ArguePatch 的新变种使用官方 ESET 可执行文件来隐藏 ArguePatch,删除了数字签名并覆盖了代码。与此同时,Industroyer2 攻击利用了 HexRays IDA Pro 远程调试服务器的补丁版本。

02

Turla组织新的间谍活动瞄准东欧目标

披露时间:2022年05月23日

情报来源:https://blog.sekoia.io/turla-new-phishing-campaign-eastern-europe/

相关信息:

Turla组织,至少从 1996 年开始活跃,人们普遍认为它由俄罗斯联邦安全局 (FSB) 运营。该组织主要以针对外交部和国防部组织而闻名。

近日,研究人员扩展了对与俄罗斯相关的 TURLA 基础设施的搜索,发现了Turla 针对奥地利经济商会、波罗的海国防学院以及一个北约电子学习平台的入侵活动。

Turla仿冒了波罗的海国防学院的网站域名,用于托管名为“War Bulletin 19.00 CET 27.04.docx”的恶意 Word 文档,此文件包含嵌入的 PNG (logo.png),但不包含任何恶意宏,研究人员认为PNG仅用于执行侦察。此外,Turla 还可以访问受害者的 IP 地址,这将有助于后续的攻击阶段。

03

Wizard Spider团伙开发的加密器分析

披露时间:2022年05月19日

情报来源:https://securityintelligence.com/posts/itg23-crypters-cooperation-between-cybercriminal-groups/

相关信息:

近日,研究人员分析了网络犯罪组织 Wizard Spider(也称为ITG23、DEV-0193 或简称为“Trickbot Group”)开发的几种加密器的使用情况。

分析发现,这些加密器均与由 Wizard Spider 内部团队或第三方分销商(包括 Trickbot、BazarLoader、Conti 和 Colibri)构建或运营的恶意软件以及由 Emotet、IcedID 等其他组织开发的恶意软件一起使用。

证据表明,到 2021 年年中,Wizard Spider 加大了对恶意软件的加密力度,开发了几个新的加密器,并构建了 Jenkins 构建服务器来大规模自动加密恶意软件。研究人员还观察到 Emotet 和 IcedID 恶意软件样本重复使用的分析加密器,表明 Wizard Spider 也在为这些群体加密恶意软件。

攻击行动或事件情报

01

搜狐中招钓鱼邮件诈骗的技术和基础设施分析

披露时间:2022年05月25日

情报来源:https://mp.weixin.qq.com/s/qGbwJJ5oGn4tdnFadq0c8g

相关信息:

2022年4月中旬,客户反馈收到以工资补贴相关为诱饵的钓鱼邮件。邮件附件为doc文档,其中包含一个二维码(如下图所示)。扫描二维码后,将跳转到钓鱼链接:http://*. kjhdf[.]uno/(如http://546a2cd984338f4ec6091d63c394be61.kjhdf[.]uno/)。根据调查,发现攻击者使用的发件邮箱是之前通过钓鱼获取到的真实邮箱地址,因此极具迷惑性,更易让内部人员中招。

根据奇安信威胁情报中心的持续跟踪,推测该钓鱼活动可能于2021年12月底左右开始。自活动开始以来,约有6000个域名被用于攻击中。目前该钓鱼活动还在持续进行中,攻击者仍在不断更新升级系统,更新基础设施。

02

未知组织多次针对俄罗斯

披露时间:2022年05月24日

情报来源:https://blog.malwarebytes.com/malwarebytes-news/2022/05/unknown-apt-group-has-targeted-russia-repeatedly-since-ukraine-invasion/

相关信息:

研究人员发现自 2022 年 2 月下旬以来,一个未知的高级持续威胁 (APT) 组织针对俄罗斯政府实体发起了至少四次独立的鱼叉式网络钓鱼活动。这些活动旨在植入远程访问木马 (RAT),可用于监视其感染的计算机,并在其上远程运行命令。其中:

第一次,于 2022 年 2 月 26 日左右开始动,分发了名为interactive_map_UA.exe的自定义恶意软件,试图将其伪装成乌克兰的交互式地图;

第二次,于 3 月初开始,主要针对 RT TV,伪装为Log4j 漏洞的修复补丁;

第三次,攻击者使用名为build_rosteh4.exe的恶意软件,伪装为来自 Rostec (俄罗斯国防)的软件

第四次,发生在 4 月中旬,使用包含虚假招聘广告的 Word 文档,其诱饵内容为沙特阿美公司“战略和增长分析师”职位。

03

攻击者利用假 Windows 漏洞验证程序针对信息安全社区

披露时间:2022年05月20日

情报来源:https://blog.cyble.com/2022/05/20/malware-campaign-targets-infosec-community-threat-actor-uses-fake-proof-of-concept-to-deliver-cobalt-strike-beacon/

相关信息:

研究人员近期发现了利用伪造的Windows概念验证漏洞针对InfoSec社区的恶意软件活动。攻击者在用户“rkxxz”的GitHub存储库中发布了CVE-2022-24500和CVE-2022-26809的两个漏洞PoC。

研究人员分析发现它是一个.NET应用程序假装利用IP地址进行攻击,而该IP地址实际上利用后门程序感染用户。通过解密样本可以看到这个假的PoC会使用cmd.exe执行PowerShell,来安装实际的payload,即Cobalt-Strike Beacon。这次攻击主要针对安全研究人员和渗透测试人员。

04

针对哥伦比亚组织的间谍活动披露

披露时间:2022年05月20日

情报来源:https://www.welivesecurity.com/la-es/2022/05/20/campana-espionaje-malware-njrat-organizaciones-colombia/

相关信息:

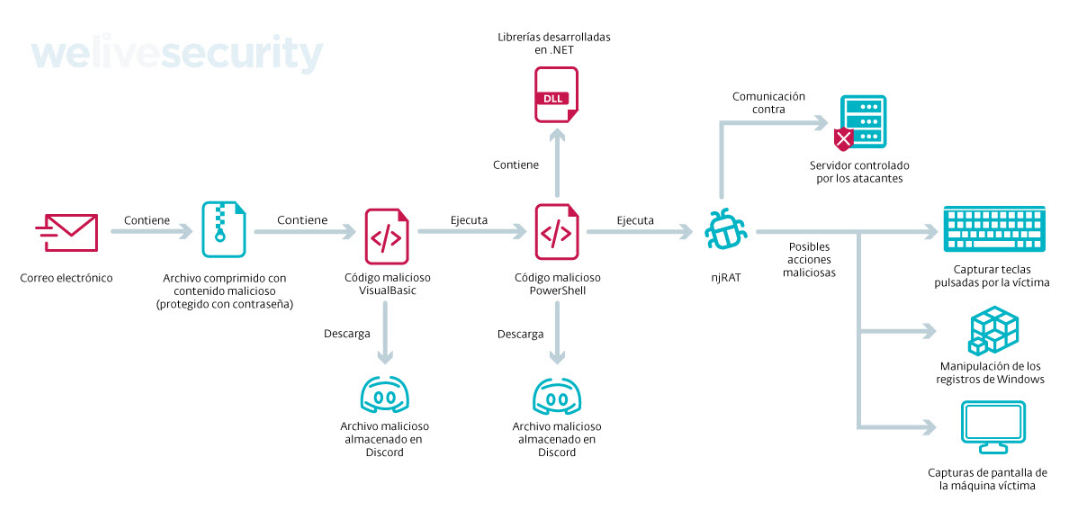

研究人员分析了一个主要针对哥伦比亚的间谍活动,主要受害者是来自不同行业的公司、非营利组织和政府实体。

该活动在 2022 年 3 月之前开始。它试图分发njRAT 恶意软件,该恶意代码允许攻击者远程控制受感染的计算机并执行诸如发送和接收文件、记录击键、截屏、拍摄相机图像和录制音频等操作。

攻击者使用 Discord 平台将恶意软件托管并下载到受感染的计算机上。在下载 njRAT 之前,获取初始访问权限并启动感染链的方法始于网络钓鱼电子邮件,这些电子邮件伪装成来自哥伦比亚口头指控犯罪系统 (SPOA) 的官方通信。

05

针对GitLab CI管道的供应链攻击披露

披露时间:2022年05月19日

情报来源:https://www.sentinelone.com/labs/cratedepression-rust-supply-chain-attack-infects-cloud-ci-pipelines-with-go-malware/

相关信息:

研究人员调查了针对Rust开发社区的供应链攻击,称为“CrateDepression”。2022年5月10日,Rust依赖社区存储库中发现并删除了一个恶意crate,为了欺骗rust开发人员,恶意crate域名仿冒了用于分数财务计算的rust_decimal包。

恶意依赖将检查受感染机器的GITLAB_CI环境变量,以尝试识别用于软件开发的持续集成(CI)管道。在这些系统上,攻击者会提取构建在红队利用后框架Mythic上的下一阶段有效载荷。攻击者的最终意图尚不清楚,但根据感染的GitLab CI管道,其目标可能会导致后续更大规模的供应链攻击。

恶意代码情报

01

攻击者利用沙特能源采购订单钓鱼邮件分发GuLoader

披露时间:2022年05月23日

情报来源:https://www.fortinet.com/blog/threat-research/spoofed-saudi-purchase-order-drops-guloader

相关信息:

最近,研究人员发现了一起针对能源行业的钓鱼邮件攻击活动。这封邮件是由沙特阿拉伯的一家石油供应商发出的,声称是一个采购订单,电子邮件正文中显示的部分PDF文件图像实际上是指向云中托管的ISO文件的链接,该ISO文件最终会布署GuLoader可执行文件。GuLoader也被称为CloudEye和vbdropper,至少可以追溯到2019年,通常用于部署其他恶意软件变体,如Tesla、Formbook和Lokibot。这次攻击最有特点的地方是,所讨论的可执行文件使用NSIS公司的Nullsoft脚本化安装系统,一个免费的、脚本驱动的微软Windows安装程序创作工具,可以自我部署。

02

PDF邮件附件传播Snake Keylogger

披露时间:2022年05月20日

情报来源:https://threatresearch.ext.hp.com/pdf-malware-is-not-yet-dead/

相关信息:

研究人员发现了一种新型的恶意软件传播活动,攻击者通过使用PDF附件夹带恶意的Word文档,从而使用户感染恶意软件。

在大多数情况下电子邮件是夹带加载了恶意软件宏代码的DOCX或XLS附件,而使用PDF来传播恶意软件就相对比较少见。攻击者向受害人发送带有PDF文件并命名为“汇款发票”的电子邮件附件,当用户打开PDF文件时,Adobe Reader会提示用户同时打开其包含的DOCX文件。出于对Adobe Reader的信任,很多用户就会被诱导下载并打开该恶意文件,该DOCX文件启用了宏,从远程资源下载RTF文件并打开它。RTF文档利用了CVE-2017-11882漏洞,这是微软方程式编辑器中的一个远程代码执行漏洞,已于2017年11月修复,但是目前依旧还在被利用。通过利用CVE-2017-11882,RTF中的shellcode下载并运行Snake Keylogger,这是一个模块化的信息窃取程序,具有强大的持久性、防御规避、凭据访问、数据收集等功能。

03

发现新的 Chaos Ransomware Builder 变体“Yashma”

披露时间:2022年05月24日

情报来源:https://blogs.blackberry.com/en/2022/05/yashma-ransomware-tracing-the-chaos-family-tree

相关信息:

安全研究人员已经公布了最新版本的Chaos勒索软件 Yashma的详细信息。Chaos勒索软件构建器在实际攻击中被发现时只有一年的历史,但Yashma声称是该恶意软件的第 6版(v6.0)。

Chaos的前三个变种充当破坏性木马而非勒索软件,但Chaos 4.0扩展了加密过程,将可加密文件的上限增加到2.1MB 。4.0版在2022年4 月被积极武器化,当时一个名为Onyx的勒索软件组织更新了他们的勒索记录并改进了目标文件扩展名列表。

Chaos 5.0试图解决以前威胁的最大问题:大于2 MB的文件在加密时会被不可挽回地损坏。Yashma是最新的改进版本,增加了根据受害者的位置停止运行和杀死与防病毒和备份软件相关的各种进程的能力。

04

EnemyBot僵尸网络源代码分析

披露时间:2022年05月16日

情报来源:http://blog.nsfocus.net/keksec-enemybot/

相关信息:

EnemyBot僵尸网络程序于今年三月份首次被安全厂商披露,EnemyBot由Gafgyt修改而来,属于Keksec僵尸网络的新成员。

研究人员发现,EnemyBot僵尸网络利用BIG-IP 产品 iControlREST 组件中的漏洞CVE-2022-1388进行传播,同时发现该僵尸网络程序源代码最早于去年三月中旬就已经公开在开源代码托管平台上。但在初始化提交之后,便一直没有代码更新,一直到今年4月25日以及之后才进行了三次更新,且最后一次更新删除了Tor匿名网络相关的通信代码,疑似将Bot程序代码回退到了早期的版本。

EnemyBot僵尸网络程序之间也存在些许差别,最大的变化是后期采用Tor网络托管C&C服务器。除此之外,功能有增有减,但总体结构没有太大变化。

漏洞相关

01

Spring Security 身份认证绕过漏洞 (CVE-2022-22978)通告

披露时间:2022年05月24日

情报来源:https://mp.weixin.qq.com/s/-FDoVMrUg5uOkzS1rQtuIQ

相关信息:

近日,奇安信CERT监测到Spring Security 身份认证绕过漏洞 (CVE-2022-22978) 细节及PoC公开。当Spring Security中使用RegexRequestMatcher进行权限配置,且规则中使用带点号的正则表达式时,未经授权的远程攻击者可通过构造恶意数据包绕过身份认证,导致配置的权限验证失效。目前,奇安信CERT已复现此漏洞,同时鉴于已有细节及PoC公开,建议尽快做好自查,及时更新至最新版本。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh