2022.05.26~06.02

攻击团伙情报

摩诃草组织以巴基斯坦相关政府机构文件为诱饵的攻击活动分析

APT组织Evilnum近期攻击事件深入分析

APT-C-23组织Android新型变种揭秘

Machete组织针对委内瑞拉军方的网络间谍活动分析

海莲花组织针对Linux平台的新武器“Buni”分析

攻击行动或事件情报

EnemyBot增加针对VMware、F5 BIG-IP的漏洞利用攻击

攻击者利用CVE-2018-0798漏洞广泛传播Remcos木马

研究人员警告勒索团伙攻击小州政府组织

恶意代码情报

新的 XLoader 僵尸网络使用概率论隐藏C2

Atombot僵尸网络利用漏洞CVE-2021-22205对云主机展开攻击

Mirai僵尸网络变种进行大规模DDoS攻击

活跃的Kthmimu挖矿木马分析

漏洞情报

Microsoft Windows 支持诊断工具 (MSDT) 远程代码执行漏洞通告

攻击团伙情报

01

摩诃草组织以巴基斯坦相关政府机构文件为诱饵的攻击活动分析

披露时间:2022年06月01日

情报来源:https://mp.weixin.qq.com/s/PxFybr0SmA-lymDQ_L5W-Q

相关信息:

摩诃草,又名Hangover、Patchwork、白象等,奇安信内部跟踪编号为APT-Q-36。近期,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了该组织多个攻击样本。在此攻击活动中,攻击者使用带漏洞的RTF文件进行鱼叉攻击,当受害者点击执行诱饵文件之后,将会通过漏洞执行变种BADNEWS木马。从此次摩诃草的攻击活动中,我们总结出该组织的攻击手段具有以下特点:

1. 熟悉目标国家的政府机构,使用政府机构图标增强诱饵的可信性;

2. 初始感染文档使用CVE-2017-11882公式编辑器漏洞执行后续载荷;

3. 提升加密效率,使用RC4算法替换AES-CBC-128算法对数据的加密;

02

APT组织Evilnum近期攻击事件深入分析

披露时间:2022年05月31日

情报来源:https://mp.weixin.qq.com/s/Z-KsDumsFG4N5cXB8AXu1A

相关信息:

近期,研究人员捕获了一系列针对欧洲国家的网络钓鱼活动。这些活动主要针对线上赌博平台,目标为通过攻击此类服务背后的活跃的线上交易行为,窃取服务商和消费者的交易凭据,进而获取非法收益。

通过深入分析,确定该系列活动是APT组织Evilnum近期攻击活动的延续。与既往活动相比,Evilnum攻击者在本次行动中继承了其代表性的攻击手法,但使用了更多样的攻击流程与复杂的攻击组件,并启用了两种新型木马程序DarkMe与PikoloRAT,展现了其较高的工具开发能力、流程设计能力与丰富的攻防对抗经验。同时,因为不同攻击流程的设计思路与具体实现存在明显差异,研究人员认为有多个攻击者同时参与了此次行动。

03

APT-C-23组织Android新型变种揭秘

披露时间:2022年05月31日

情报来源:https://mp.weixin.qq.com/s/Ael6-pEJUxGaTsgMIW3E8Q

相关信息:

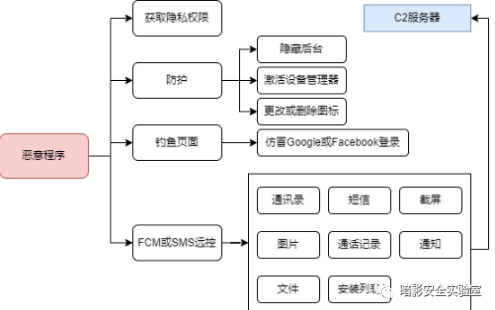

近期,研究人员捕获了几款此类的间谍软件,此类恶意程序仿冒成正常的交友聊天类软件,诱导用户下载安装并同意权限和无障碍通知,在注册使用时会根据安卓版本选择隐藏或更改应用图标,隐藏活动入口,防止用户主动杀后台,后台运行通过FCM(Firebase Cloud Messaging)消息传递和SMS短信并远程操控手机执行监听并上传用户隐私信息,会通过进行远控指令的下发。

04

Machete组织针对委内瑞拉军方的网络间谍活动分析

披露时间:2022年05月31日

情报来源:https://mp.weixin.qq.com/s/AsdCPs9xK0z1Ku59xerIMw

相关信息:

2022年以来,研究人员持续追踪到多起针对委内瑞拉军队和国防部门的网络间谍窃密活动,攻击者将自身伪装成委内瑞拉玻利瓦尔共和国的军事部门,以军队内部事务如“针对信息技术和通信局国防部门的建议和行动”、“少将指示命令”等为诱饵对委内瑞拉的国防部及各军事部门发起定向攻击并植入窃密木马。

在本次发现的攻击活动中,Machete组织使用了升级后的定制木马,新增功能模块包括窃取主机敏感文件、窃取USB设备敏感文件、更灵活的恶意扩展支持和回传后门版本信息,相关模块增加了木马对目标设备敏感文件的全盘窃密能力及窃密功能的可扩展能力。同时,该组织近年来还在不断改进其C&C隐藏的手段,以提高基础设施的反检测和反追踪能力,以增强C&C的隐蔽性、可控性和安全性。

05

海莲花组织针对Linux平台的新武器“Buni”分析

披露时间:2022年06月01日

情报来源:https://mp.weixin.qq.com/s/zHLY81XeNL8afYaPtd0Myw

相关信息:

“海莲花”,又名 APT32 和 OceanLotus,是来自东南亚地区的黑客组织。APT32 一直在尝试不同方法以实现在目标系统上执行恶意代码和绕过安全检测。研究人员捕获到了 APT32 一个未公开的 Linux 后门 “Buni”。

该后门设计思路与 APT32 的 “双头龙” 和 MacOS 后门较为相似。这一款后门同样具备结构化流量,在单一进程实例、信息收集、C2编码等技术特点和“双头龙“几乎一致,但指令类型有所不同,并且流量加密方式较为简单,分析人员在后门信息收集中使用到命令“/dev/disk/by-uuid/”和“cat /etc/*release | uniq”中摘取 By 和 uniq 两个单词的前缀,将其命名为 Buni。

攻击行动或事件情报

01

EnemyBot增加针对VMware、F5 BIG-IP的漏洞利用攻击

披露时间:2022年05月26日

情报来源:https://cybersecurity.att.com/blogs/labs-research/rapidly-evolving-iot-malware-enemybot-now-targeting-content-management-system-servers

相关信息:

EnemyBot是一个基于多个恶意软件代码的僵尸网络,它正在通过快速添加针对Web服务器、内容管理系统、物联网和Android设备中最近披露的关键漏洞的漏洞利用来扩大其影响范围。该僵尸网络主要目的是发起分布式拒绝服务(DDoS)攻击,其恶意软件还具有扫描新目标设备并感染它们的模块。研究人员指出,EnemyBot的最新变体包含24个漏洞的利用。其中大多数都很严重,但有几个甚至没有CVE编号,这使得防御者更难以实施保护。以下是重点漏洞:

CVE-2022-22954:影响VMwareWorkspaceONEAccess和VMwareIdentityManager的严重(CVSS:9.8)远程代码执行漏洞。PoC出现于2022年4月。CVE-2022-22947:Spring中的远程代码执行漏洞,在2022年3月修复,并在2022年4月成为大规模攻击目标。CVE-2022-1388:影响F5 BIG-IP的严重(CVSS:9.8)远程代码执行漏洞,可接管易受攻击的终端。第一个PoC于2022年5月在野出现,并且几乎立即就被积极利用。

02

攻击者利用CVE-2018-0798漏洞广泛传播Remcos木马

披露时间:2022年05月26日

情报来源:https://mp.weixin.qq.com/s/oWF1BZgDGspdb-cMw7OtDQ

相关信息:

近期,研究人员发现攻击者散发利用CVE-2018-0798漏洞的恶意文档传播Remcos远控木马。CVE-2018-0798是在早期的公式编辑器漏洞CVE-2017-11882被修补之后出现的衍生型漏洞,该漏洞影响的Office版本为:Office 2007, Office 2010, Office 2013和Office 2016。

攻击中恶意文档使用的名称为“新建采购订单查询列表”,而且文档不需要交互就会下载执行包含Remcos的可执行文件。研究发现,在加载Remcos之前攻击者做了很多免杀的操作,如混淆,加密数据,反射加载,多层loader嵌套等等,以便具有较好的免杀效果。从钓鱼邮件可以看出这是攻击者精心构造的对采购人员的钓鱼攻击。

03

研究人员警告勒索团伙攻击小州政府组织

披露时间:2022年05月30日

情报来源:https://blog.cyble.com/2022/05/30/cyberattacks-on-government-machinery/

相关信息:

研究人员观察到来自 21 个国家的 48 个政府组织在 2022 年遭受了 13 次勒索软件攻击,其中一些对受害者造成了严重影响,例如袭击哥斯达黎加政府并引发全国性危机的攻击,并警告勒索软件会对政府组织发起攻击。

研究人员称攻击者已经扩大了他们的策略,从企业转向威胁要颠覆政府机构的小国家。一些威胁行为者和勒索软件团伙从根本上采用了针对关键基础设施的方法来针对政府组织,这些团伙包括Conti、Blackbyte 和 Everest 勒索软件团伙等。

恶意代码情报

01

新的 XLoader 僵尸网络使用概率论隐藏C2

披露时间:2022年05月31日

情报来源:https://research.checkpoint.com/2022/xloader-botnet-find-me-if-you-can/

相关信息:

近日,威胁分析人员发现了新版本的 XLoader 僵尸网络恶意软件,该恶意软件使用概率论隐藏其命令和控制服务器,从而难以破坏恶意软件的运行。这有助于恶意软件运营商继续使用相同的基础设施,而不会因已识别的 IP 地址上的阻塞而丢失节点的风险,同时还减少了被跟踪和识别的机会。

新版本的XLoader具有较长的仿真时间,可以访问超过 16 个域。与之前的版本一样,XLoader 首先创建一个包含 16 个域的列表,这些域是从存储在配置中的 64 个域中随机选择的。每次尝试访问选定的 16 个域后,都会用新的随机值部分覆盖访问域的列表。因此,如果 XLoader 运行时间足够长,它将访问新的随机选择的域。重要的是要注意只有前 8 个值被覆盖,其余 8 个值与启动后立即选择的值相同。

02

Atombot僵尸网络利用漏洞CVE-2021-22205对云主机展开攻击

披露时间:2022年05月31日

情报来源:https://mp.weixin.qq.com/s/zN6mIg1yGn4Xyg1_oDx1NA

相关信息:

研究人员检测到有攻击者使用Gitlab exiftool远程命令执行漏洞(CVE-2021-22205)对云主机展开攻击,若攻击成功会投递DDoS僵尸木马并连接C2,可控制肉鸡对互联网上的其他设备发起DDoS攻击,因其木马样本中硬编码了字符串“Atom_bot”,研究人员将其命名为Atombot僵尸网络。

Gitlab exiftool 远程命令执行漏洞是2021年4月披露并已修复的高危漏洞,CVSS评分为10分,原理为未正确验证传递到GitLab文件解析器的图像文件可导致远程代码执行。由于Gitlab 某些端点路径无需授权,攻击者可在无需认证的情况下利用图片上传功能执行任意代码。该漏洞一经出现,就得到众多网络黑产青睐,成为最常用的攻击武器之一。Atombot利用Gitlab exiftool漏洞攻击成功后会执行脚本bins.sh,脚本下载包括针对x86、mips、arm等CPU架构的样本,样本除了“Atom_not”外,其余关键字符串均被加密。解密后样本会读取硬编码在代码中的IP地址和端口作为C2连接。

03

Mirai僵尸网络变种进行大规模DDoS攻击

披露时间:2022年05月30日

情报来源:https://mp.weixin.qq.com/s/9WiPpc4Icm_RHiR5drTrHg

相关信息:

近期,研究人员监测发现一个新的且在互联网上快速传播的DDoS僵尸网络,该僵尸网络为Mirai变种,包括针对mips、arm、x86等CPU架构的样本,在近2个月的时间中,捕获到的Mirai变种样本至少迭代过4个版本,通信协议都与Mirai基本一致,传播方式当前主要为Telnet口令爆破,历史上曾利用Nday漏洞进行传播。

Mirai变种发起的DDoS攻击主要针对Layer4和Layer7层,包括典型的Mirai DDoS攻击方法。在该Mirai变种V1至V4版本的变化中,传播模式里彻底剔除了漏洞传播模块,并且弱口令列表有多个版本,据此推测僵尸网络控制者认为口令爆破效果更好,因此更加青睐这种传播方式。

04

活跃的Kthmimu挖矿木马分析

披露时间:2022年05月27日

情报来源:https://mp.weixin.qq.com/s/rNrUqUrjyd2Kbrc-QJFvoQ

相关信息:

自2022年三月以来,研究人员陆续捕获到Kthmimu挖矿木马攻击样本,该木马主要通过Log4j 2漏洞进行传播。自Log4j 2漏洞曝光后,该木马挖矿活动较为活跃,同时向Windows与Linux双平台传播恶意脚本,下载门罗币挖矿程序进行挖矿。

该挖矿木马在Windows平台上使用PowerShell脚本下载并执行门罗币开源挖矿程序XMRig。除此之外,该脚本还具有创建计划任务持久化、判断系统用户包含关键字符串和创建计划任务等功能。在Linux平台上,木马使用Shell脚本下载挖矿程序,并且该脚本还会清除竞品挖矿程序、下载其它脚本和创建计划任务等功能。

漏洞相关

01

Microsoft Windows 支持诊断工具 (MSDT) 远程代码执行漏洞通告

披露时间:2022年06月01日

情报来源:https://mp.weixin.qq.com/s/XJ73RL0a_scQCIFbLj9CnA

相关信息:

近日,奇安信CERT监测到Microsoft Windows 支持诊断工具(MSDT)远程代码执行漏洞的在野利用、PoC、EXP、技术细节。攻击者可通过恶意Office文件中远程模板功能从服务器获取恶意HTML文件,通过 'ms-msdt' URI来执行恶意PowerShell代码。值得注意的是,该漏洞在宏被禁用的情况下,仍能通过MSDT(Microsoft Support Diagnostics Tool)功能执行代码,在资源管理器中的预览功能打开的情况下,当恶意文件保存为RTF格式时,甚至无需打开文件,通过资源管理器中的预览选项卡即可触发漏洞在目标机器上执行powershell代码。

经测试,在Windows保持最新版本的情况下,Office 2013/2016受影响,并且不支持自动更新,2022/05/10的补丁对该漏洞未做修补。Office 2019/2021在账户的自动更新处,更新到最新大版本2205后不受在野样本影响,但仍可以通过rtf格式触发漏洞,该版本在2022/05/22后更新。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh