本文为看雪论坛精华文章

看雪论坛作者ID:HadesW

一

简述

二

结构分析

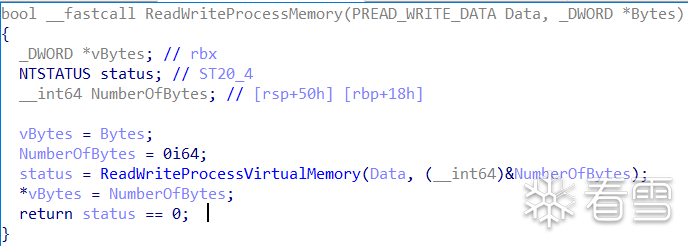

// 使用以下内核函数跨进程读写NTSTATUSMmCopyVirtualMemory(IN PEPROCESS FromProcess,IN CONST VOID *FromAddress,IN PEPROCESS ToProcess,OUT PVOID ToAddress,IN SIZE_T BufferSize,IN KPROCESSOR_MODE PreviousMode,OUT PSIZE_T NumberOfBytesCopied)

// read write process memorytypedef struct _rwpm_data{uint32_t is_write;uint32_t padding;uint64_t pid;uint64_t dst;uint64_t src;uint64_t size;}rwpm_data, * p_rwpm_data;

三

通讯分析

四

功能分析

1. 检测调试信息

2. 遍历进程模块信息

3. 强制结束进程

4. 获取线程信息

5. 获取进程信息

6. 获取驱动信息

7. 读取内核内存

8. 保护自身回调

9. 自保护(访问权限)

五

简单利用

1. 干掉杀毒软件后,运行RAT

2. 读写系统进程 和 Hook检测(csrss.exe / lsass.exe / explorer.exe)

3. 读写保护进程(透视)

看雪ID:HadesW

https://bbs.pediy.com/user-home-766647.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458454249&idx=1&sn=07279453ab2e5807c7548972a7769b52&chksm=b18e386386f9b175e72c07315131a311527604e1a9074352c3fdb1a5408458b039c76e440a3c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh