瑞星捕获疑似印度APT组织针对巴基斯坦的两起攻击行动

日期:2022年06月30日 阅:34

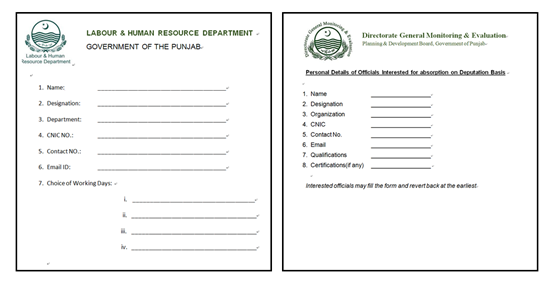

近日,瑞星威胁情报中心捕获到两起针对巴基斯坦旁遮普政府发起的APT攻击行动,通过分析发现这两起行动疑似与印度威胁组织Patchwork相关。该组织通过钓鱼邮件发送带有CVE-2017-11882漏洞的诱饵文档,利用假冒的旁遮普政府劳动和人力资源部、规划与发展委员会登记表,诱使用户打开并释放远程控制木马,以达到窃密及远控的目的。

据悉,Patchwork是一个至少从2015年就开始进行网络攻击的APT组织,疑似来自印度。这个APT组织还有“摩诃草”、Dropping Elephant、Chinastrats、APT-C-09、Quilted Tiger和ATK 11等称谓。该组织主要从事信息窃取和间谍活动,针对的目标包含了中国、巴基斯坦、日本、英国和美国等多个国家,涉及的目标行业多为航空、国防、能源、金融、IT和政府等领域。

瑞星安全专家介绍,在此次捕获的两起攻击行动中,攻击者通过钓鱼邮件向目标发送名为”Reduction of working days.rtf”和”Recruitment of officials on deputation basis2.rtf”的诱饵文档,内容为旁遮普政府劳动和人力资源部,及总监测评估规划与发展委员会的登记表,表内不仅需要填写姓名、CNIC编号、邮箱以及联系方式等隐私信息,还带有CVE-2017-11882 Office远程代码执行漏洞。

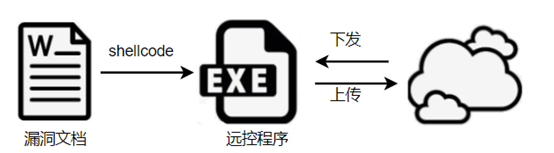

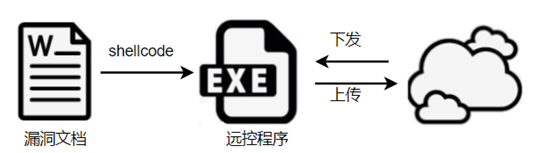

瑞星安全专家表示,这两起攻击行动中,攻击者都是利用CVE-2017-11882 Office远程代码执行漏洞执行一段shellcode,再通过shellcode隐秘释放名为“OneDrive.exe”的窃密远控木马,来进行攻击的,该木马不仅会自动收集用户隐私信息,还有下发文件执行、截屏及执行cmd命令等远控功能。

由于Patchwork组织的攻击目标大都具有重大信息资产,如国家军事、情报、战略部门,以及影响国计民生的行业如金融、能源等领域,因此国内相关政府机构及企业务必要引起重视,加强防范,做到以下几点:

1.不打开可疑文件。

不打开未知来源的可疑的文件和邮件,防止社会工程学和钓鱼攻击。

2.部署网络安全态势感知、预警系统等网关安全产品。

网关安全产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业地更快响应和处理。

3.安装有效的杀毒软件,拦截查杀恶意文档和木马病毒。

目前,瑞星ESM防病毒终端安全防护系统等产品已可以检测并查杀此次攻击行动的相关样本。

4.及时修补系统补丁和重要软件的补丁。

如有侵权请联系:admin#unsafe.sh