![]()

本文为看雪论坛优秀文章

看雪论坛作者ID:戴夫的小推车

Kimsuky是被认为来自朝鲜的APT组织。该组织善于利用复杂的东北亚地缘政治局势信息作为诱饵,主要针对韩国政府及韩美智库等机构进行钓鱼攻击。初始样本是一个伪装成PDF的EXE程序,运行后释放诱饵文档xxx.hwp(韩文文档)以及另一样本Icon.pif,随后运行Icon.pif并传入参数“iDmzQtvReUSCdTn”:写入注册表使样本能自启动。随后复制自身到“C:\\ProgramData\\system32”目录下,修改名字为“smss.exe”并传入参数“zWbTLWgKymXMDwZ”,样本运行后会请求movie[.]youtoboo.kro.kr等待指令传入。2. 创建文件C:\ProgramData\210927 xxx.hwp3. 运行“C:\ProgramData\Icon.pif iDmzQtvReUSCdTn”和“C:\\ProgramData\\system32\\smss.exe zWbTLWgKymXMDwZ”1)基本信息

一阶样本中包含大量加密字符串,字符串通过解密函数解出所需函数。样本运行后释放1个诱饵文档和二阶样本。2)功能推测

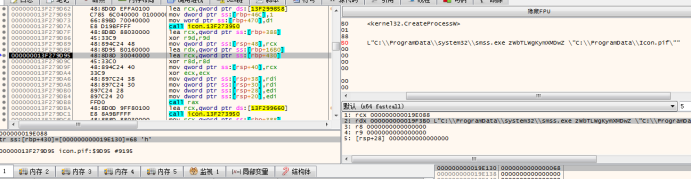

导入表中看到LoadLibraryA、GetProcAddress函数,推测样本可能使用动态加载方式加载DLL和函数。拖入IDA,查看LoadLibraryA、GetProcAddress交叉引用,找到调用的函数sub_140001130。查找调用sub_140001130的函数,发现调用该函数前皆传入字符串。推测传入字符串用于解密调用DLL和函数。查看sub_140001360,由于该函数堆栈不平衡,无法使用f5反汇编代码,所以先平衡堆栈,随后动态调试确定各字符串含义(或者写脚本解密字符串)。3)动态调试

使用wsprintf拼接字符串,组成路径C:\ProgramData\Icon.pif。随后再拼接一个命令“C:\ProgramData\Icon.pif iDmzQtvReUSCdTn”。创建1个文件C:\ProgramData\210927 xxx.hwp并写入数据。创建C:\ProgramData\Icon.pif并写入数据后执行。1)基本信息

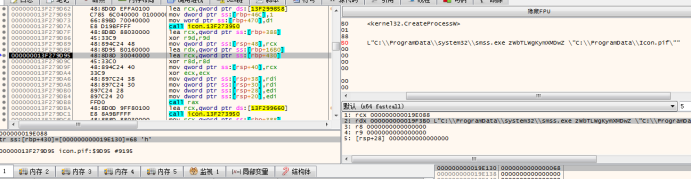

二阶样本通过2种参数执行不同功能。参数“iDmzQtvReUSCdTn”用于写入注册表添加自启动功能,期间拷贝自身并重命名为“smss.exe”并传入参数“zWbTLWgKymXMDwZ”启动新进程。参数“zWbTLWgKymXMDwZ”使用post方式请求域名movie.youtoboo.kro[.]kr,连接成功过后等待传入指令,共计19种指令。2)第一个参数

二阶样本获取当前进程路径并在该路径下创建system32目录,拷贝Icon.pif到该目录并改名为smss.exe,写入注册表“reg add hkcu\\software\\microsoft\\windows\\currentversion\\run”实现自启动,最后启动smss.exe并传入参数“zWbTLWgKymXMDwZ”,连接CC等待指令。3)第二个参数

运行后样本将尝试使用post方式请求域名movie.youtoboo.kro.kr并使用UA:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.212 Safari/537.36。样本一旦与CC连接成功后,将等待传入指令,样本有19种接收参数。图 指令8 创建新线程并尝试移动一个文件,失败则破坏看雪ID:戴夫的小推车

https://bbs.pediy.com/user-home-952303.htm

*本文由看雪论坛 戴夫的小推车 原创,转载请注明来自看雪社区![]()

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458456686&idx=1&sn=f835232a748b16444cc1b00338767c19&chksm=b18e22e486f9abf2ca723ed74c4debaf933b88743e81a55aaa0fc5efc57eea819a0e1d4777d2#rd

如有侵权请联系:admin#unsafe.sh