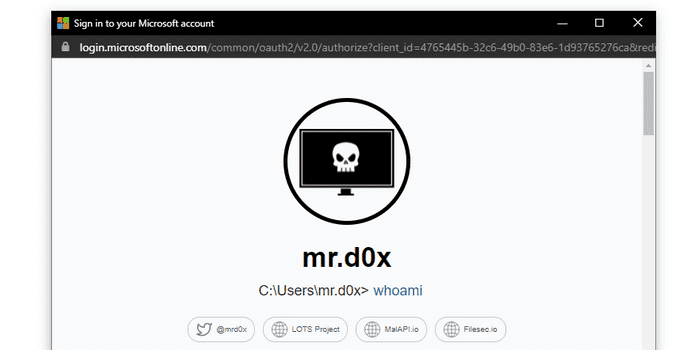

弹窗登录窗口

使用谷歌账户登入Canva

复制窗口

定制的URL模板

< a href=" >Google< /a >< a href="https://gmail.com" onclick="return launchWindow();" >Google< /a >function launchWindow(){

// Launch the fake authentication window

return false; // This will make sure the href attribute is ignored

}

研究人员分别创建了Windows和Mac OSX系统Chrome浏览器的模板,参见Github:https://github.com/mrd0x/BITB

Demo

Demo视频如下所示:

参考及来源:https://github.com/mrd0x/BITB/blob/main/demo.gif及https://mrd0x.com/browser-in-the-browser-phishing-attack/

文章来源:LemonSec

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

多一个点在看多一条小鱼干

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650544211&idx=3&sn=164ce0c859aec09b7dda92e82dc8ecf3&chksm=83bd7db7b4caf4a1e49c142b578150284819bdae1a99eef9c54ffe1516f144c373895158192b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh