Confucius 组织相关背景介绍

Confucius 组织,又被称“魔罗桫”,是一个针对中国、巴基斯坦以及孟加拉等国家的 APT 组织。最早由国外安全厂商于 2013 年披露其针对东亚、南亚地区的相关网络间谍攻击,通过进一步分析,发现该组织与 Patchwork 组织存在一定的关联,在此后多年,Confucius 组织常对东亚、南亚等地区国家发起网络攻击,针对政府(外交、国防)、核工业、国防、军工、船舶工业、航空工业以及海运等行业进行攻击。

事件背景分析

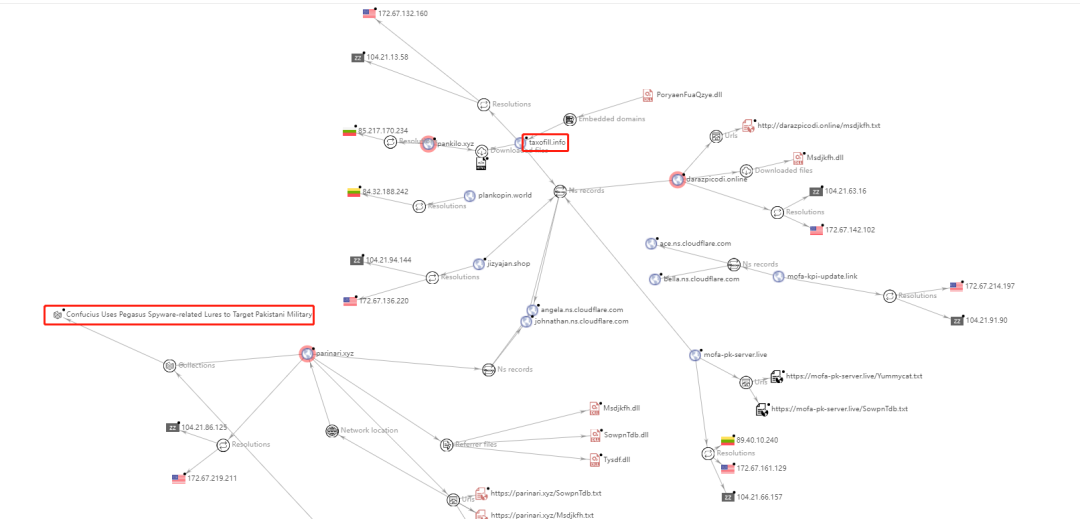

在日常威胁猎捕过程中,深信服深瞻情报实验室监测到疑似 Confucius 组织的新一轮攻击活动,本次事件中使用到的相关攻击工具与基础设施与 2021 年国外安全厂商披露的相关攻击活动存在关联,通过对相关基础设施分析,该事件疑似与南亚其他组织如 SideWinder、Patchwork 也存在一定关联。

恶意宏文档详细分析

捕获到其中一份恶意宏文档文件,该文档详细信息如下:

该恶意文档伪装巴基斯坦三军情报局(Inter-Services Intelligence)招聘信息,诱导目标启动宏文档。

该恶意文档与前期披露的攻击行动一致,使用宏从自身属性 “Comments” 读取 payload 写入 skfk.txt 文件,最后调用 powershell 反射加载该 payload。

但是,本次事件发现的恶意文档其 payload 数据损坏了,无法解析出该 payload 完整数据,进行深入分析。

在本次事件中,该组织使用同样的攻击手法对目标进行鱼叉攻击,向目标投递加密的恶意宏文档,该文档密码安全研究人员披露为 “change#2022”。

该文档以宗教相关内容作为诱饵,引诱目标执行宏。

同样释放下载器到特定目录下并加载执行。

恶意 payload 存储在文档属性数据中。

恶意组件详细分析

在进行关联分析时,发现了属于该组织的多个 .net 下载,该下载器尝试下一阶段 payload“https://mofa-pk-server.live/SowpnTdb.txt”。

存在其他下载器访问“https://darazpicodi.online/Rwlksdnasjd.txt”。

捕获到的最新下载器组件详细信息如下表,初始鱼叉文件未猎捕到:

该下载器与前期披露的一致,下载第二阶段 payload。

其第二阶段 payload 为已披露过的下载器,下载第三阶段 payload。

第三阶段 payload 会下载并加载最终 payload,在该阶段其配置了两个 C2 地址。

最后阶段 payload 文件为文件窃密器,获取用户基本信息进行上传建档。

窃取指定后缀文档并上传到指定服务器。

IOC信息

参考链接

-

https://ebryx.com/unraveling-confucius-espionage-campaigns/

-

https://www.trendmicro.com/en_us/research/21/h/confucius-uses-pegasus-spyware-related-lures-to-target-pakistani.html

-

https://www.rewterz.com/rewterz-news/rewterz-threat-alert-confucius-apt-group-targeting-pakistan-active-iocs

-

https://twitter.com/InQuest/status/1508549255933448197

-

https://twitter.com/__0XYC__/status/1540211206211772416

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/182403.html

如有侵权请联系:admin#unsafe.sh