引子

D3FEND目前处于测试阶段(最新版本是 0.10.0-BETA-2),这是一种自上而下的顶层设计防御方法论,笔者估计今年快要出正式版了,提前给粉丝们解读一下。

这个框架的受众主要是为安全架构师,一个企业的安全架构师一般负责设计和部署企业的这些安全防御技术,安全架构师知道网络安全工具是如何工作的,并且知道这些工具的长处和短处。安全从业者不仅需要了解声称的安全能力要解决哪些威胁,还需要从工程的角度具体了解这些威胁是如何解决的,以及解决方案在什么情况下有效。D3FEND 这些知识对于评估安全运营适用性、确定安全的优势和劣势以及开发包含多种功能的企业安全解决方案至关重要。

起源

MITRE D3FEND是网络安全对策(防御过程或技术)的知识库和知识图谱。

D3FEND的D3含义Detection(检测)、Denial(拒绝)和Disruption(中断)这个三个单词首字母的缩写。

D3FEND的主要作者是Pete Kaloroumakis。这是一位美国空军出身,有数年网络安全公司从业经历,最后进入MITRE的同学,这位同学目前的主要工作就是维护D3FEND这个防御知识框架。

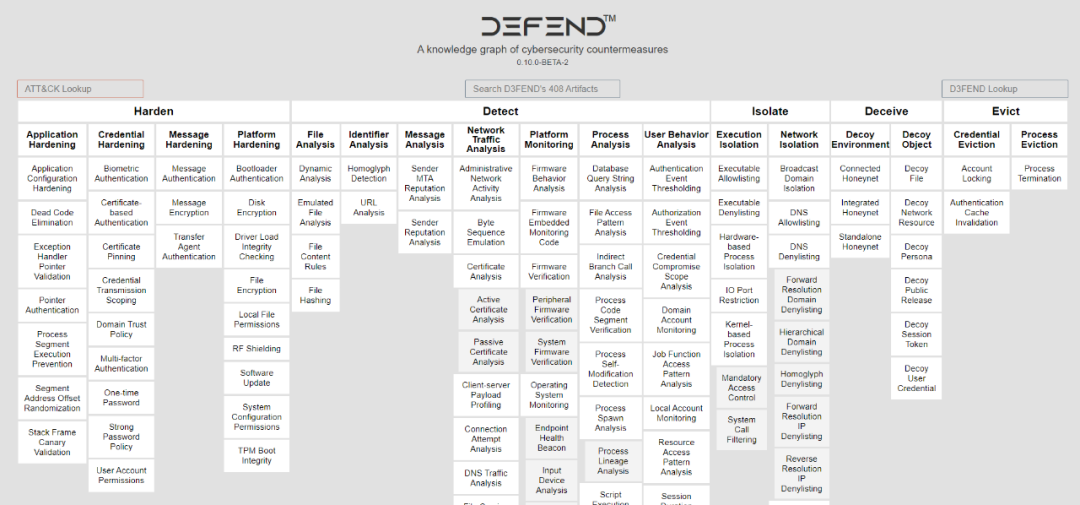

D3FEND 矩阵

D3FEND矩阵第一行表示防御战术,第二行表示基本技术,子列表示技术,内容中还有子技术

战术:针对对手的防御性演习;它们是强化(加固)、检测、隔离、欺骗和驱逐。

基本技术:顶级技术。例如,文件分析是检测策略下的基础技术。基本技术也是个技术大类别。

技术:实现战术的方法;特定的防御过程或技术;如何实施该策略。例如,动态分析是文件分析基础技术下的一种技术。

子技术:更具体、更底层的技术,适合其父技术。例如,证书分析技术有主动证书分析和被动证书分析子技术。

每个基本技术的页面显示以下详细信息:

定义

技术概述

数字工件关系(该技术如何与工件相关联)

技术子类

相关 ATT&CK 技术

每种技术或子技术的页面显示以下详细信息:

定义

怎么运作

注意事项:有关使用该技术的注意事项或限制

数字工件关系(该技术如何与工件相关联)

技术子类

参考

D3FEND 战术

D3FEND战术主要分为5类,每类战术都有不同目的。

Harden 强化(加固):使网络攻击利用更加困难和成本更高

Detect 检测:识别对手的访问或活动

Isolate 隔离:创建逻辑或物理障碍以限制对手访问

Deceive 欺骗:引诱潜在的攻击者,允许他们访问可被观察或控制的环境

Evict 驱逐:在网络中剔除对手

下面给出一张知识用例图,比如Decoy User Credential(诱饵用户凭据),这个图给出了该防御技术的众多知识关系。这里笔者就不再过多解读了,更多留给读者自己研读...

数字工件

数字工件目前还是一个比较模糊的修订测试内容,暂时还没有进入正式版本,它是处于Offensive攻击模型和Defensive防御模型之间有联系的中间件。

数字工件分类为:

顶级工件:包含了大量的安全元数据源

文件:主要是文件类型的元数据

网络流量:网路连接、通信及交互相关的元数据

软件:系统和软件相关的应用、技术和服务

总结

最近笔者老听到一个词“方法论”,方法论实际上是一个并不简单的知识工程。这个知识框架的经费目前是由NSA赞助的,大量的研究和开发文献资源,包括从 2001年到2018 年来自美国专利局的500 多项安全对策专利,作为了构建该知识图谱的源材料。再加上作者的一线安全人员和军人的从业背景,笔者是非常看好这个项目的 :)

如有侵权请联系:admin#unsafe.sh