目的:实现白嫖或者无限使用

首先,先请出andriod killer进行反编译,得到如下图:

2、再根据软件的界面进行分析

根据以往经验,破解思路为改身份为vip,或者进行付费欺骗

3、进行常规“vip”字符搜索

分析得知,代码里体现的只有vip等级,没有具体的vip判断代码。暂时不考虑vip判断方面入手,转战付费方面

4、根据点击购买页面内容,查找对应方位

分析上面的截图,发现悲催事实,这是从服务端返回的展示列,所有验证在服务端进行

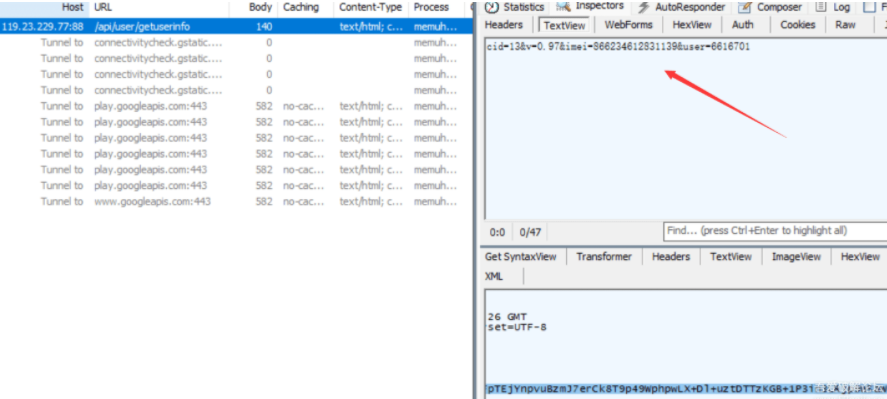

5、既然是服务端,那我就抓你包,上模拟器+fiddler

首先分析获取用户信息的接口

又悲催的发现请求返回报文已经被加密了,不具备可读性。那就进行解密!

6、众所周知,解密的前提是要知道加密的方式是什么。而本app中的解密能转成可读的购买列表,说明了加密、解密文件必然在代码里而非服务端

故:搜索一下解密代码常用词:decode、encrypt...

7、搞到加密方式后根据它的代码进行解密代码的编写,带入之前用户信息的加密报文可得

8、此时阅读返回报文不成问题,开始传参去欺骗服务器吧,咩。。哈哈哈哈哈

分析参数,发现没有传什么vip付费之类的(淦啊!!!)服务器验证我当前信息,验证是否vip等等

此时心灰意冷,万念俱灰,生无可恋。。。垂死病中惊坐起,突然我想到,该软件针对用户每天30天的免费时长

意味着只要我用户够多,那我岂不是永远在那30分钟里

9、用户构建,传递参数欺骗服务器。试试一个离谱的参数

1 |

|

imei=xxxxxxxx

user=xxxxxxxx

这两个应该是关键数值

nice,成功链接

后续:时间不够,暂时思路是编辑给随机数在发送时候进行发送,每次都是新用户,确保30分钟免费。具体就没验证过了

哪位大佬有时间可以去试试,或者有什么更好办法共同交流一下

结束。

该内容转载自网络,更多内容请点击“阅读原文”

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247501844&idx=2&sn=f700de42d8e5c2e3364f7fdab2facf6d&chksm=ebb52717dcc2ae0146051f6559d4c895fed07c9a62f18f943bdfc3a6bf791985eb45c2e328e9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh