Badusb实战——hid_Digispark

关于badusb的的应用场景可以参考以下链接

https://player.youku.com/embed/XODQ0NzYxNDg0

BadUSB这个概念最早是在2014年美国黑帽大会上由研究人员JakobLell和Karsten Nohl提出,并公开了源码和修补方式,不过因为只针对了特定型号的usb的设备,到现在其实流传的不多,不过badusb这一名声是打开了,

不过现在这一概念已经有些和之前的类似usb攻击产物HID设备( USB RUBBERDUCKY 和 Teensy )合在一起,badusd,HID的俩个类别的说明如下(引自网上)

USB RUBBER DUCKY(usb橡皮鸭)

USB RUBBER DUCKY简称usb橡皮鸭,是最早的按键注入工具,可根据对应要求定制硬件。价格较贵动不动就是大几十刀,不过目前已形成成熟的商业模式。可在自助生成攻击脚本。

Teensy

Teensy是拥有芯片且功能完整的单片机开发系统。可模拟键盘和鼠标。经开发的teensy usb设备可被电脑识别成键盘或鼠标,然后执行编程进去的恶意代码。价格亲民,开源性强可和kali配合使用。国科漏斗社区后续的实验也都是基于这种芯片。

Badusb

BADUSB是2014年黑客大会上由柏林SRLabs的安全研究人员JakobLell和独立安全研究人员Karsten Nohl展示攻击方法,该攻击方法通过对普通u盘的固件进行逆向重新编程,修改了u盘的系统,然后进行攻击。KarstenNohl和Jakob Lell在github上公布了代码,下图为公布的代码逻辑

项目源码:https://github.com/brandonlw/Psychson

大会ppt: srlabs-badusb-pacsec-v2.pdf 名字是这个,可以搜得到

这三者的区别就是hid的本质上就是用了一个单片机去模拟一个U盘出来,而badusb是对U盘的固件重写,是一个带有攻击性的真u盘。前者上手快,实现容易,badusb根据现在公开的源码资料几乎很难去复现,当年的u盘已经停产。当然从攻击效果上看是badusb是最好的,隐蔽性好,具有普遍性,威胁大。

以下演示使用Digispark开发版实现攻击

Digispark是一个基于ATTINY85微控制器的USB开发板,体积小且价钱便宜 ,功能上可能没其他的多,但主要是便宜,某宝上也只要十几元,用作攻击时足够了。

制作步骤

1. 安装 arduino 的 IDE

https://downloads.arduino.cc/arduino-1.8.3-windows.zip

是一个压缩包,解压就能用

这个就是我们将代码写进开发板的软件

2. 驱动安装

我用的是DPinst64,这个网上搜一下就有,注意需要区分32位和64位

安装完后

3.配置arduino

默认安装的arduino 是不支持Digispark开发的,这里需要下载package进行安装才行

打开文件---》首选项,在网址出添加 http://digistump.com/package_digistump_index.json

这里有个坑,这个网址是很不稳定的,建议科学上网,或者直接将该文件下载到本地进行处理,

参考方法

https://blog.csdn.net/qq_42733641/article/details/114488043

https://blog.csdn.net/weixin_45111820/article/details/113978437

之后打开以下路径选择开发版管理器

会出现一个下载条,如果网址不报错就会看到如下

在贡献类型找到Digstump AVR Board安装

之后就可以针对Digispark开发板进行开发

4.主要是模拟键盘,选择Digispark示例中keybord

可以直接烧录进开发板,作用是不断输入Hello Digispark!

实际演示效果如下

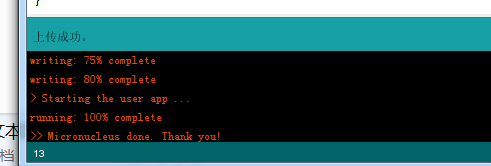

这里说明一下,再准备烧录时,先点击烧录,编译完它会搜索对应的硬件,此时再插入设备,就可以了

下面是一个简单的演示,win+r打开运行,输入notepad打开文本,输出Hello World!

脚本

演示

打开notepad

输出Hello world!!!

既然能打开cmd,那就可干的事就很多了,比如可以从网上下载恶意脚本运行,达到控制的效果

这里可以根据上面的脚本修改成一个反弹shell的脚本先打开cmd之后执行反弹shell指令。最终的大概攻击流程也是一样,先将badusb插入受害者主机,此时下载指定网站上的木马或者病毒,感染受害者主机,进行下一步目标。

进一步可优化的就是对下载木马(或病毒)的免杀和运行cmd时进行隐藏,上面是在关掉杀软的条件下运行,杀软对hid设备的行为并不会作检测,但会检测下载的文件,而现代的杀软一般都已经写进了内核,这也意味着无法通过命令行的方式kill掉杀软。如何免杀也是一个需要重点研究的地方。不过对于hid设备也可以进行更多样化的攻击方式,比如伪装成一根数据线,充电线都是可以的,而且不一定得针对电脑usb接口,其实只要有个接口就有可能利用这个攻击方式

这里也整理一些网上资料

https://cloud.tencent.com/developer/article/1043062

https://cloud.tencent.com/developer/article/1544687?from=article.detail.1043062

https://cloud.tencent.com/developer/article/1480732?from=article.detail.1544687

https://cloud.tencent.com/developer/article/1036442?from=article.detail.1544687

https://www.sohu.com/a/348467754_120130163

http://blog.topsec.com.cn/hid%e6%94%bb%e5%87%bb%e4%b9%8bteensy%e5%ae%9e%e6%88%98/

https://gitee.com/wwy2018/BadUSB

https://www.myhack58.com/Article/54/93/2015/68106.htm这个是针对usb的

https://blog.csdn.net/azraelxuemo/article/details/106406489?spm=1001.2014.3001.5502可以看看系列文章

本文作者:w

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/182836.html

如有侵权请联系:admin#unsafe.sh