本文为看雪论坛精华文章

看雪论坛作者ID:Q老Q

一

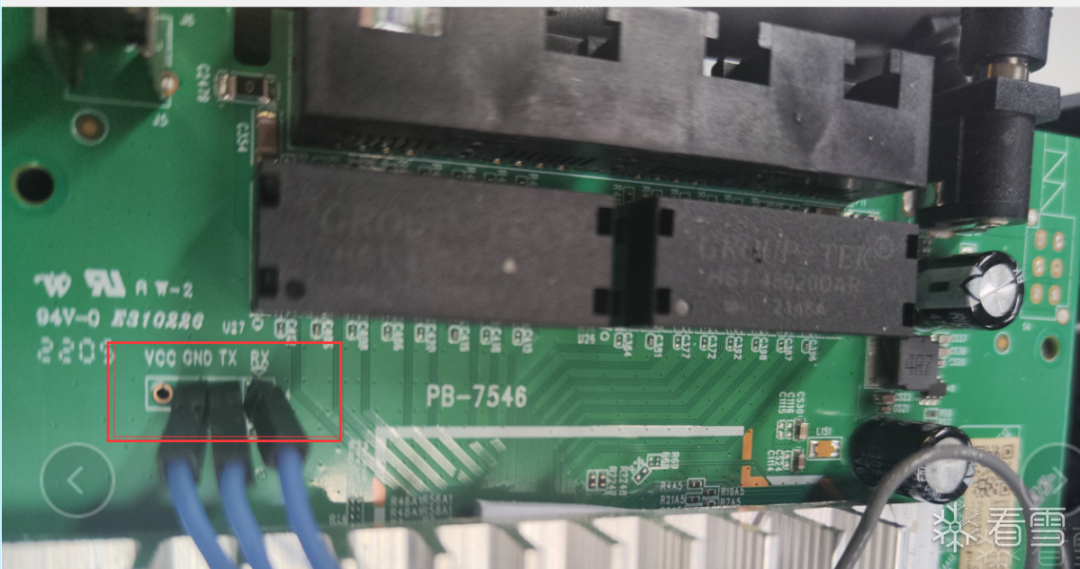

从uart 进入uboot shell

Boot SPI NANDstart read bootheaderstart read secondbootnon secure bootJumpddr init enter, rate is 1333 mbpsddr size is 0x10000000U-Boot 2013.04 (Feb 14 2022 - 16:16:39)......eth0Hit 1 to upgrade software versionHit any key to stop autoboot: 1......*****************pc start*************************************echo 5000 > /proc/sys/vm/min_free_kbytes********************close console

=> h? - alias for 'help'base - print or set address offsetbdinfo - print Board Info structureboot - boot default, i.e., run 'bootcmd'bootd - boot default, i.e., run 'bootcmd'bootk - boot kernelbootm - boot application image from memorybootz - boot Linux zImage image from memorycmp - memory compareconinfo - print console devices and informationcp - memory copydhcp - boot image via network using DHCP/TFTP protocoldownver - upgrade software downloaded from TFTP serverecho - echo args to consoleerase - erase FLASH memoryfdt - flattened device tree utility commandsflinfo - print FLASH memory informationgo - start application at address 'addr'gpiotest- gpiotest dir [num] [in/out]gpiotest value [num] [1/0]gpiotest gvalue [num]help - print command description/usageimxtract- extract a part of a multi-imageitest - return true/false on integer comparemcupg - multicast upgrademd - memory displaymii - MII utility commandsmtddebug- mtddebug operatemtest - simple RAM read/write testmw - memory write (fill)nand - NAND sub-systemping - send ICMP ECHO_REQUEST to network hostprintenv- print environment variablesprotect - enable or disable FLASH write protectionreset - Perform RESET of the CPUrun - run commands in an environment variablesaveenv - save environment variables to persistent storagesetenv - set environment variablessleep - delay execution for some timesnumber - Get or set serial number for zte boardstftp - boot image via network using TFTP protocolversion - print monitor, compiler and linker versionwatchdog- watchdog reset && disablexmodem - xmodem

二

修改内核启动参数

=> printenvbaudrate=115200bome=aclcle) root=/dev/mtdblock8 rw rootfstype=jffs2 mem=256M singlebootcmd=setenv bootargs console=$(console) root=/dev/mtdblock8 ro rootfstype=jffs2 mem=$(memsize);bootm 0x440001e0;bootdelay=1bootfile=uboot.binbootloaderfile=bootloader.binconsole=ttyAMA0,115200n8ethact=eth0ethaddr=00:41:71:00:00:50fileaddr=44000000filesize=13bfb78gatewayip=192.168.1.1ipaddr=192.168.1.1linuzfile=vmlinuz.binloadaddr=0x44000000memsize=256Mnand_erasesize=20000nand_oobsize=40nand_writesize=800netmask=255.255.255.0netretry=5serverip=192.168.1.100

setenv bootcmd 'setenv bootargs console=$(console) root=/dev/mtdblock8 rw rootfstype=jffs2 mem=$(memsize) init=/bin/sh;bootm 0x440001e0;'=> saveSaving Environment to NAND...Erasing 0x180000 - 0x200000:<nand_erase_skip_bad_,1560>!mtdpart=0x1,start=0x0,mtdpartoffset=0x180000,mtdPartsize=0x80000,length=0x80000[Done]Writing to Nand:<nand_write_skip_bad_,1455>!mtdpart=0x1,offset=0x0,mtdpartoffset=0x180000,mtdPartsize=0x80000,length=0x20000[Done]

=> bootm 0x440001e0Wrong Image Format for bootm commandERROR: can't get kernel image!

typedef struct image_header {__be32 ih_magic; /* Image Header Magic Number */__be32 ih_hcrc; /* Image Header CRC Checksum */__be32 ih_time; /* Image Creation Timestamp */__be32 ih_size; /* Image Data Size */__be32 ih_load; /* Data Load Address */__be32 ih_ep; /* Entry Point Address */__be32 ih_dcrc; /* Image Data CRC Checksum */uint8_t ih_os; /* Operating System */uint8_t ih_arch; /* CPU architecture */uint8_t ih_type; /* Image Type */uint8_t ih_comp; /* Compression Type */uint8_t ih_name[IH_NMLEN]; /* Image Name */} image_header_t;#define IH_MAGIC 0x27051956 /* Image Magic Number */#define IH_NMLEN 32 /* Image Name Length */

=> md.b 440001e0 100440001e0: ff d7 ff ff bf fe fd f7 7f ff 7f df 5f bd ff ff ............_...440001f0: f6 a2 b7 f7 5f fe fe fe 77 f5 db ff 3f bf fa 76 ...._...w...?..v44000200: fc ed ef fd 7f ff ff fd 7b ee ff ee fd 7b ff 75 ........{....{.u44000210: 67 7d e8 bf ee ef ed a1 cd fb 63 fe 67 ee f7 9e g}........c.g...44000220: f3 df af f5 ea ff f7 fb 78 77 ea fd df ff ef fb ........xw......44000230: d3 dd e9 ff b3 3f e7 ef 76 f6 f6 ed cf b3 bd fb .....?..v.......44000240: bf eb 97 fb 9f ef ff ef d9 59 b9 3e 5f 3f ff 32 .........Y.>_?.2

0x000000000000-0x000008000000 : "whole flash"0x000000000000-0x000000200000 : "u-boot"0x000006800000-0x000006b00000 : "parameter tags"0x000000200000-0x000000700000 : "kernel0"0x000000700000-0x000000c00000 : "kernel1"0x000000c00000-0x000001400000 : "usercfg"0x000001400000-0x000001500000 : "others"0x000001500000-0x000001800000 : "wlan"0x000001800000-0x000003800000 : "rootfs0"0x000003800000-0x000005800000 : "rootfs1"0x000005800000-0x000006000000 : "framework"0x000006000000-0x000006800000 : "framework1"0x000006b00000-0x000008000000 : "apps"

=> nand dump 0x200000Page 00200000 dump:99 99 99 99 44 44 44 44 55 55 55 55 aa aa aa aa00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 0000 00 00 00 56 31 2e 30 2e 31 2e 32 32 30 33 3135 2e 31 37 30 39 33 33 00 00 00 00 00 00 00 0000 00 00 00 00 00 00 00 00 00 00 00 00 00 00 0001 00 00 00 00 5a 64 01 17 58 24 00 e0 01 00 00dc e0 50 82 00 00 3c 01 00 5a 24 00 d2 2c 67 0900 00 20 00 00 00 50 00 00 00 80 01 00 00 00 0200 00 70 00 00 00 50 00 00 00 80 03 00 00 00 025a 58 49 43 20 33 36 30 54 36 47 56 32 20 55 4e49 20 56 31 2e 30 2e 31 2e 32 32 30 33 31 35 2e31 37 30 39 33 33 00 00 00 00 00 00 00 00 00 0000 00 00 00 00 00 00 00 00 00 00 00 00 00 00 0000 00 00 00 00 00 00 00 00 00 00 00 00 00 00 0000 00 04 00 00 5a 60 01 31 52 b8 ea 56 32 5f 5632 2e 00 00 00 00 00 00 00 00 00 00 00 00 00 0001 00 00 00 47 9b 29 1d 32 30 32 32 30 33 32 3131 38 32 35 32 31 00 00 00 00 00 00 ff ff ff ffff ff ff ff 00 00 00 10 ff ff 01 00 56 31 2e 3000 00 00 00 00 00 00 00 00 00 00 00 33 36 30 5436 47 56 32 00 00 00 00 00 00 00 00 15 56 24 565a 58 30 31 03 30 00 00 00 e0 00 02 43 57 46 5731 37 30 33 32 38 31 30 30 31 00 00 ff ff ff ffff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ffff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ffff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ffff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ffff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ffff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ffff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff27 05 19 56 3c 35 3b 72 62 38 52 83 00 24 57 d740 00 80 00 40 00 80 00 cc 1f fd e3 05 02 02 004c 69 6e 75 78 20 4b 65 72 6e 65 6c 20 49 6d 61

nand read - addr off|partition size=>nand read 0x44000000 0x200000 500000NAND read: device 0 offset 0x200000, size 0x5000005242880 bytes read: OK=> md.b 0x440001e0 60440001e0: 27 05 19 56 3c 35 3b 72 62 38 52 83 00 24 57 d7 '..V<5;rb8R..$W.440001f0: 40 00 80 00 40 00 80 00 cc 1f fd e3 05 02 02 00 @[email protected]44000200: 4c 69 6e 75 78 20 4b 65 72 6e 65 6c 20 49 6d 61 Linux Kernel Ima44000210: 67 65 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ge..............44000220: 00 00 a0 e1 00 00 a0 e1 00 00 a0 e1 00 00 a0 e1 ................44000230: 00 00 a0 e1 00 00 a0 e1 00 00 a0 e1 00 00 a0 e1 ................

=> bootm 0x440001e0## Booting kernel from Legacy Image at 440001e0 ...Image Name: Linux Kernel ImageImage Type: ARM Linux Kernel Image (uncompressed)Data Size: 2381783 Bytes = 2.3 MiBLoad Address: 40008000Entry Point: 40008000Verifying Checksum ... OKLoading Kernel Image ... OKOK----------------------|-->setup versioninfo tag...Starting kernel ...

Set_Trap_Pkt_Pps_Limit is NULL.Set_Trap_Pkt_Pps_Limit is NULL.VFS: Mounted root (jffs2 filesystem) on device 31:9.Freeing unused kernel memory: 176K (c05b4000 - c05e0000)This architecture does not have kernel memory protection.Kernel panic - not syncing: Requested init /bin/sh; failed (error -2).CPU: 1 PID: 1 Comm: swapper/0 Not tainted 4.1.25 #2

三

uboot tftp通信环境搭建

sudo apt install tftpd-hpasudo systemctl status tftpd-hpachmod 777 /var/lib/tftp四

修改文件系统进入linux shell

mkfs.jffs2 -d ./fs_1/ -l -e 0x20000 -o jffs2.img --no-cleanmarkers五

telnet server 移植

objdump -s --section=.comment Simulatormake menuconfigmake busybox-menuconfig六

总结

看雪ID:Q老Q

https://bbs.pediy.com/user-home-839055.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458458449&idx=2&sn=fd2da67f56d2975c6a7ebc4e2ac25dae&chksm=b18e29db86f9a0cd9cfb797483a1dd4adcaa4d6f59bb7a9f7fbc6e2743a1ef91a0db3c366902#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh