Github地址:https://github.com/W01fh4cker/Serein

该项目仅供授权下使用,禁止使用该项目进行违法操作,否则自行承担后果,请各位遵守《中华人民共和国网络安全法》!!!

由于是短时间熬夜所写,头脑昏昏,料想会有不少错误,欢迎指出,我的联系方式在下方已经贴出,不胜感激!

计划七月份每天增加一个漏洞利用模块,所以欢迎

star/fork,您的每一个star和fork都是我前进的动力!

版本更新说明 | Version Update Instructions

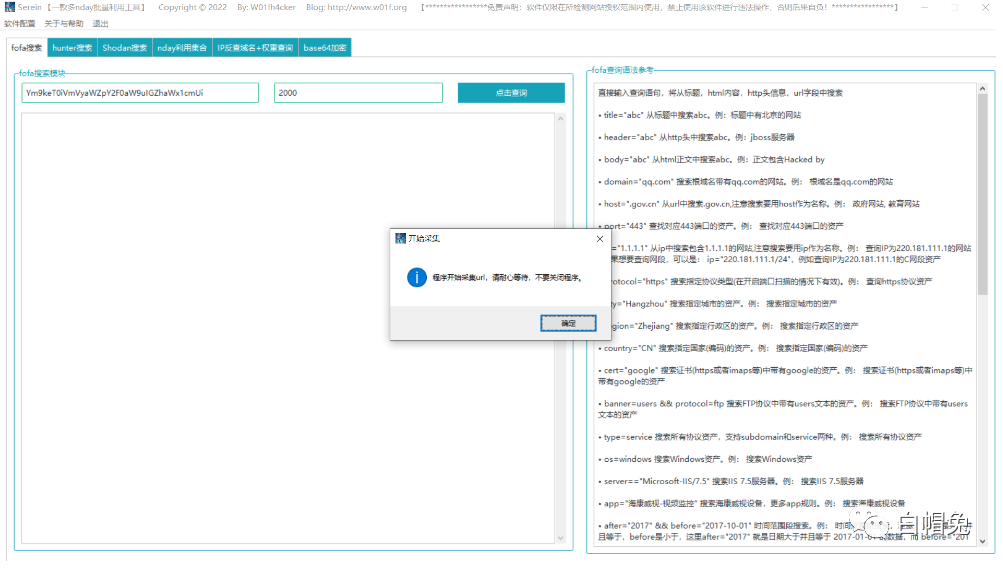

1.我们想批量利用向日葵RCE漏洞,于是我们base64加密语句body="Verification failure",得到:Ym9keT0iVmVyaWZpY2F0aW9uIGZhaWx1cmUi。

2.我们选取获取前2000条(具体条数需要根据自己的会员情况来填写):

3.直接点击向日葵RCE一把梭:

4.可以看到软件开始批量检测了(可能会出现短时间的空白,请耐心等待程序运行)

软件的线程数是100,可以自己对exp文件下的xrk_rce.py的第58行进行调整。(速度还是很快的)

5.删除文件夹下urls.txt、修正后的url.txt、host.txt这三个文件,准备使用其他一键梭哈模块:

我已经录制了使用视频,并且上传到了B站:https://www.bilibili.com/video/bv1Dv4y137Lu

git clone https://github.com/W01fh4cker/Serein.gitcd Sereinpip3 install -r requirements.txtpython3 Serein.py

点击左上角的

软件配置配置fofa的email和key(注意不是密码,而是https://fofa.info/personalData下方的API KEY),然后就可以愉快地使用fofa搜索啦。 注意:必须是fofa普通/高级/企业账号,因为fofa注册会员调用api需要消耗f币,如果您是注册会员请确保您有f币,否则无法查询!搜集完成之后,软件的同级目录下会生成

urls.txt、修正后的url.txt、host.txt,分别保存采集的原始url、添加了http/https头的url、仅网站IP。完成一次扫描任务后,若要开启下一次扫描,请删除文件夹下

urls.txt、修正后的url.txt、host.txt这三个文件。如果您在使用中遇到任何问题、有活泼的想法,您有三种途径与我反馈交流:

mailto:sharecat2022@gmail.comhttps://github.com/W01fh4cker/Serein/issues添加微信:W01fh4cker

完善权重查询模块。当我们一键梭哈完之后,想提交补天等漏洞平台的时候,由于平台有权重要求,所以要对含有漏洞的网站需要进行

ip-->domain,然后反查域名,利用多个查询接口进行权重查询,筛选出符合权重要求的网站,导出出来。(优先)添加其他的搜索引擎,如:

Censys、Zoomeye、Quake等。其他的暂时还没想到,如果小伙伴们有什么想法可以直接在

issues里面提出

文章来源:白帽兔

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

推荐阅读↓↓↓

我知道你在看哟

如有侵权请联系:admin#unsafe.sh