“ text”

某次遇到了一个用友nc的命令执行,当时主机上存在defender和360,又是windows的主机,所以说上线就有点困难,可能对大佬比较容易,linux的绕过比较简单,windows的我没接触多少,所以记录一下。

在windows里面有一些字符存在是不会影响命令的执行的。

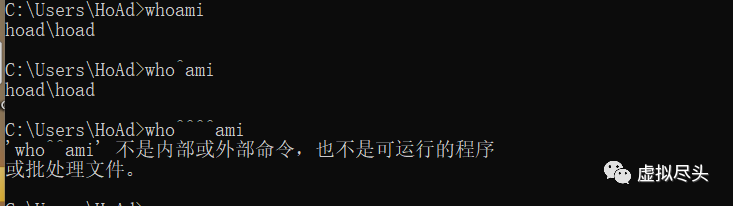

第一种:双引号(")第二种:插入符号(^)如图可见,^这个符号不能连着使用,不过三个^5个^,单数的^这个都可以连起来使用。

第三种:既然第二种^——^不能连起来使用,我们可以使用"和^组合起来(^"^"^"^)

第四种:括号()第五种:系统变量%CommonProgramFiles:~10,-18%还有跟多其他的,可以截取任意字符,到时候拼在一起就可以使用

第六种:逻辑运算符(|,||,&,&&)whoami | ping www.baidu.com(执行后边的命令)ping xxx.|| whoami //执行whoami(前面错误了,执行后边的)ping 127.0.0.1& whoami //都执行(只要一条可以执行,都可以执行到)ping www && whoami //不执行whoami(两条都必须执行)

感觉defender比较好绕过一些,而且感觉这些软件都对命令执行监控的不严格。

我们尝试添加各种奇怪的符号

各种添加,没用。

就试试多填一些,看能不能绕过,还有像是在-f这种参数处,我也是用双引号给分割开来,然后成功绕过,比较简单

可惜绕不过360

试试添加其他不影响命令的参数,来试试

加了个-gmt参数,似乎没用,就继续换方式绕

ok了,本地测试完成,火绒和360是我7月十几号下载的,应该不是很老,payload没有放出来,师傅们自己实践一下呐。

点个关注呗!!!

---------------------

---------------------

欢迎关注公众号:虚拟尽头

师傅们,聊天框发送"二维码",加我好友一起交流呀(加的时候请备注来自公众号)。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxOTM1MTU0OQ==&mid=2247484390&idx=1&sn=09ca037159faef5a5e8db50d1492cc9e&chksm=c1a23a74f6d5b362de9f449c622581caf23e6262366c94146fca3050f2662a39c4192d1d2865#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh