“我曾捡到过一束光,在日落时分还给了太阳”

项目地址:https://www.vulnhub.com/entry/pwned-1,507/#难度中等 Virtualbox部署 桥接模式

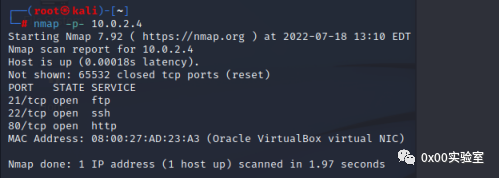

主机发现

易知10.0.2.4为目标的操作系统.

对目标机器进行端口扫描

目标机器开放了21,22,80端口分别对三个端口进行服务测试

A.Ftp链接21端口,发现没有权限

B.访问80端口

对web服务进行扫描:

扫描目录文件:得到robots.txt

进入noting目录

换大字典对站点进行深层次的目录探测:

获取到hidden.txt 对其进行访问:

发现里面只有/pwned.vuln文件存在右键查看源代码,发现了用户名和密码:

ftpuser/B0ss_B!TcH使用FTP去尝试登录:

进入后发现一个ssh的私钥和一个txt文件, 下载下来

发现用户名ariana

结合之前探测到的SSH服务:使用这个私钥去链接目标系统

拿到第一个Flag:

Flag1: fb8d98be1265dd88bac522e1b2182140尝试进行Linux内核提权:

发现存在某些配置不当的文件:

查看/home/messenger.sh文件内容,当输入msg后,msg会当作命令执行,可以考虑以selena 的身份在msg处执行bash, 获取selena的shel

那我既然有(selena) NOPASSWD权限, 可以直接越权拿到selena的shell

使用python3成功越权

Flag:711fdfc6caad532815a440f7f295c176查看另外一个文件, 是selena的个人日记

这就是为什么ariana的ftp里面会存在ssh key

通过id命令发现我现在的selena账号所属docker组

仅仅只需要将/root目录挂载到某个镜像的目录就可以了查看到存在现存的镜像。

直接run

docker run -it -v /root:/mnt alpine成功从容器中挂载的目录找到/root下的flag

4d4098d64e163d2726959455d046fd7c

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDY2MTUyMA==&mid=2247488378&idx=1&sn=9878be03bd4a23652572df2fd432d8d0&chksm=cfd86c85f8afe5938f2b100e831ca7762ca487cfd3bc7ab83cc8cebbc11adc05eba011607155#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh