现在有很多后台都不再是明文传输,改成了各种各样的加密方式.

今天就拿MD5加密方式做一个演示,举一反三,希望对新手有用.

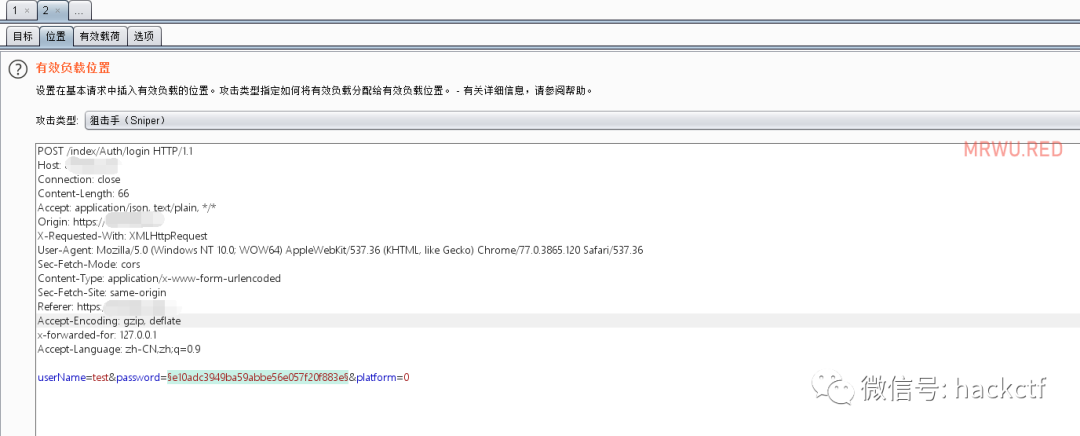

如图,MD5加密了密码,遇到这种后台,我们只需要稍微设置下 Burpsuite 就可以进行MD5加密密码爆破了哦

首先添加自己的字典,然后在下面添加负载处理,选择对应的加密方式即可.

效果如下:

说起对存在验证码的登录表单进行爆破,大部分人都会想到PKav HTTP Fuzzer,这款工具在前些年确实给我们带来了不少便利。

反观burp一直没有一个高度自定义通杀大部分图片验证码的识别方案,于是抽了点闲暇的时间开发了captcha-kille(https://github.com/c0ny1/captcha-killer),希望burp也能用上各种好用的识别码技术。

其设计理念是只专注做好对各种验证码识别技术接口的调用!说具体点就是burp通过同一个插件,就可以适配各种验证码识别接口,无需重复编写调用代码。今天不谈编码层面如何设计,感兴趣的可以去github看源码。此处只通过使用步骤来说明设计的细节。

去作者 github 下载 captcha-killer.jar 扩展,然后加载到burp中,各种调试成功试别爆破后,说说感谢把,

优点:基于 burpsite 开发的小插件,这个插件本身是不能试别验证码的,但是可以添加接口,这就非常方便使用了,直接百度搜索下一些收费或者免费的解码平台,然后配置进去即可,方便简单强大.

缺点:不知道是BUG还是什么情况,我总是遇到修改后的包的http头丢失字母,比如域名xx.com 丢失最后的m 经过各种换接口调试,终于解决了.

发两张图:

作者:Mr.wu

来源:Mr.wu's博客

加个好友

欢迎 在看丨留言丨分享至朋友圈 三连

好文推荐

本文作者:hackctf

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/184141.html

如有侵权请联系:admin#unsafe.sh