项目地址:

https://github.com/SPuerBRead/Bridge主要功能

DNSLOGHTTPLOG自定义DNS解析DNS Rebinding自定义HTTP Response(Response内容、状态码、Header)数据查询API

部署方法

域名解析

配置A记录,子域名ns,解析到10.10.10.10配置NS记录,子域名dns,解析到ns.dnslog.com配置A记录,子域名dnslog,解析到10.10.10.10

数据库配置

登录mysql执行以下命令,bridge.sql在程序的根目录下

source bridge.sql服务器配置

环境:Java 1.8、Maven

修改resources目录下application.properties文件中的web服务端口(默认80端口)和数据库连接信息

mvn clean package -DskipTestsjava -jar dns_log-0.0.1-SNAPSHOT.jar dns.dnslog.com dnslog.dnslog.com 10.10.10.10 a1b2c3d4第一个参数指定payload设置对应的子域名

第二个参数指定访问平台对应的子域名

第三个参数服务器的IP地址

第四个参数设置注册时的注册暗号,注册需要填写该字段

2. Docker部署

git clone https://github.com/SPuerBRead/Bridge.gitcd ./Bridge

1. docker-compose.yml文件中的MYSQL_ROOT_PASSWORD项2. 程序配置文件application.properties中的spring.datasource.password

java -jar dns_log-0.0.1-SNAPSHOT.jar dns.dnslog.com dnslog.dnslog.com 10.10.10.10 a1b2c3d4参数含义见手动部署部分。

配置完成后执行以下命令:

docker-compose builddocker-compose up -d

部分截图

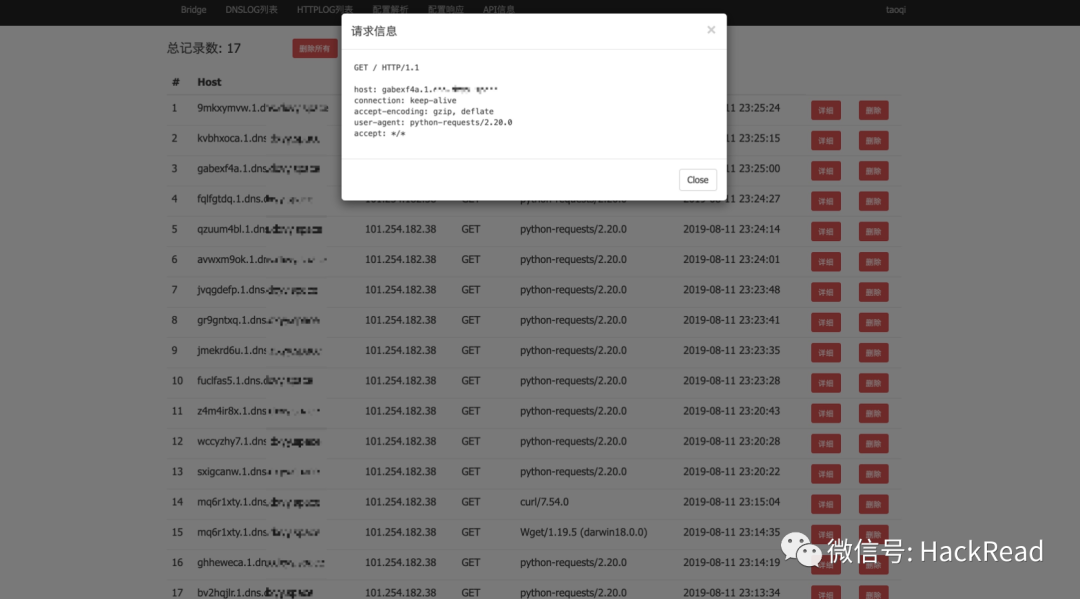

DNSLOG

HTTPLOG

API接口

apiKey在登录后的API信息页面中

dnslog查询接口

http://xxx.xx/api/dnslog/search?token={apiKey}&keyword={test}keyword参数值必须是完整除去logAdress后的部分,此处没有模糊查询,如aaaaaa.1.dnslog.com对应keyword=aaaaaa,返回数据格式样例如下:

[{"ip": "localhost","host": "test1.1.dns.xxxx.com","time": "2019-07-30 15:25:14.0","type": "A(1)"}]

httplog查询接口

http://xxx.xx/api/weblog/search?token={apiKey}&keyword={test}keyword要求同上,返回数据格式样例如下:

[{"path": "/","method": "POST","data": "","ip": "10.10.37.75","host": "test.1.dns.xxxx.com","header": "{\"content-length\":\"22896\",\"postman-token\":\"9575b873-ccd9-4d5b-ba8a-c1f746e40086\",\"host\":\"test.1.dns.xxxx.com\",\"content-type\":\"text/plain\",\"connection\":\"keep-alive\",\"cache-control\":\"no-cache\",\"accept-encoding\":\"gzip, deflate\",\"user-agent\":\"PostmanRuntime/7.13.0\",\"accept\":\"*/*\"}","time": "2019-07-23 17:50:10.0","params": null,"version": "HTTP/1.1"}]

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

推荐阅读↓↓↓

我知道你在看哟

如有侵权请联系:admin#unsafe.sh