01 漏洞概况

近日,微步TDP(威胁检测平台)捕获到一个东方通应用服务器TongWeb的前台未授权反序列化漏洞在野利用。

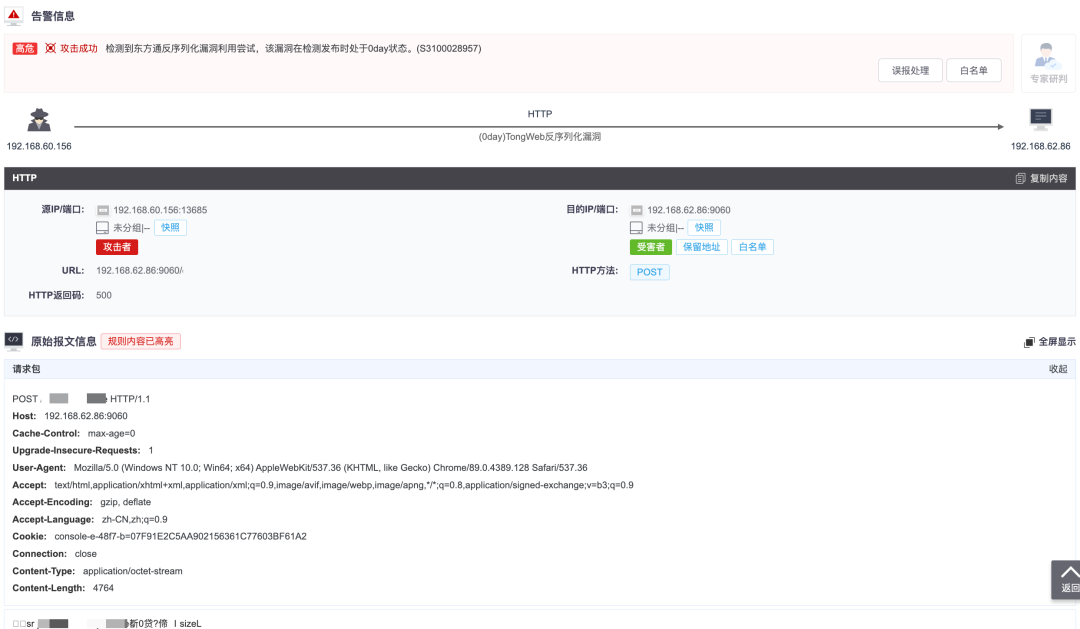

漏洞利用过程简单且稳定,攻击者通过一段看似正常的网络请求,即可触发服务器漏洞,完全控制受害者服务器,危害巨大,影响范围较广。

攻击者向受害者服务器发送一段网络请求,其中包含一段特定工具生成的反序列化数据,可触发服务器漏洞,使攻击者取得服务器控制权限。

漏洞验证截图:

02 漏洞评估

03 处置建议

2、紧急缓解措施:

对接口添加权限认证,如不使用可以禁用或删除配置。

3、官方修复方案:

东方通官方已发布该漏洞相关修复补丁,我们建议受影响的客户尽快升级系统,使用最新版本。

东方通官方提供的处置建议和补丁获取方式如下:

04 时间线

2022.07.25 微步在线TDP威胁检测平台捕获到漏洞在野利用2022.07.28 微步在线TDP威胁检测平台支持检测与防护相关漏洞

2022.07.28 厂商发布官方补丁公告

2022.07.28 微步情报局发布漏洞通告

04 时间线

2022.07.25 微步在线TDP威胁检测平台捕获到漏洞在野利用2022.07.28 微步在线TDP威胁检测平台支持检测与防护相关漏洞

2022.07.28 厂商发布官方补丁公告

2022.07.28 微步情报局发布漏洞通告

04 时间线

2022.07.28 微步在线TDP威胁检测平台支持检测与防护相关漏洞

2022.07.28 厂商发布官方补丁公告

2022.07.28 微步情报局发布漏洞通告

第一时间为您推送最新威胁情报

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247494949&idx=1&sn=2952cd9082a778c97d2f1ce08e97c230&chksm=cfca8e31f8bd0727b372344cbc69fc2570a5294f4b9e2b329440ea002c4998239248a21ab076#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh