2022-8-6 14:38:55 Author: mp.weixin.qq.com(查看原文) 阅读量:362 收藏

为了感谢各位小伙伴对我们的关注与支持,文末提供了抽奖活动,免费的一年星球会员、星球内部专属版CobaltStrike体验,还有更多的知识星球优惠券,欢迎大家参与哦~

任何疑问均可加小编微信:Manliness_man

IceRiver

经过星球内大佬们的不懈努力,星球内部专属版CobaltStrike终于开发完成,我们将其命名为 IceRiver 。星球内部成员可直接获取,未加入星球的小伙伴也可通过抽奖方式获取哦!

IceRiver主要基于CobaltStrike 4.4 进行二次开发,修复了这个版本的一些bug,同时对其功能进行了扩展。下面进行详细介绍:

版本特性清单

修改特征

修改默认登录认证的header标志位数据 修改beacon配置信息的默认XOR密钥 修改配置数据所在堆块的默认值 修改HTTP ua头 修改HTTP Server默认的返回信息 在兼容ForeignHTTP和ForeignHTTPS监听器前提下修改stage uri生成算法

增加功能

teamserver添加双因子认证 主机统计 self inject模式:Screenshot,Hashdump,Desktop,Printscreen,ChromeDump,PassTheHash(pth),DcSync,LogonPasswords,NetView(net),KeyLogger,PortScan,PowerShell(powerpick) setchar:修改返回数据编码 内置winvnc

修复漏洞

修复CVE-2022-23317 修复Range头解析bug

添加双因素认证解决CS teamserver的登录问题

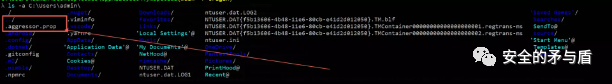

最近群里网传CS全版本被登录绕过的漏洞:据我们分析很大可能是通过mysql蜜罐读取teamserver的密码。CS的客户端会将你的登录信息保存到C:\Users<user>.aggressor.prop文件当中,通过mysql蜜罐直接..\遍历,或者读取windows的一些配置文件,从里面找到系统当中用户的home路径,具体可参考艹老师文章https://www.zcgonvh.com/post/tips_of_arbitrary_file_read_on_windows.html .aggressor.prop文件的保存路径:

client保存的配置信息当中就有teamserver的密码。

如此一来,进内网后再也不敢随便连接mysql了,万一蓝队搞了个mysql透明代理蜜罐,那就好玩了,听说已经有人被搞了…… 但是如何防范?只需要启用teamserver双因子登录或者iptables配置白名单,前者更为方便,IceRiver自带双因子登录功能。

特性说明

teamserver双因子登录

teamserver端部署需要生成google otp的验证码,只需要打开client使用GenOtp窗口即可完成验证码生成。

首先运行client端,打开GenOtp窗口。 点击generate生成随机secret key,可以修改account和title信息,这将显示在Authenticator APP页面当中。

复制并保存生成的secret数据到opt.code文件当中。 点击ShowScanQRCode进入otp二维码扫码页面,使用google的Authenticator APP扫码将会获得与secret绑定的验证码。

点击SaveQRCode可以选择保存二维码到本地文件当中。

部署teamserver时需要将第3步当中保存的otp.code文件放到teamserver相同目录下,否则会报错提示找不到验证文件,且无法登录teamserver

启动teamserver后,在连接页面除了输入其他信息外,在AuthCode处输入APP上显示的6位验证码,点击连接即可。

修改stage uri生成算法

当修改MSFURI生成算法后,会出现无法快速传递会话到MSF当中的情况,就是无法直接使用spawn -> foreign http(s) listener传递会话,这里为了兼容便捷的传递会话,做了一些修改,可以保证在满足无法被扫描出stage的情况下,快速传递会话到MSF当中。

self inject模式

开启该模式之后,Screenshot,Hashdump,Desktop,Printscreen,ChromeDump,pth,DcSync,LogonPasswords,net,KeyLogger,PortScan,powerpick这些beacon当中需要fork & inject的后渗透模块将会注入到beacon所在的当前进程当中,可以绕过部分杀软对注入的拦截,使用方法与之前的Attack2DefenseAgent相同,不再赘述。

内置winvnc

不再需要在teamserver端创建third-party目录并上传winvnc dll,已经集成进入jar包当中。

Range头解析bug

老外研究发现的一个teamserver的特征,修复完成。

修改HTTP Server默认的返回信息

老外研究发现的一个teamserver的特征,修复完成。

参考资料

抽奖说明

礼品包括:一年知识星球会员*3份,星球专属版CobaltStrike体验*20份,知识星球7折优惠券*30份;开奖时间:8月8日18:00 请各位幸运的小伙伴开奖后7日内添加微信Manliness_man,凭本文朋友圈转发截图和中奖记录即可领取奖品

我们的知识星球"安全的矛与盾"是一个既讲攻击也讲防御、开放的、前沿的安全技术分享社区。在这里你不仅可以学习到最新的攻击方法与逃避检测的技术,也可以学到最全面的安全防御体系,了解入侵检测、攻击防护系统的原理与实践。站在攻与防不同的视角看问题,提高自己对安全的理解和深度,做到: 知攻、知守、知进退;有矛、有盾、有安全。

更多的干货内容,更深入的技术交流,尽在知识星球“安全的矛与盾”,欢迎大家扫码加入!

如有侵权请联系:admin#unsafe.sh