最近公司准备模拟一次邮箱钓鱼来判断公司员工整体的安全意识。本来以为是一件很简单的事情,在实施的过程中却遇到了各种各样的问题。简单记录一下,供大家参考,同时大家对于邮箱钓鱼有什么好的想法(操作),欢迎大家前来讨论。

首先来说说什么是邮箱钓鱼。下面是一段来自百度百科的解释“钓鱼邮件指利用伪装的电邮,欺骗收件人将账号、口令等信息回复给指定的接收者;或引导收件人连接到特制的网页,这些网页通常会伪装成和真实网站一样,如银行或理财的网页,令登录者信以为真,输入信用卡或银行卡号码、账户名称及密码等而被盗取。”说白了就是通过邮件将我精心设计的一个网址或者文件发送给受害人,然后引诱受害人点击并输入自己的敏感信息。这一步是非常作用的,可以说直接影响到我们整个钓鱼活动的成功与否。钓鱼场景一定要跟公司的实际结合起来,所以要提前做一些基础的信息收集工作。例如公司内容有哪些供应商,公司使用那些办公软件,个人的喜好等等。总之就是尽可能的收集各种信息,然后根据这些信息设计出恰当的场景。1)冒充公司内部员工,如IT相关的OA升级,网络升级,HR相关的员工福利类等。2)冒充公司供应商,如IT设备供应商升级设备,信息通知邮件等

3)个人相关,如银行通知,个人喜好(需要对员工有足够的了解)

我们要大规模的进行钓鱼所以选择冒充公司内部员工,我们就选用了一个最中规中矩的场景,那就是邮箱数据迁移。下面是我们一个简单的模板:

各位员工,大家好:由于公司邮箱密码泄露,公司企业邮箱计划进行迁移,麻烦大家扫描下面的二维码进行登记。

设计好了场景,那么就要开始设计相对应的钓鱼网站。钓鱼网站要与你想好的场景相对应,这样才能更加真实,不会引起别人的怀疑。

为了让网站更加真实,需要解决浏览器显示域名的问题,我们使用了下面的两种方式:

1)申请一个跟你们公司域名相近的域名,用来伪装。如你们公司的域名为lala.com,你可以申请一个la1a.com的域名。这样在不仔细看的情况下会认为是公司内部域名,降低员工的防范。

2)还可以通过二维码的方式让员工去扫描,有的手机在用微信浏览器访问二维码的时候不会显示域名,这样也可以起到一定的伪装作用。

1)通过url进行钓鱼,最常用的方式,要做好链接的伪装。

2)通过二维码,比url方式更加隐蔽,不会直接显示链接。

3)通过恶意文件,引诱点击并运行。现在公司电脑一般都装有杀软,因此一定要找经过免杀的。

这可以根据自己的需要去选择合适的方式。

现在场景和钓鱼网站都已经准备好了,接下来就是要根据设计好的场景和网站生成一封钓鱼邮件了。钓鱼邮件编写和发送的过程中遇到了一个非常严重的问题,那就是发件人如果是非公司的邮箱会显示发件人的邮箱。这样员工在看到发件人邮箱以后就会提高警惕,导致钓鱼失败。

这个可以通过伪造邮箱以及申请相似的域名来解决。

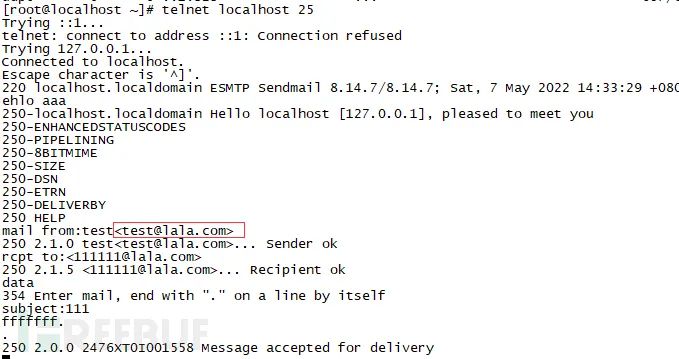

邮件服务商之间转发邮件是不需要认证的,这是SMTP协议本身定义的。也就说MTA到MTA之间转发邮件是不需要认证的。我们平常必须登录才能发送邮件(一般用的发邮件工具称作MUA,比如foxmail等),这是因为邮件服务商人为要求的,这不是SMTP协议本身要求的,SMTP协议本身是不需要身份认证的。通过这种方式我们就可以伪造任意的发件人邮箱。如下图:由于企业安全水平的提高,对于邮箱伪造这种问题,都做了限制,国内最常用的方式就是SPF。伪造者虽然能伪造你的域名,但是却不能控制你的域名的DNS解析记录。因为只有拥有域名账户权限,才能更改解析记录。你域名解析到的ip是1.1.1.1,而伪造者的ip是2.2.2.2。如果能做一个声明,告诉邮件接收者,我的域名发的邮件ip都是1.1.1.1,其他的都是假的,可以抛弃掉,那么就可以杜绝邮件伪造了。SPF说白了就是域名解析记录里的一条txt记录。因此这种方式不一定有用,可以通过dig或者nslookup来查看是否设置了SPF。

这个跟设计钓鱼网站时相同,我们可以通过申请相似的域名进行伪造

3)通过设置空格或者其它不显示的字符让发件人邮箱不显示

在发件人地址那里设置足够长的空白字符,这样通过客户端查看邮箱的时候就可能看不到真正的邮箱地址,只能看到前面的发送人名字。这个要提前测试好。

接下来的事情就是等待鱼儿上钩了,最后总结是少不了的。

通过这次的钓鱼演练,发现尽管已经反复强调不要点击邮件中的链接,还是有不少的人中招。总之,演练的目标是为了提高员工的安全意识,在实际的工作中还是要加强去防范这类攻击的发生。

作者:Notadmin,文章转载于FreeBuf.COM

如有侵权,请联系删除

![]()

【入门教程】常见的Web漏洞--XSS

【入门教程】常见的Web漏洞--SQL注入

sql注入--入门到进阶

短信验证码安全常见逻辑漏洞

最全常见Web安全漏洞总结及推荐解决方案

常见的Web应用的漏洞总结(原理、危害、防御)

代码审计常见漏洞总结

Web安全漏洞的靶场演示

13 款 Linux 比较实用的工具

xss攻击、绕过最全总结

觉得文章不错给点个‘再看’吧

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDY1MDc2Mg==&mid=2247492752&idx=2&sn=1f7fe584b5a808e7cd43b34df68ef0c3&chksm=ce64b7f5f9133ee3d7853fcded7d2a816297c334dace7921b059e724a4ec69ad1649beafa7d6#rd

如有侵权请联系:admin#unsafe.sh