安全研究人员发现有超过8万台海康威视摄像头受到CVE-2021-36260漏洞的影响。CVE-2021-36260漏洞是一个命令注入漏洞,攻击者利用该漏洞可以发送伪造的消息给有漏洞的web服务器以实现命令注入。海康威视已于2021年9月通过固件更新修复了该漏洞。

但CYFIRMA研究人员发现分布在100个国家和地区的2300个组织内的数万设备仍然没有应用更新修复漏洞。

2021年10月和2022年2月,黑客分别公开了2个CVE-2021-36260的漏洞利用,攻击者利用公开的漏洞利用不需要非常高深的技术就可以攻击有漏洞的摄像头。

2021年12月,基于Mirai的僵尸网络'Moobot'就使用该漏洞利来进行传播,并将受影响的系统加入到DDOS僵尸网络中。

2022年1月,美国CISA将CVE-2021-36260加入到已知漏洞利用列表中,警告企业有攻击者正利用该漏洞来控制设备,并建议用户尽快修复。

CYFIRMA 称,有俄语黑客论坛正在出售依赖有漏洞的海康威视摄像头作为网络攻击入口点,有漏洞的摄像头可以用于僵尸网络或其他攻击活动。

图 俄语论坛出售的样本

研究人员分析了28.5万联网的海康威视web服务器样本,发现有约8万台设备仍然未修复漏洞,处于风险中。

这些有漏洞的设备大多数位于中国和美国,越南、英国、乌克兰、泰国、南非、法国、罗马尼亚等国有漏洞的设备总计超过2000台。

图 有漏洞的设备分布图

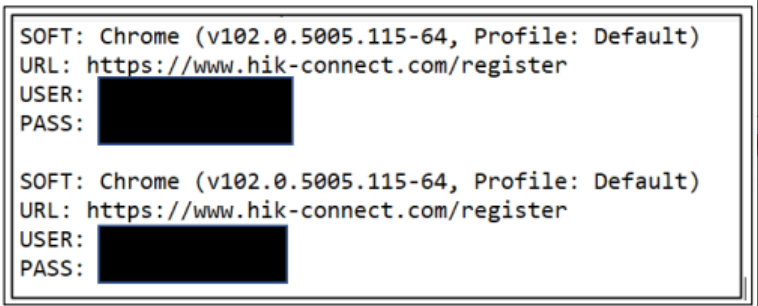

除了命令注入漏洞外,研究人员还发现了海康威视设备中的弱口令。有许多设备使用海康威视的默认口令,在使用时被进行初始密码修改。Bleeping Computer研究人员发现在黑客论坛上有许多包含海康威视摄像头实时视频流凭证信息的帖子,有的帖子甚至是免费的。

图 黑客论坛分享的被入侵的海康威视终端

研究人员建议海康威视用户安装最新的固件更新,使用强口令,使用防火墙或VLAN将IoT网络与其他固定资产隔离开。

完整报告下载地址:https://www.cyfirma.com/hikvision-surveillance-cameras-vulnerabilities/

参考及来源:https://www.bleepingcomputer.com/news/security/over-80-000-exploitable-hikvision-cameras-exposed-online/

如有侵权请联系:admin#unsafe.sh