文章来源:奇安信攻防社区(ansdjkfasfbkas)

原文地址:https://xz.aliyun.com/t/11275

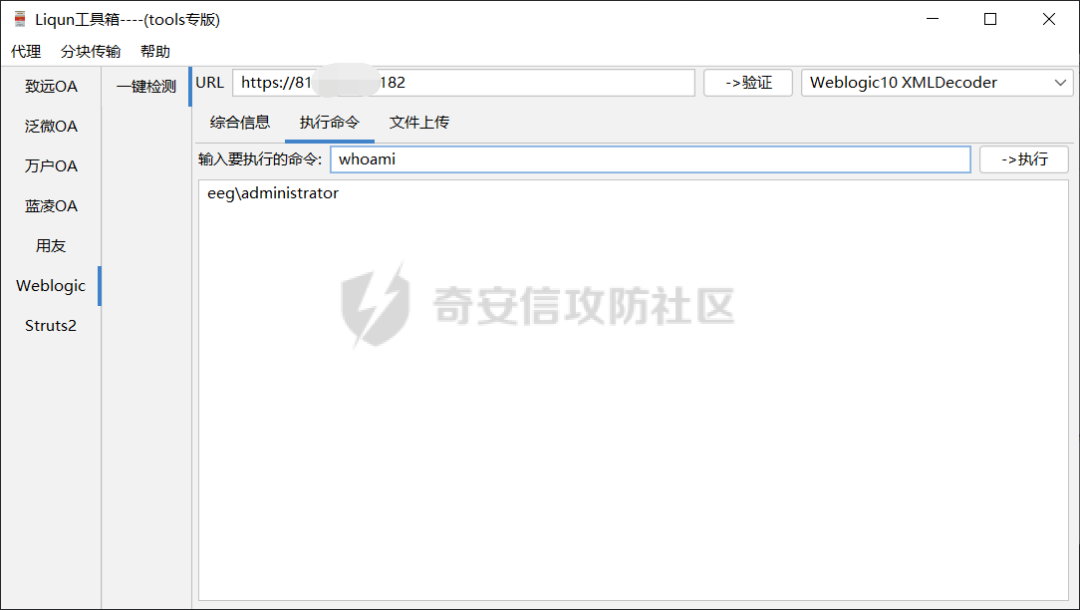

0x01 外网打点

最近想练一波内网渗透,于是就fofa批量了一波weblogic,挑了一个国外的机子

查看一下有无杀软

0x02 内网信息收集

上线首先做个进程迁移,选择一个常见的进程注入

这里我们进行内网信息收集,内网首先目标是打域控

好家伙,6个域控,之后查看域管

这么多域管,意味着我们只要能拿到一个域管的权限,这个内网就能漫游了

首先来看看能不能在当前机子进行提权,因为前面303个补丁,我感觉都提不动了

经过提权尝试后,发现常规的提权洞都打了补丁,没办法,当前机子是管理员权限,并且没有杀软,先来抓一波hash

接下来,使用CS自带的扫下内网存活

出现了两个域控,目标非常明确了,那么下面尝试用抓取到的hash进行psexec横向移动

经过多次尝试后,发现两个域控均不能横向,且其他机子无果

下面直接上内网大杀器MS17010,使用Ladon快速探测存在MS17010的主机

初步探测两个域控均存在MS17010,这里使用Landon自带的exp,发现利用失败。既然这样,那么上线MSF吧

0x03 MSF和CS联动

首先看了下,目标是出网机器

run get_local_subnetsrun autoroute -s 10.0.10.0/24run autoroute -p

0x04 横向其他域控

我们已经拿下一台域控了,那么其他5台就可以都拿了

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247497770&idx=1&sn=d2fc5d766ace76253dd16c6b63e22f58&chksm=cfa55c39f8d2d52f07d31de4f037c7d9ab5fd03bc8e23812a2794eb674d7323e6fea85b7521d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh