文章来源:先知社区(G0mini)

原文地址:https://xz.aliyun.com/t/11546

0x01 前言

在某次红蓝对抗过程中,要结束的时候突然发现了扫描器爆出了Solr-RCE-CVE-2019-0192漏洞。

但是进行测试过程中发现存在各种各样的问题。

0x02 绕过1

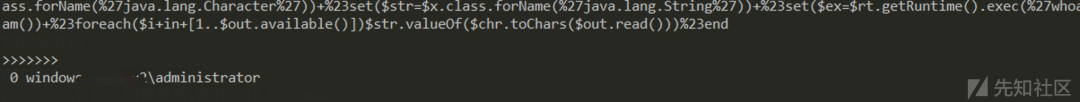

进行测试,发现目标只可以执行单命令,返回字段比较少的命令。

whoamiipconfig

执行dir,无法执行。

0x03 写Webshell

发现目标不出网的时候,只有写webshell这一条路子可以走了。但是目标只能执行个别命令还无法解决。

那么 cmd /c dir是不是可以。

0x04 言归正传

在执行rce的时候,找到了solr的目录,发现这里的.jsp是没有这个验证的。

0x05 柳暗花明

但是想到了上午利用过的Certutil可以进行编码解码,这样就没有特殊字符了。

这里很简单了,追加一下就可以了。

0x06 验证

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247497940&idx=1&sn=087bd35de1762eb4549f7aaebd7bdbc7&chksm=cfa55cc7f8d2d5d1a230aafd74cba336b9b4d1d398b0377ff844b28d449328b87cc735759fd8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh