何为病毒?一种破坏计算机正常运行的程序

常规的挖坑病毒,最近某平台的勒索病毒,打红队一下木马程序等。

本篇主要讲解静态分析手法

何为静态分析?

在不运行病毒的情况下,进行信息收集

PE文件概述

链接库与函数

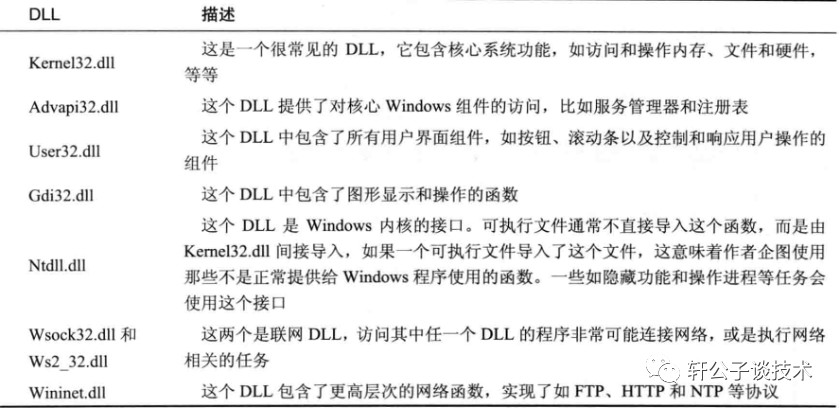

常用的windows dll都有哪些作用

实验1

1. 属于木马文件

2.文件编译时间

pe explorer可以看到 2010.12.19创建的

3. 程序未做混淆

4. 是,导入函数有很多,如查看文件,创建文件,复制文件,查看文件夹下所有文件,这些导入函数都是windows api的接口,恶意病毒之所以能运行都是基于windows api进行操作

5.使用strings对文件进行数据查看 会释放这个文件,windows正常文件是大写开头 C:\Windows\System32\xxxx.dll

6. 有网络特征,如果存在攻击,链接网络中将会出现这个ip的链接

7. 存在一个exe 一个dll,dll默认不会自己运行,那么exe会调用此dll,由于exe会创建一个kernel32.dll,以小写路径混淆,那么自带的dll可能是kernel32.dll原型,对dll进行分析,有sleep函数 exec函数,推测出可执行命令,有延迟,可查看,创建文件,并且需要联网,故为木马文件,区域内排出木马,一,查找小写路径的kernel32.dll文件,查看链接是否有127.26.152.13外链ip。

实验2

1.有特征 木马文件

2. 检测pe头 发现被加壳了 存在upx壳

如果程序被加壳会发生什么,显示的信息不全,如查看导入函数,只有四五个,正常情况有十几个或者几十个

尝试脱壳

o 脱壳后的文件,d 需要脱壳的文件

upx -o Lab01-021.exe -d Lab01-02.exe3. 程序功能 创建线程,创建服务,打开链接

4. 特征存在一个链接

实验3

1.是病毒文件,木马

2. 加壳了,FSG v1.0

尝试脱壳 因为不会使用od脱壳,所以查找脱壳工具,一个一个试

3. 查看导入函数

百度搜了下,ole.dll文件的对象嵌入功能允许用户从一个应用程序(源)被嵌入在另一个应用程序(目的地)获得的数据。,猜测可能是调用另一个恶意软件的。

4. 存在链接特征

实验4

1.恶意文件

2. 未加壳

3. 编译时间

4. 写文件 加载资源 创建文件 移动文件 获取临时路径 感觉像是加载器或者下载器

5. 特征是 下载了一个文件,可以基于这个文件查找

6. 使用Resource Hacker打开exe,然后导出raw格式,放入工具, 查看导入函数 从链接下载文件的功能

如有侵权请联系:admin#unsafe.sh