本文作者:zhengna,转载自https://www.cnblogs.com/zhengna/

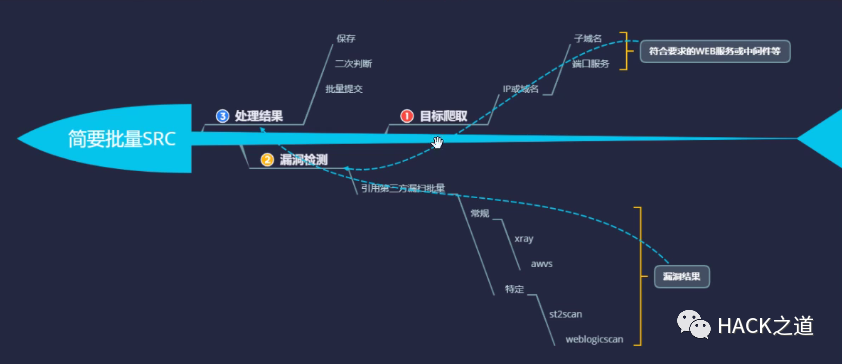

思维导图

案例1:Python-Foda-Xray联动常规批量自动化

写Python脚本,将教育行业漏洞报告平台上的所有学校都爬下来。

import requestsimport timefrom lxml import etreedef get_edu_name():for i in range(1,196):url = "https://src.sjtu.edu.cn/rank/firm/?page="+str(i)try:result = requests.get(url).content.decode("UTF-8")soup = etree.HTML(result)name = soup.xpath('//td[@class="am-text-center"]/a/text()')print('->'+str(i))print(name)name = '\n'.join(name)with open(r'edu_name.txt','a+',encoding='utf-8') as f:f.write(name + '\n')except Exception as e:time.sleep(0.5)passif __name__ == '__main__':get_edu_name()

或者也可以在fofa上搜索(需要买会员)

结果爬下来173861个教育网站地址。

域名都爬下来之后,用xray,awvs等工具进行批量测试。

案例2:Python-Foda-Exploit联动定点批量自动化

在seebug(https://www.seebug.org/)上找到一个最新的有POC的漏洞,对POC二次开发使之可以批量测试。比如jumpserver远程命令执行漏洞

在fofa上搜索使用jumpserver的教育行业网站,找到3个网站使用了jumpserver。

对这3个网站使用poc自动化定点测试。

也可以去网上(https://github.com/TimelineSec/2020-Vulnerabilities)将最近的漏洞详情下载下来,写python脚本,批量检测。

注意:盒子、补天等众测平台的漏洞不能批量扫描,只能人工测试。

案例3:Python-Foda-平台默认口令安全批量自动化

思路与上述类似,下面网址列出来大部分设备的默认口令:

https://github.com/ihebski/DefaultCreds-cheat-sheet

扫码加个好友进

cisp系列考证备考群

请备注进群

文章来源: http://mp.weixin.qq.com/s?__biz=MzIwMzIyMjYzNA==&mid=2247503117&idx=1&sn=2679d08e01ed6101d62a6286f3b44926&chksm=96d03608a1a7bf1eb96943112ce0c0348f42d054d291317e14c883b5a81bb22be8dba5e1084a#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh